Kaspersky Labのアンチマルウェアリサーチグループは、サイバー犯罪グループが仮想通貨の採掘のために、標的型攻撃で利用される高度な感染手法を使用して組織のコンピューターにマイニングソフトウェアをインストールするケースを確認しました。

[本リリースは、2018年3月5日にKaspersky Labが発表したプレスリリースに基づき作成したものです]

Kaspersky Labのアンチマルウェアリサーチグループは、サイバー犯罪グループが仮想通貨の採掘のために、標的型攻撃で利用される高度な感染手法を使用して組織のコンピューターにマイニングソフトウェアをインストールするケースを確認しました。複数の犯罪グループが標的とした組織の環境を不当に利用し、2017年の下半期6か月間だけで数百万ドルを稼いでいたとみられます。

■ 悪意あるマイナーは増加の傾向

仮想通貨市場は変動が多いものの、2017年にBitcoinの価値が急騰した現象によって、経済だけでなく、サイバーセキュリティの世界も大きく変化しました。サイバー犯罪者は、仮想通貨の獲得を目的として、攻撃に採掘用のマイニングソフトウェア(以下マイナー)を用いるようになりました。マイナーは、収益モデルがランサムウェアと同様にシンプルですが、ユーザーに破壊的な被害を与えない点が異なります。またマイナーに感染したコンピューターの処理能力を密かに使用するため、長期間にわたり検知を逃れることが可能です。

Kaspersky Labは2017年9月に、世界各地で活発に拡散し始めたマイナーの増加を把握し、そのさらなる発展を予想しました。当社の統計データによると、2017年には、2016年(187万人)の約1.5倍となる270万人のユーザーが悪意あるマイナーの攻撃を受けました。主な感染経路は、アドウェア、クラッキングされたゲーム、海賊版のソフトウェアです。ほかにも、マイナーに感染したWebページ内の特殊なコードを通じたWebマイニングもあります。最も広く使用されたWebマイナーは「Coinhive」で、人気の高い多くのWebサイトで見つかっています。

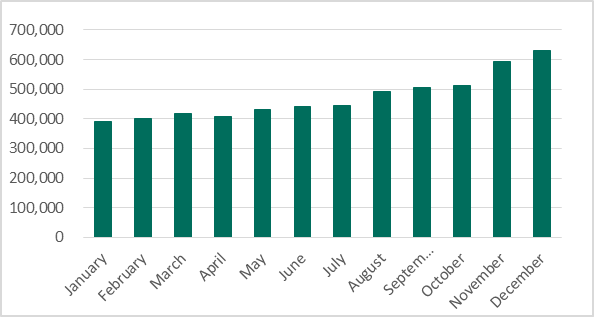

グラフ:2017年に悪意あるマイナーの攻撃を受けた、月毎のカスペルスキー製品ユーザー数

■ マイナーの感染にAPTの手法を利用

Kaspersky Lab アンチマルウェアリサーチグループのリサーチャーは、APTの手法を取り入れたツールでユーザーをマイナーに感染させるサイバー犯罪グループを確認しました。この犯罪グループが使用している「Process Hollowing」は、通常はマルウェアで使われる手法で、APTグループによる一部の標的型攻撃では確認済みですが、これまでマイニング攻撃では観測されていませんでした。

攻撃の仕組みは次のとおりです。まず、攻撃者がアドウェアの中に隠したマイナーのインストーラーを、標的ユーザーがダウンロードして実行するように仕向けます。このインストーラーが実行されると、正規のWindowsユーティリティがインストールされますが、主な目的は、リモートサーバーからマイナー自体をダウンロードすることにあります。インストールされたWindowsユーティリティの実行後、正規のシステムプロセスが開始されますが、Process Hollowingによってプロセスの正規コードが悪意あるコードに変更されます。マイナーが正規のタスクを装って動作するため、ユーザーはマイナーに感染したことに気づかず、セキュリティ対策ソリューションで検知することも困難です。さらに、マイナーはタスクのキャンセルを制限するために、このプロセスをマークしており、ユーザーがプロセス停止を試みると、コンピューターは再起動するようになっています。このような手段によって、犯罪者は感染システム内で、マイナーをより長い期間維持することができます。

今年に入り、リサーチャーは大規模組織のコンピューターリソースをマイニングに使う目的で攻撃するサイバー犯罪グループを発見しました。このケースでは、企業ネットワーク内に侵入した後、ドメインコントローラにアクセスし、悪意あるコードを実行するためにドメインポリシーを使用していました。犯罪者は悪意あるPowerShellスクリプトをネットワーク内にあるエンドポイントとサーバーごとに実行していましたが、スクリプトは、まずエンドポイントのレベルをチェックし、シニアレベルなど特定のアカウントの場合はマイナーを実行せず、また、日付と時間をチェックしてマイナーを勤務時間以外に実行するようになっていました。

Kaspersky Labアンチマルウェアリサーチグループのアントン・イワノフ(Anton Ivanov)は次のように述べています。「当社では、ランサムウェアの代わりにマイナーが台頭してきていると考えています。統計データによると、マイニングソフトウェアが年間を通じて着実に増加しており、もう一つの根拠として、サイバー犯罪グループがマイナーを拡散するために、高度な手法を使い始めている点もあげられます。このような手口の進化は、ランサムウェアが台頭した際にもみられました」

■ マイナーの感染手段、テクニックなどの詳細について

Kaspersky Lab アンチマルウェアリサーチグループの調査による、マイナーの感染手段、テクニックなどの詳細は、Securelistブログ「Mining is the new black」(英語)をご覧ください。