「SparkCat」は、機械学習を用いて画像ギャラリーをスキャンし、暗号資産(仮想通貨)ウォレットのリカバリーフレーズを含んだスクリーンショットを窃取します。光学認識を使用するマルウェアがAppStoreに登場したことが確認されたのは初めてです。

[本リリースは、2025年2月5日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyの脅威リサーチ部門※は、モバイルアプリストアのApp StoreとGoogle Playで少なくとも2024年3月から公開されていた、データを窃取する新たなトロイの木馬「SparkCat(スパークキャット)」を発見しました。光学認識を使用するマルウェアがAppStoreに登場したことが確認されたのは初めてです。SparkCatは、機械学習を用いて画像ギャラリーをスキャンし、暗号資産(仮想通貨)ウォレットのリカバリーフレーズを含んだスクリーンショットを窃取します。また、画像ギャラリー内でパスワードなどの機密データを検出して抜き出すこともできます。特定した全てのSparkCatサンプルには、日本語の文字を認識できるモデルが含まれていました。そのため、侵害されたアプリの言語に関わらず、画像ギャラリー内の日本語のスクリーンショットを標的にできた可能性があります。

*当社は、確認した悪意のあるアプリをGoogleとAppleに報告済みです。また、2月7日時点で悪意のあるアプリは両アプリストアから削除されています。

SparkCatが広まる仕組み

このマルウェアは、メッセンジャー、AIアシスタント、フードデリバリー、暗号資産関連ほか、感染し改変された正規のアプリや偽のアプリを通じて拡散しています。こうしたアプリの一部は、公式アプリストアのApp StoreおよびGoogle Playで公開されています。また、当社のテレメトリデータからは、アプリの侵害されたバージョンが、非公式の提供元を通じて配布されていることも分かっています。Google Play上では、こうしたアプリが現在までに24万2,000回以上ダウンロードされています。

標的となっているユーザー

脅威リサーチ部門のリサーチャーは、感染したアプリが展開されている地域に関する情報とマルウェアの技術的解析を基に、このマルウェアは主にUAE、欧州およびアジアの国々のユーザーを標的としているとみています。SparkCatは、中国語、日本語、韓国語、英語、チェコ語、フランス語、イタリア語、ポーランド語、ポルトガル語ほか、複数の言語のキーワードについて、画像ギャラリーをスキャンして検出します。リサーチャーは、それ以外の国のユーザーが標的になることもあり得ると考えています。

正規アプリの例:Android版と同様にiOS版も感染していたフードデリバリー用アプリ「ComeCome」

偽アプリの例:App Storeで公開されていたメッセンジャーアプリ

偽アプリの例:App Storeで公開されていたメッセンジャーアプリ

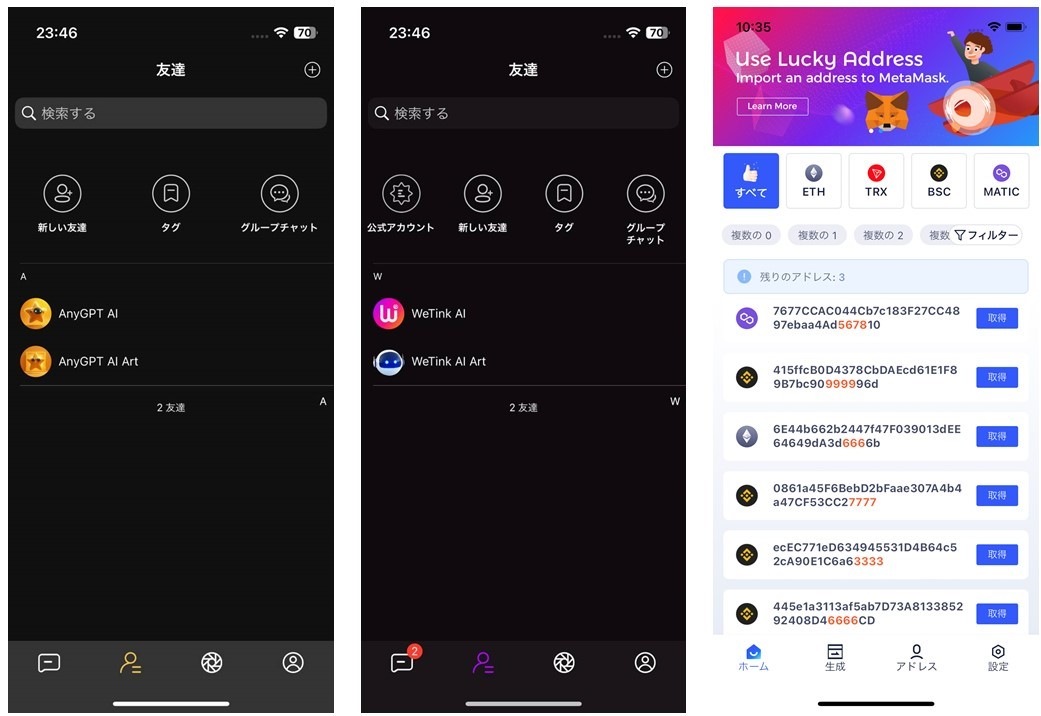

日本語の例:(左)偽アプリAnyGPTの画面、(中)偽アプリWeTinkの画面、(右)偽アプリLuckyAddressの画面

日本語の例:(左)偽アプリAnyGPTの画面、(中)偽アプリWeTinkの画面、(右)偽アプリLuckyAddressの画面

SparkCatの仕組み

このマルウェアは、インストールされた後、特定の状況においてユーザーのスマートフォンのギャラリーにある写真へのアクセス権を要求し、許可が与えられると、次に、光学的文字認識(OCR)モジュールを使用して、保存されている画像の中にある文字列を解析します。目的に合うキーワードを検出した場合は、その画像を攻撃者に送信します。攻撃者の主な目的は、暗号資産ウォレットのリカバリーフレーズを見つけることです。この情報を入手すれば、標的ユーザーのウォレットに対する完全な権限を取得して、資金を窃取することができます。リカバリーフレーズ以外にも、スクリーンショットからメッセージやパスワードほか個人の情報を抽出することができます。

脅威リサーチ部門のリサーチャーがSmartCatのAndroid版を分析した際に、マルウェアのコードに中国語で書かれたコメントを見つけました。またiOS版では、開発者のホームディレクトリ名に「qiongwu」と「quiwengjing」の文字列があり、この攻撃活動の背後には中国語に精通している主体の存在がうかがえます。ただし、この攻撃活動を既知のサイバー犯罪グループに結びつけるには証拠は不十分です。

機械学習(マシンラーニング、ML)を利用した攻撃

サイバー犯罪者は悪質のあるツールにおいてニューラルネットワークに着目するケースが増えています。SparkCatの場合、AndroidモジュールがGoogle ML Kitライブラリを使用したOCRプラグインを復号して実行し、保存された画像内の文字列を認識します。iOS版の悪意あるモジュールでも同様の手法が用いられていました。

脅威リサーチ部門のマルウェアアナリストであるセルゲイ・プーザン(Sergey Puzan)は、次のように述べています。「今回の発見は、OCRを利用するトロイの木馬がApp Storeで見つかった初めての事例です。現時点では、App StoreとGoogle Playの両方とも、これらのストアのアプリケーションがサプライチェーン攻撃を介して侵害されたのか、ほかの方法で感染したのかは不明です。フードデリバリーサービスの場合のように、正規のアプリに見えるものもあれば、明らかにおとりとして用意された偽アプリもあります」

プーザンはまた、日本のユーザーを標的にした例についても、その特徴に言及しています。「AnyGPT、WeTink、LuckyAddress、SafeW、Starohmの五つのアプリは、本コメント作成時点で日本語対応版がApp Storeで提供されています。サンプルとして提示したスクリーンショットでは、悪意のある活動の兆候を描くことなくページが表示されています。日本語対応版を提供しているアプリは五つだけですが、特定したSparkCatの全てのサンプルには、画像をスキャンする際に日本語の文字を認識できるモデルが含まれていました。このことは、侵害されたほかの言語のアプリを使用している場合でも、画像ギャラリー内の日本語のスクリーンショットを標的にする可能性があります」

また、同部門のマルウェアアナリストであるドミトリー・カリーニン(Dmitry Kalinin)は、次のように述べています。「SparkCatの活動には、危険な特徴がいくつかあります。まず、公式のアプリストアを通じて拡散し、感染の兆候を見せずに動作する点です。このため、ストアのモデレーターとモバイルユーザーの両方がこのトロイの木馬に気付きにくいのです。また、感染したアプリがアクセス権限をリクエストする挙動が妥当に見えるため、発覚しにくくなっています。ユーザーの立場からすると、アプリが画像ギャラリーにアクセスすることは、アプリが正しく機能するために必要なことのように感じられるでしょう。このアクセス権限のリクエストは多くの場合、例えばユーザーがカスタマーサポートに連絡しようとしたときなど、いかにももっともらしい状況で行われます」

■ カスペルスキー製品は、iOSとAndroidの両方でSparkCatをブロックしユーザーを保護します。検知名「HEUR:Trojan.IphoneOS.SparkCat.* 」「HEUR:Trojan.AndroidOS.SparkCat.*」

■ 詳細は、Securelistブログ(英語)「Take my money: OCR crypto stealers in Google Play and App Store」でご覧いただけます。

※ 脅威リサーチ部門(Threat Research )

脅威リサーチ部門は、サイバー脅威対策分野におけるトップクラスのチームです。脅威分析と技術開発の両面で積極的に活動し、当社のサイバーセキュリティソリューションに深い知見と卓越した効果をもたらしています。これにより、重要な脅威インテリジェンスと堅固なセキュリティソリューションをお客様や広範なコミュニティに提供しています。