当初は暗号資産のマイニングマルウェアとして検知されていましたが、複数の機能を持つワーム型の複雑なマルウェアであることが判明しました。ペイロードには複数のモジュールが含まれており、APT攻撃やランサムウェアとしても機能するため、その目的はスパイ行為から金銭の窃取にまで及ぶ可能性があります。

本リリースは、2023年10月26日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※はこのたび、これまで知られていなかった非常に高度なマルウェアを発見しました。「StripedFly(ストライプトフライ)」と名付けたこのマルウェアは、少なくとも2017年から世界中で100万人以上に影響を与えています。当初は暗号資産(仮想通貨)のマイニングマルウェアとして検知されていましたが、今回の調査で、複数の機能を持つワーム型の複雑なマルウェアであることが判明しました。

2022年、GReATのリサーチャーは、Microsoft WindowsのWininit.exeプロセス内で、以前マルウェア「Equation(イクウェイション)」で観測された、コードシーケンスをトリガーとする二つの検知に遭遇しました。少なくともこの悪性コードは2017年から使用されていましたが、これまでの分析をうまく回避しており、暗号資産のマイニングマルウェアとして誤分類されていました。さらに総合的に調査した結果、このマイニングマルウェアは、もっと大きなエンティティ、つまり、マルチプラットフォーム、マルチプラグインの複雑な悪意のあるフレームワークの構成要素の一つに過ぎないことが判明しました。リサーチャーはこのマルウェアを「StripedFly(ストライプトフライ)」と名付けました。

StripedFlyのペイロードには複数のモジュールが含まれており、APT(持続的標的型)攻撃や暗号資産のマイニング、さらにはランサムウェアとしても機能します。そのため、その目的はスパイ行為から金銭の窃取にまで及ぶ可能性があります。注目すべきことは、StripedFlyのマイニングモジュールによって採掘される暗号資産Moneroの価値は、2017年に約10米ドルでしたが、2018年1月9日には542.33米ドルに達し、2023年時点では約150米ドルを維持しています。GReATのリサーチャーは、StripedFlyがマイニングマルウェアを装うことで、長期間にわたりそのほかの機能の発見を免れてきたとみています。

この脅威活動の攻撃者は、標的をひそかにスパイするためにStripedFlyの複数のモジュールを使用していました。あるモジュールは2時間ごとに感染デバイスの定期的なスキャンを実行し、ウェブサイトのログイン認証情報、自動入力の名前、住所、電話番号、会社名、役職などの個人情報を窃取します。また、Wi-Fiの認証情報なども捕捉します。別のモジュールは、感染デバイスのスクリーンショットのキャプチャ、デバイスの制御、マイク入力を録音することができます。

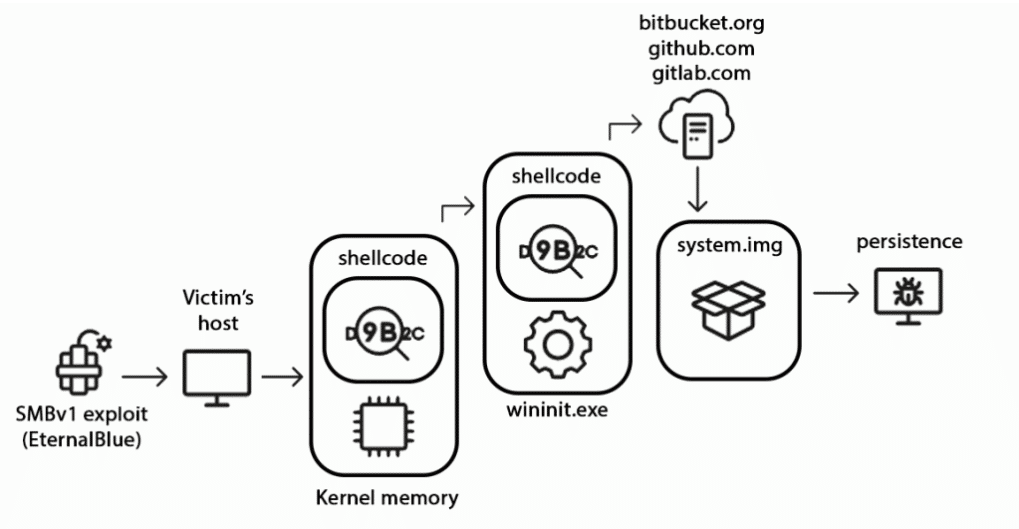

図 : StripedFly のWindowsホストへの感染フロー

図 : StripedFly のWindowsホストへの感染フロー

当初は初期の感染経路は不明でしたが、詳細な調査の結果、Microsoft Windows「SMBv1」の脆弱(ぜいじゃく)性を悪用したエクスプロイト「EternalBlue」をカスタマイズして標的のシステムに侵入していたことが判明しました。2017年にMicrosoftがパッチ(MS17-010)をリリースしたにもかかわらず、多くのユーザーがシステムをアップデートしていないため、この脆弱性がもたらす脅威は依然として大きな存在として残っています。

リサーチャーが技術的な分析を進める中で、既知のマルウェアEquationとの類似点を確認しました。例えばEquation に関する署名など技術的な類似や、マルウェアStraitBizzare (SBZ)に似たコーディングスタイルと手法が含まれます。StripedFlyがホスティングされているリポジトリのダウンロードカウンターによると、世界中で100万人以上が初期感染の影響を受けたとみられます。

KasperskyのGReATで主任セキュリティリサーチャーを務めるセルゲイ・ロズキン(Sergey Lozhkin)は次のように述べています。「この複雑なフレームワーク開発のために費やされたであろう労力は本当に注目に値し、明らかになった調査結果は非常に驚くべきものでした。サイバー攻撃者の適応能力や進化する能力は常に課題となっており、私たちリサーチャーが高度なサイバー脅威の発見とその調査結果を共有する努力を継続することが必要です。同時に、お客様が包括的な保護対策をしてくださることが重要となります」

■ StripedFlyの詳細は、Securelistブログ(英語)「StripedFly: Perennially flying under the radar」でご覧いただけます。

■ 既知または未知の攻撃者による標的型攻撃から企業を守るために、以下の対策を講じることをお勧めします。

・オペレーティングシステム、アプリケーション、アンチウイルスソフトウェアを定期的に更新し、既知の脆弱性にパッチを適用してください。

・機密情報について尋ねてくるメールやメッセージ、電話に注意してください。個人情報を教えたり、疑わしいリンクをクリックする前に、送信者の身元を確認してください。

・SOCチームが最新の脅威インテリジェンスにアクセスできるようにしてください。Kaspersky Threat

Intelligence Portalは、当社の脅威インテリジェンスの一元的なアクセスポイントで、過去20年間に収集したサイバー攻撃に関するデータと知見を提供しています。

・GReATのエキスパートが担当したKasperskyオンライントレーニングを活用して、サイバーセキュリティチームのスキルアップを図り、最新の標的型攻撃に対抗できるようにしてください。

・インシデントをエンドポイントレベルで検知、調査し、迅速に修復するために、Kaspersky

Endpoint Detection and ResponseなどのEDRソリューションを実装してください。

※ グローバル調査分析チーム(Global Research and Analysis Team、GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。