サイバー犯罪者がファイルレスのマルウェアを使用し、標的の行内ネットワークに侵入した後、ATMのリモート管理機能を悪用してATMを感染させ現金を不正に入手していたことがわかりました。

~ 標的の行内ネットワークに侵入し、一般的な正規ツールとファイルレス攻撃によってATMを感染 ~

[本リリースは、2017年4月4日にKaspersky Labが" Kaspersky Security Analyst Summit "で発表したプレスリリースの抄訳です]

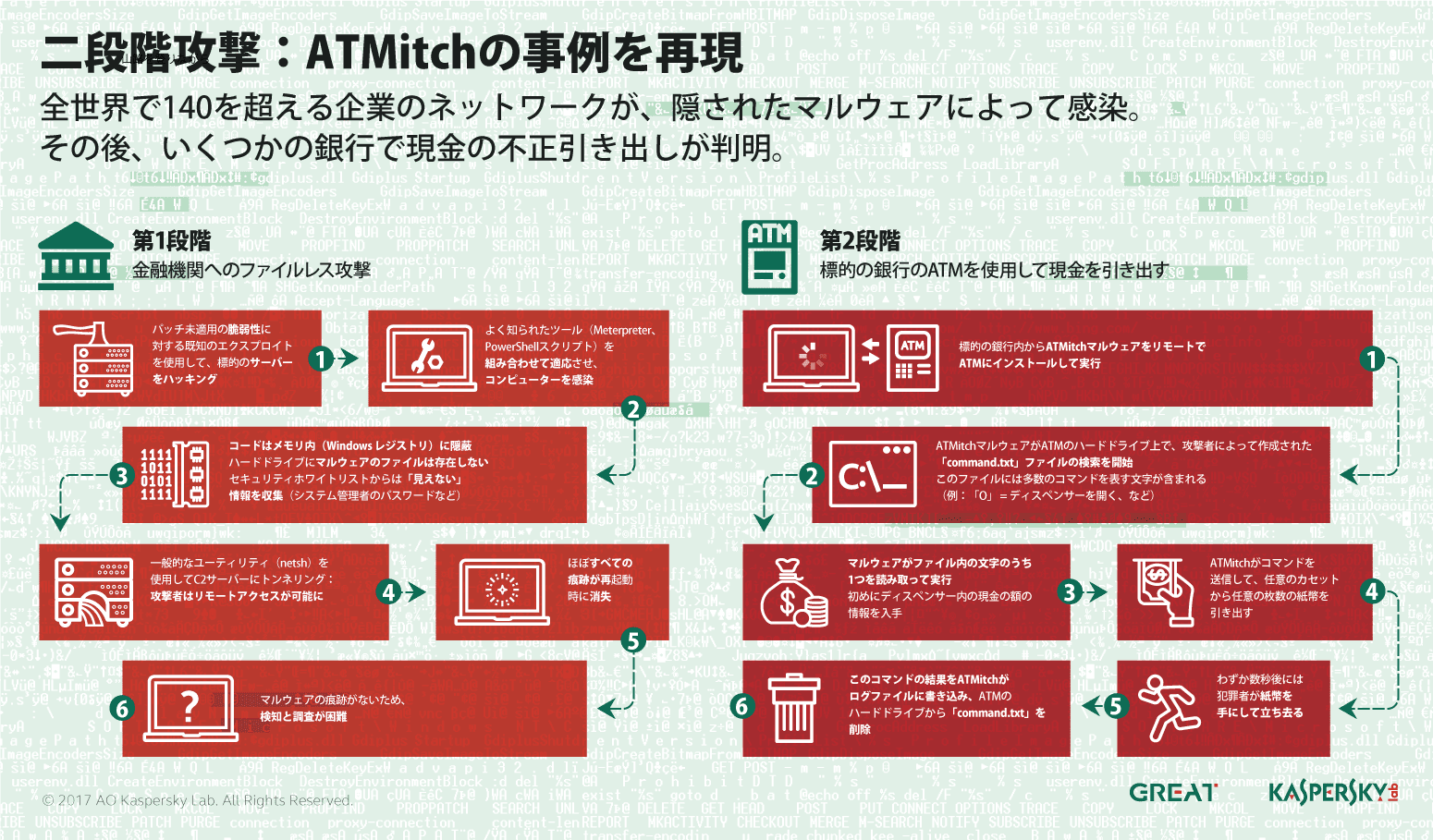

2017年2月、Kaspersky Labのグローバル調査分析チーム(GReAT)※1 は、銀行に対する不可解なファイルレス攻撃の調査結果を公開しました。サイバー犯罪者がファイルレスのマルウェアを使用し、銀行のネットワークを感染させていたことは判明していましたが、今回「ATMitch」の事例によって、その全体像が明らかになりました。

この調査は、ある銀行のフォレンジック専門家が、攻撃を受けた自行ATMのハードドライブに残っていた2つのマルウェアログファイル(kl.txtとlogfile.txt)を復元し、Kaspersky Labのリサーチャーに共有した所から始まりました。サイバー犯罪者はATMから現金を盗んだ後、マルウェアを消去していたため実行ファイルは復元できませんでしたが、このわずかなログデータのみで分析調査は成功しました。Kaspersky Labのリサーチャーはログファイルの中からプレーンテキストの断片を見つけ出し、その情報から公開マルウェアリポジトリのYARAルール※2 を作成し、翌日に目的のマルウェア検体「tv.dll」を発見することができました。後に「ATMitch」と命名されたこのマルウェアは、カザフスタンとロシアの実環境で2度確認されています。

ATMitchは、ATMのリモート管理機能を悪用し、感染させた標的の行内ネットワークからリモートでインストールを実行し、正規ソフトウェアであるかのようにATMと通信します。攻撃者はATMのカセット内にある紙幣の枚数情報の収集や、任意のカセットから任意の枚数の紙幣を引きだすといった一連のコマンドを実行できるようになり、後はATM画面のボタンをタッチするだけで、いつでも現金を入手することが可能になります。この現金不正引き出しにはわずか数秒しかかからず、窃盗が完了すると、マルウェアはその痕跡を消去します。

この攻撃の初期の段階では、オープンソースのエクスプロイトコードや一般的なWindowsのユーティリティ、未知のドメインなどが使用されており、犯罪グループを特定することはほぼ不可能です。この攻撃がどのサイバー犯罪グループによるものかはまだ特定されていませんが、攻撃で使用されたtv.dllにはロシア語のリソースが含まれており、このプロファイルに一致する既知の犯罪グループは「GCMAN」か「Carbanak」です。

Kaspersky Labのプリンシパルセキュリティリサーチャー、セルゲイ・ゴロバーノフ(Sergey Golovanov)は次のように述べています。「この活動は現在も続いている可能性があります。ネットワーク内のデータへの不正アクセスと窃取には、一般的な正規のツールが利用されており、攻撃後、犯罪者は自らの特定につながるようなデータをすべて消去して痕跡が残らないようにしています。こうした問題に対処するため、マルウェアとその機能の解析においてメモリフォレンジックが欠かせない存在となりつつあります。この事例が実証しているように、注意深いインシデント対応によって、完璧に準備されたサイバー犯罪でさえも解決につながることがあるのです」

- ATMitchの分析詳細およびファイルレス攻撃のフォレンジック分析のためのYARAルールの詳細については、Securelistブログ「ATMitch: remote administration of ATMs」(英語)をご覧ください。

- ファイルレス攻撃の詳細は、Securelistブログ「Fileless attacks against enterprise networks」(英語)をご覧ください。

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKaspersky Labの研究開発部門の中核として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 YARAは、悪意のあるファイル、システムまたはネットワーク上での不審な活動のパターンのうち、類似性があるものを発見するためのツールです。YARAルールを利用することで、関連するマルウェアサンプルの発見、グループ化や分類によって繋がりを導き出すことができます。マルウェアファミリーの確立、ほかの方法では気づけない可能性のある攻撃グループを発見できます。