2017年はランサムウェアの標的となる企業や組織の割合が2017年は26.2%になりました。企業ネットワークを標的としたWannaCryやExPetr、BadRabbitのような攻撃により、ランサムウェアの脅威状況が一変したと考えており、ランサムウェアの脅威を昨年に引き続き最重要トピックに位置づけました。

[本リリースは、2017年11月28日にKaspersky Labが発表したプレスリリースに基づき作成したものです]

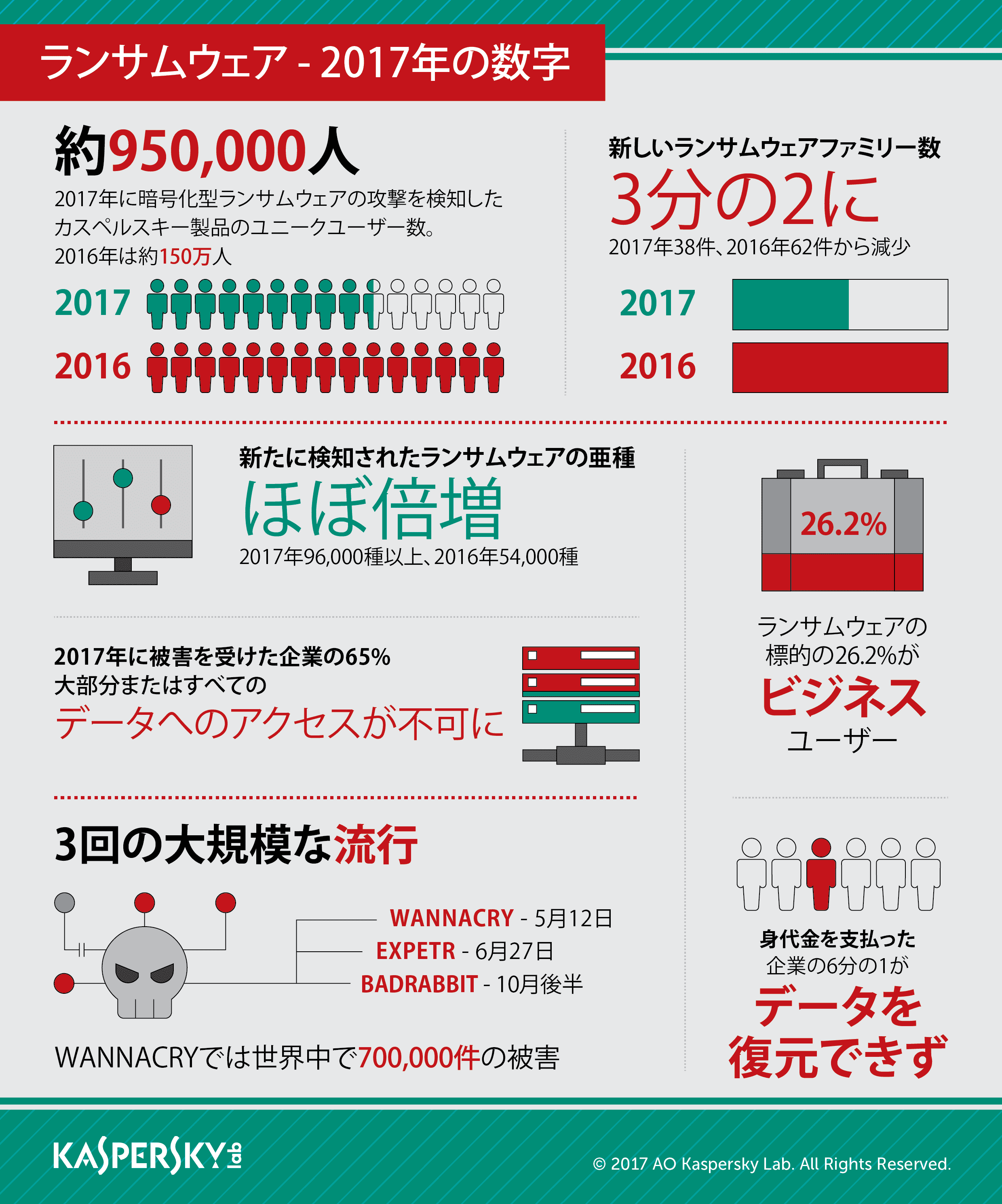

Kaspersky Labのグローバル調査分析チーム(GReAT)は、年次のサイバー脅威動向レポートで、その年の主要なサイバー脅威をまとめています※1。2017年はランサムウェアの標的となる企業や組織の割合が26.2%になりました(2016年は22.6%)。Kaspersky Labはこの増加の一因として、今年猛威を振るった3つのランサムウェア「WannaCry」、「ExPetr」、「BadRabbit」による攻撃を挙げており、企業ネットワークを標的としたこのような攻撃により、ランサムウェアの脅威状況が一変したと考えています。このことから、GReATはランサムウェアの脅威を昨年に引き続き最重要トピックに位置づけました。

2017年は、ランサムウェアの脅威が急激かつ劇的に進化した年として記憶に残ることになるでしょう。5月12日に発生した「WannaCry」、6月27日に発生した「ExPetr」、10月下旬に発生した「BadRabbit」は、高度な技術を持った攻撃者が世界中の企業を標的として、ワームを利用した一連の破壊攻撃を仕掛けたものですが、攻撃者の最終的な目的は未だに解明されていません。これら3つのランサムウェア攻撃はいずれも、企業ネットワークへの侵入を目的としたエクスプロイトを利用していました。企業や組織を標的としたランサムウェアはほかにもあり、カスペルスキー製品によってランサムウェアを検知し感染を防ぐことができた法人ユーザーは計24万ユーザー以上に上りました。

Kaspersky Labのシニアマルウェアアナリストであるヒョードル・シニツィン(Fedor Sinitsyn)は以下のように述べています。「2017年に大きく報道されたサイバー攻撃は、犯罪者の関心が企業に対して高まっていることを示す事例と言えます。当社が2016年に発見したこの傾向は、2017年を通じてさらに拡大し、衰える兆しは一向にありません。標的となった企業は際立って無防備で、個人よりも高額の身代金を要求されることがあり、多くの場合、業務を継続するために支払い要求に応じてしまいます。現在、リモートデスクトップシステム経由など、企業や組織を主な標的とした新しい感染経路が増えていますが、これも驚くにはあたりません」

■ 2017年のランサムウェアの傾向(カスペルスキー製品での観測※2)

- 2017年に暗号化型ランサムウェアの攻撃に遭ったユニークユーザー数は約95万人でしたが、2016年は150万人前後でした。数が減少した原因は主に、検知手法の反映によるものです(たとえば、暗号化型マルウェアに関連していることの多いダウンローダーは、現在ヒューリスティック検知によってさらに正確に検出されるようになったため、当社のテレメトリーで収集されるランサムウェア関連の判定と同じ区分には分類されないようになりました)。

- 今年猛威を振るった3大攻撃、WannaCry、ExPetr、BadRabbit、ならびにその他のファミリー(「AES-NI」や「Uiwix」など)は、2017年春に「Shadow Brokers」と呼ばれる犯罪グループによってオンラインにリークされた高度なエクスプロイトを利用していました。

- ランサムウェアの新しいファミリーの数は、2017年は38件で2016年の62件から著しく減少しました。一方、既存のランサムウェアの亜種は増加しています(新たに検知された亜種は2017年には96,000種以上で、2016年は54,000種)。亜種が増えているのは、セキュリティ製品の検知性能が向上するにつれて、攻撃者がランサムウェアの難読化を図っていることの表れとも考えられます。

- 2017年第2四半期(4月~6月)から、多数のグループがランサムウェアの攻撃活動を終了し、ファイルの復号に必要なキーを公開する動きが見られています。具体的には、「AES-NI」「xdata」「Petya/Mischa/GoldenEye」「Crysis」などです。Crysisはその後(おそらく別の犯罪グループの手によって復活し)再び現れました。

- リモートデスクトップシステムを通じて企業や組織を攻撃する手法が2017年も引き続き増加傾向にあります。Crysisや「Purgen/GlobeImposter」「Cryakl」といった広範囲に感染したファミリーで主な感染拡大手法の1つとして利用されるようになりました。

- Kaspersky Labが実施した調査※3によると、2017年にランサムウェアの被害を受けた企業や組織の65%が、データの大部分、あるいは全データにアクセスできなくなったと答えており、支払い要求に応じた企業の6社に1社は最終的にデータを復元できませんでした。これらの数字は2016年からほぼ横ばいです。

そのような状況下でも、2016年7月に発足した「No More Ransom」プロジェクトは精力的に活動を続けています。この取り組みは、欧州刑事警察機構(ユーロポール)、オランダ警察、Intel Security、Kaspersky Labが協力して立ち上げた、法執行機関とITセキュリティ企業が連携してランサムウェアに立ち向かうプロジェクトです。大規模なランサムウェアファミリーを追跡して活動停止に追い込み、標的となった個人がデータを復元できるよう支援し、犯罪者に利益をもたらすビジネスモデルを突き崩しています。

また、カスペルスキー製品は、ランサムウェアからユーザーを保護する機能を備えています。ほかにもさまざまな機能を搭載しており、たとえば「システムウォッチャー」は、ファイルの暗号化やモニターへのアクセスのブロックなど、端末に加えられた悪意ある変更をブロックして元に戻すことができます。またKaspersky Labでは、法人ユーザーをランサムウェアから守るための補完的なセキュリティ機能を提供する無料のツール「Kaspersky Anti-Ransomware Tool for Business」も提供しています。

- 「2017年サイバー脅威の主要動向:ランサムウェアによる新たな脅威」全文は、Securelistブログ「Kaspersky Security Bulletin – Story of the year 2017」(英語)をご覧ください。

- 「Kaspersky Security Bulletin :2018年のサイバー脅威の予測」はこちらをご覧ください。

- No More Ransomサイトはこちらをご覧ください

※1 Kaspersky Security Bulletinは、Global Research and Analysis Team (GReAT:グレート)のトップセキュリティエキスパート50人が1年間にわたる調査や経験に基づいて作成するものです。GReATは、Kaspersky Labで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。

※2 レポートの統計データは、Kaspersky Security Network(以下KSN)で取得されたものです。KSNは、Kaspersky Labのアンチマルウェア製品の各種コンポーネントから情報を収集するクラウドベースのアンチウイルスネットワークです。ネット上の新しい脅威を即時に検知し、感染源を数分でブロックすることでKSNに接続されたすべてのコンピューターを保護します。KSNには全世界で数千万の個人および法人ユーザーが参加しており、悪意のある活動に関する情報を世界規模で共有しています。すべての情報は、ユーザーの同意を得て収集されています。

※3 企業における情報セキュリティリスク調査(Corporate IT Security Risks survey)は、Kaspersky LabがB2B Internationalと共同で、2011年から実施している年次調査です。2017年は、30か国の小規模企業(従業員数1~49)、中小企業(同50~999)と大企業(同1,000以上)に勤務する5,274人を対象に調査を実施しました。日本の回答者は、中小企業と大企業に勤務する合計224名です。