レポートではMalloxの詳細な分析結果を説明するとともに、台頭してきた理由として、以前は独自で運用していた攻撃方法から本格的なRaaSへと変化したことを挙げています。これまでMalloxは主に特定の国を標的としており、日本ではまだ攻撃は確認されていませんが、最近ランサムウェアによる攻撃が相次いでいることから、日本企業は引き続き警戒する必要があります。

[本リリースは、2024年9月4日にKasperskyが発表した資料に基づき作成したものです]

Kasperskyのアンチマルウェア調査チームのリサーチャーはこのたび、急速に広まりその手口も高度化しているランサムウェア「Mallox」の調査レポート「Mallox Ransomware:In-Depth Analysis and Evolution」を発表しました。レポートではMalloxの詳細な分析結果を説明するとともに、台頭してきた理由として、以前は独自で運用していた攻撃方法から本格的なRaaS(Ransomware-as-a-Service:サービスとしてのランサムウェア)へと変化したことを挙げています。これまでMalloxは主に特定の国を標的としており、日本ではまだ攻撃は確認されていませんが、最近ランサムウェアによる攻撃が相次いでいることから、日本企業は引き続き警戒する必要があるとリサーチャーは述べています。

Malloxを使用した攻撃は2021年上半期に開始され、同5月に暗号化されたサンプルが見つかりました。当初は標的を限定してマルウェアをカスタマイズし、人が手動で操作し攻撃を行っていました。やがてこの脅威は急速に進化し、2021年から2024年半ばまでの間に700件以上の新規サンプルを特定するまでに至りました。活動が急増した主な理由は、Malloxを使った攻撃がRaaSモデルに移行したことが挙げられます。Malloxを使用する攻撃のオペレーターは、ダークウェブ上のフォーラムを通じてアフィリエイトやパートナーを募集し、積極的に活動を拡大してきました。

2023年1月、このオペレーターは本格的なRaaSアフィリエイトプログラムを立ち上げ、影響範囲を広げるために、スキルの高い「ペンテスター」を積極的に募集しました。このアフィリエイトプログラムは、有利な利益分配条件を提示して多くのサイバー犯罪者を引きつけ、その結果、Mallox関連の攻撃が目に見えて増加する一因となりました。また、Malloxの暗号化スキームの高度化は著しく、開発者がランサムウェアの効率向上のために継続的に技術革新に取り組んでいることが明確になりました。

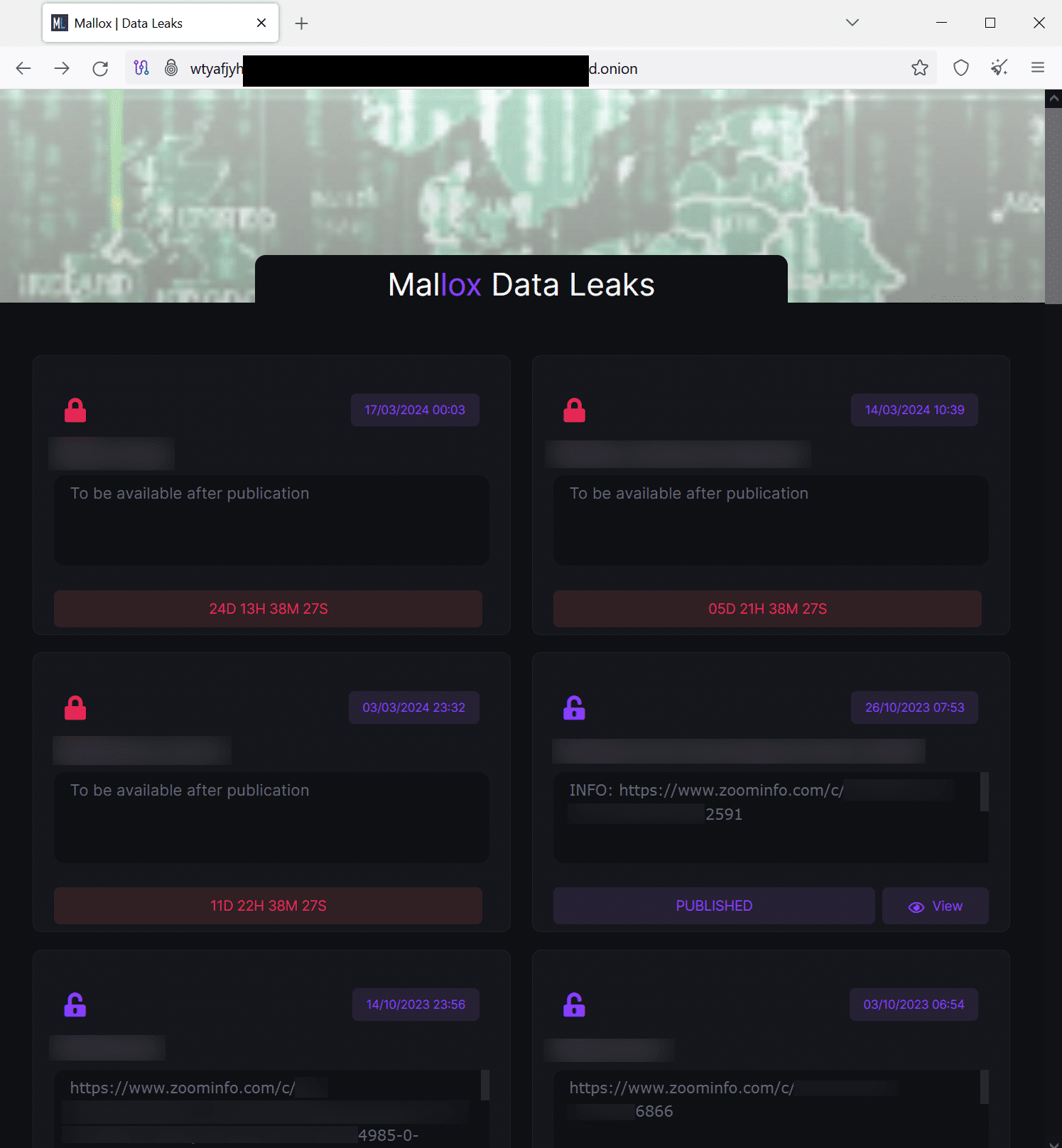

図:Malloxのデータリークサイト。身代金の支払いを拒否したと思われる企業の情報が掲載されている。公開されるまでの残り時間がカウントダウンタイマーで示されている。

図:Malloxのデータリークサイト。身代金の支払いを拒否したと思われる企業の情報が掲載されている。公開されるまでの残り時間がカウントダウンタイマーで示されている。

主な感染経路としてMS SQL ServerやPostgreSQLサーバーの脆弱(ぜいじゃく)性を悪用することが判明しており、このことは、Malloxの適応性と幅広い業種にとって脅威となることを示しています。

現時点でMalloxは、特定の地域を集中して標的にする傾向があり、ブラジル(19%)、ベトナム(13%)、中国(11%)、インド(4%)、ロシア(4%)の企業が最も頻繁に攻撃を受けています。そのほか、サウジアラビア、レバノン、コロンビア、トルコ、米国では攻撃の件数は少ないものの、Malloxの脅威にさらされています。

Kasperskyのアンチマルウェア調査チームのセキュリティエキスパート、ヒョードル・シニツィン(Fedor Sinitsyn)は、次のように述べています。「ランサムウェアMalloxの進化、特徴、破壊的な潜在力を理解し適切なセキュリティ対策を講じることは、自社のデジタル資産の保護強化だけでなく、次の標的になるリスクを減らすことにもつながります。これまでMalloxは特定の国を狙ってきましたが、日本企業も引き続き警戒を怠らないようにする必要があります。ランサムウェアによる攻撃は日本でもますます増えているため、こうした脅威に先手を打ち深刻な事態を避けることが重要です」

■ 組織のセキュリティを最大限に高めるために、次のような対策を推奨します。

・必須の場合を除き、RDPなどのリモートデスクトップサービスはパブリックネットワークには接続せず、また、常に強力なパスワードを設定することが重要です。

・商用VPNなどのサーバー側のソフトウェアソリューションを常に最新の状態にしましょう。こういったソフトウェアが悪用されてランサムウェアの感染経路となるケースが多くあります。クライアント側のアプリケーションも常に最新にしておくことも重要です。

・侵入された後の横展開とデータ流出の検知に重点を置いた防御戦略を立てることを推奨します。外部ネットワークへのトラフィックに特に注意し、不審な接続の検知を確認しましょう。また、データを定期的にバックアップし、緊急時には、すぐにバックアップにアクセスできるようにしておくことも重要です。最新の脅威インテリジェンス情報を活用して、攻撃者が使用する最新の戦術、技術、手順(TTP)について把握することをお勧めします。

・Kaspersky

Managed Detection and Responseサービスを利用して、攻撃者が最終的な目的を達成する前に、攻撃を早期に特定して阻止できるようにしておきましょう。

・エンドポイント保護と自動インシデント対応の機能を組み合わせたKaspersky Nextをご検討ください。

■ 詳細は、Securelistブログ(英語)「Mallox ransomware:in-depth analysis and evolution」でご覧いただけます。