Turlaは、一方向の衛星インターネットという広く使用されている技術を悪用し、極めて高いレベルの匿名性を実現しています。Turlaの拠点は、攻撃に使われた衛星の通信可能範囲のどこかにあると考えられますが、この範囲は数千平方キロメートルを超えることもあるため、攻撃者の追跡はほぼ不可能です。

~ 攻撃とその隠蔽に、衛星ネットワークの仕様を悪用 ~

Kaspersky Labの調査分析チーム(GReAT)※1は、ロシア語話者が関係しているとみられるサイバースパイグループ「Turla」が、攻撃活動とその拠点を隠蔽するため、衛星ネットワークの仕様を悪用していることを解明しました。

Turlaは、8年以上活動を続けている高度なサイバースパイグループです。これまでにカザフスタン、ロシア、中国、ベトナム、米国をはじめ、45か国以上の政府機関、大使館、軍事組織、教育機関、研究機関、製薬企業などで大量のコンピューターをマルウェアに感染させてきました。Turlaの攻撃には「Epic」マルウェアが用いられ、バックドアを仕掛けて標的のネットワークに侵入し、内部情報を収集します。会的地位や知名度の高い組織だけに対象を絞り、攻撃の最終段階では広範な衛星通信のメカニズムを利用して、自らの活動の痕跡を隠蔽します。

衛星通信は、テレビ放送に利用される安全な通信手段として広く知られていますが、インターネットのアクセスにも利用されています。特に他のインターネット接続が不安定か低速あるいはまったく利用できない地域で活用されています。下り専用の回線は安価な衛星インターネット回線の1つとして普及しています。

下り専用接続の場合、ユーザーのPCから発信されるリクエストは、従来の回線(有線またはGPRS)が使われるのに対し、受信の下りトラフィックにはすべて衛星回線が使われ、比較的高速なダウンロードが可能となりますが、通信が暗号化されないという問題があるため安価な機器とソフトウェアを一式揃えれば、簡単に通信を傍受することができてしまいます。

Turlaはこの衛星通信の特性を悪用し、標的との通信と指令サーバーの隠蔽を実現しています。

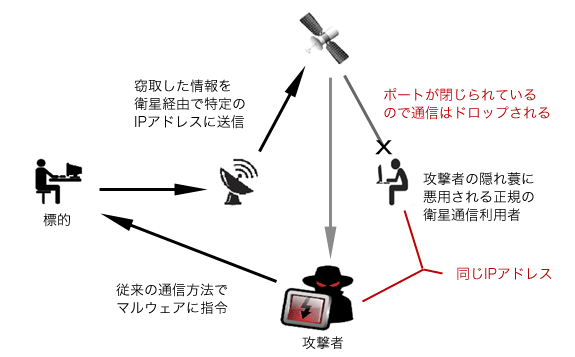

- 攻撃者は衛星からの下りトラフィックを「注視」し、オンライン状態の正規衛星通信ユーザーのIPアドレスを特定します。

- 次に、上記で特定したIPアドレスと同じIPアドレスを指令サーバーに振り当て、正規ユーザーを指令サーバーの隠れ蓑として使います。

- 標的に感染させたEpicマルウェアに従来の通信方法でコマンドを送信し、調査結果や窃取するデータを衛星経由で先に特定したIPアドレスで受信します。この際、データの送信先には通常閉じられているポートを指定しているため、正規IPアドレスのユーザー側では通信がドロップされ、通信自体に気がつくことがありません。

興味深いのは、攻撃者が中東とアフリカ諸国の衛星インターネット接続プロバイダーを利用している点で、コンゴ、レバノン、リビア、ニジェール、ナイジェリア、ソマリア、UAEのプロバイダーのIPアドレスが悪用されていることを確認しています。これらの国の事業者が使う衛星は、欧州や北米地域をカバーしていないことが多いため、大半のセキュリティリサーチャーによる調査を困難にしています。

Kaspersky Labのシニアセキュリティリサーチャー、ステファン・タナセ(Stefan Tanase)は、次のように述べています。「衛星インターネット回線を利用して活動を隠蔽しているグループは、これまでに少なくとも3つ確認されています。その中でも、Turlaグループが開発した手法は最も興味深く、特殊です。一方向の衛星インターネットという広く使用されている技術を悪用し、極めて高いレベルの匿名性を実現しています。Turlaの拠点は、攻撃に使われた衛星の通信可能範囲のどこかにあると考えられますが、この範囲は数千平方キロメートルを超えることもあるため、攻撃者の追跡はほぼ不可能です。こうした手法が広く利用されるようになっており、システム管理者はエンドポイントを含め適切な防御策をとり、攻撃の影響を緩和することが重要です」

カスペルスキー製品では、Turlaグループが使用するマルウェアを以下検知名で検知・ブロックします。 Backdoor.Win32.Turla.*

Rootkit.Win32.Turla.*

HEUR:Trojan.Win32.Epiccosplay.gen

HEUR:Trojan.Win32.Generic

Turlaが衛星インターネット回線を悪用する手口の詳細と、不正アクセスの痕跡(IOC:Indicators of Compromise)については、Securelist.comをご覧ください。

https://securelist.com/blog/research/72081/satellite-turla-apt-command-and-control-in-the-sky/

※ Global Research and Analysis Team(グレート)

GReATはKaspersky LabのR&Dで研究開発に携わる中枢部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。