Pegasusは、標的のiPhoneやiPadからデータを収集し監視する能力を持ちます。当社はiOSを狙う高度なスパイウェアを検知する新しい簡便な手法を公開し、また、iOSユーザー向けにセルフチェックユーティリティを提供します。

本リリースは、2024年1月16日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※はこのたび、イスラエル企業のNSO社が開発した“合法的な監視用ソフトウェア”である「Pegasus(ペガサス)」や、Pegasusに類似した新しい脅威の「Reign(レイン)」「Predator(プレデター)」など、iOSを狙う高度なスパイウェアを検知する新しい簡便な手法を公開しました。また、iOSユーザー向けにセルフチェックユーティリティを作成しました。Pegasusは、標的のiPhoneやiPadからデータを収集し、監視する能力を持ちます。

GReATのリサーチャーは、Pegasus、Reign、およびPredatorなどの高度なiOS向け商用スパイウェアの感染の痕跡を簡便に把握する新しい手法を開発しました。これまで調査されていなかった感染の痕跡が残る「Shutdown.log」を分析する方法です。

リサーチャーは、Pegasusに感染した痕跡ログが、予期せずシステムログの「Shutdown.log」に残ることを発見しました。このファイルは、どのiOSモバイルデバイスでも「sysdiagnose (sysdiag)」アーカイブ内に保存されます。通常は数分程度で作成できるこのアーカイブには、再起動セッション時の情報が保持されており、感染したiOSユーザーがデバイスを再起動した際にPegasusマルウェアに関連する異常がこのログに記録されます。特に、Pegasusに関連する「粘着質」なプロセスが過剰に再起動を妨げるインスタンスが確認されているほか、サイバーセキュリティコミュニティによって発見された感染の痕跡などが含まれています。

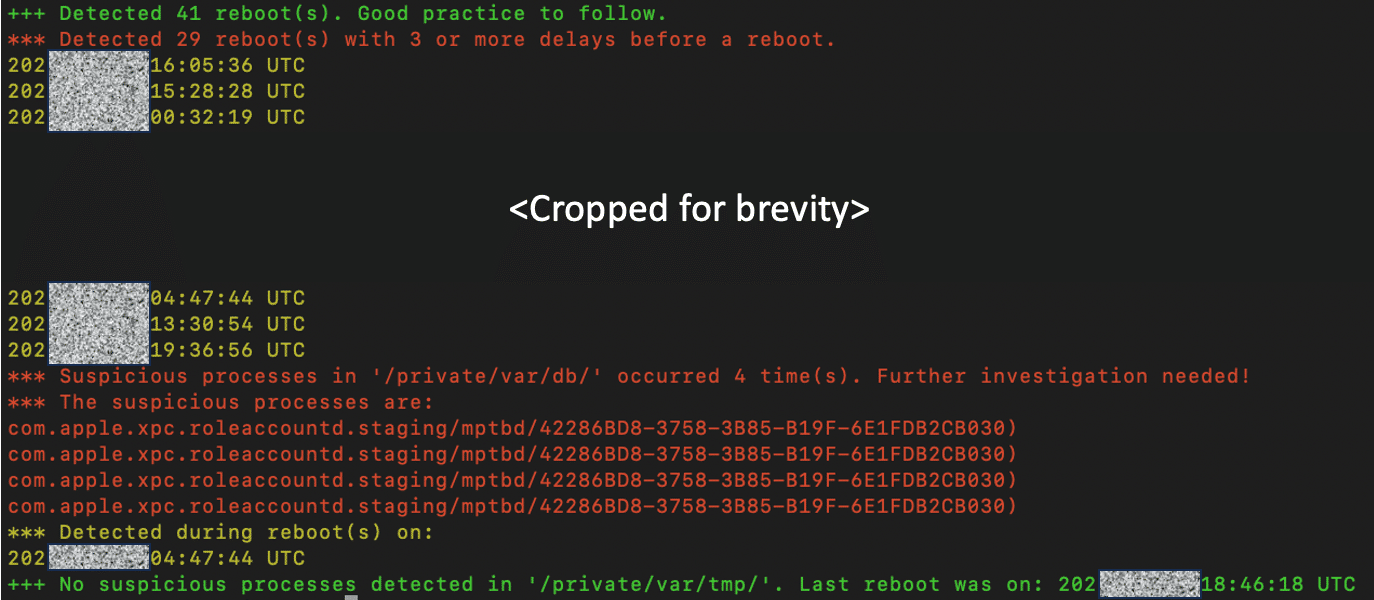

Pegasusに感染したデバイスの「Shutdown.log」を解析したところ、ReignやPredatorなどのほかのiOSマルウェアの感染時に見られるパスと同じ「/private/var/db/」を確認しました。このパスから発生するマルウェアの実行は、これまでに確認された全ての感染で一貫していることから、「Shutdown.log」はこれらのマルウェアファミリーによる感染を特定できる可能性があります。

セルフチェックユーティリティ使用例:「Shutdown.log」内のPegasus感染のインスタンスの抽出(再起動に3回以上遅延もあり)

セルフチェックユーティリティ使用例:「Shutdown.log」内のPegasus感染のインスタンスの抽出(再起動に3回以上遅延もあり)

GReATのリサーチャーは、iOSユーザーがスパイウェアの感染を容易に確認できるようにセルフチェックユーティリティを開発しました。三つのPython3スクリプトによって、「Shutdown.log」アーチファクトの抽出、分析、解析を自動的に行えます。このツールはGitHubで公開しており、macOS、Windows、およびLinuxプラットフォーム上で利用できます。

GReATでリードセキュリティリサーチャーを務めるマーヘル・ヤマウト(Maher Yamout)は、次のように述べています。「sysdiagダンプの解析は、システムベースのアーチファクトを利用してiPhoneの感染の可能性を特定するため、表層的な侵入と少ないリソースで実行できます。『Shutdown.log』で感染インジケーターを取得し、世界最大の国際人権NGOアムネスティ・インターナショナルが提供するフォレンジックツール『Mobile Verification Toolkit(MVT)』によるほかのiOSアーチファクトの処理を使用して感染を確認することで、『Shutdown.log』はiOSマルウェア感染の調査に対する包括的なアプローチの一部となりました。当社が分析したほかのPegasusの感染ログでも動作の一貫性を確認できたため、これが感染の分析をサポートする信頼性の高いフォレンジックアーチファクトとして機能すると考えています」

■ PegasusなどのiOS向けスパイウェアは極めて高度で、監視される対象は限定的です。サイバーコミュニティ側で必ずしも侵害を防げるわけではありませんが、ユーザーは攻撃者にとって困難となるような対策を講じることができます。以下の対策を習慣として取り入れることで、高度なiOSスパイウェアに対する防御を強化し、攻撃を受けるリスクを低減できます。

・毎日、再起動する:アムネスティ・インターナショナルおよびカナダのトロント大学にあるシチズンラボ(Citizen Lab)の調査によると、Pegasusは多くの場合、永続的でないゼロクリック-ゼロデイ手法を利用しています。デバイスを毎日定期的に再起動することでデバイスをクリーンにできるため、攻撃者は繰り返し再感染させなければならず、経時的に検知の確率が高まります。

・ロックダウンモードを使用する:Appleの新しいロックダウンモードでiOSマルウェアの感染をブロックできた事例が幾つか公開されています。

・iMessageおよびFacetimeを無効にする:既定で有効になっているiMessageは、侵入経路として用いられることが多くなっています。この機能をオフにすることで、ゼロクリックチェーンの被害に遭うリスクを下げることができます。Facetimeも同様で、こちらも潜在的な侵害の経路になっています。

・デバイスを常に最新の状態にする:iOSエクスプロイトキットの多くは、すでにパッチが公開されている脆弱(ぜいじゃく)性を標的にしているため、最新のiOSパッチがリリースされたら速やかにインストールしてください。迅速なアップデートは、パッチ適用を悪用する一部の国家支援型攻撃者の機先を制するのに極めて重要です。

・リンクに注意を払う:メッセージで受信したリンクをクリックしないでください。Pegasusマルウェアを使用する攻撃者は、脆弱性を突いて感染させるワンクリックエクスプロイトをSMSなどのメッセンジャーツール、またはメールを介して配信し、利用する可能性があります。

・バックアップとsysdiagを定期的に実行する:バックアップの暗号化と、MVTと当社が提供するツールを使用してsysdiagnose(OSの各所と最近の全クラッシュログから収集された診断情報)をアーカイブすることで、iOSマルウェアの検知に役立ちます。

■ 詳細は、Securelistブログ(英語)「A lightweight method to detect potential iOS malware」でご覧いただけます。

※ グローバル調査分析チーム(Global Research and Analysis Team、GReAT、グレート)

GReATは当社の研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。