当社が手掛けた数十件のセキュリティアセスメントのプロジェクト(2021年~2023年に実施)を対象に、社内開発のWebアプリケーションの脆弱性について調査を行った結果、大半でアクセス制御とデータ保護に関連する欠陥が見つかりました。リスクレベルの高い脆弱性で最も多かったのは、SQLインジェクションに関するものでした。

[本リリースは、Kasperskyが3月12日発表したプレスリリース等に基づき作成したものです]

Kasperskyのセキュリティアセスメント部門はこのたび、Webアプリケーションのセキュリティアセスメントのプロジェクト(2021年~2023年に実施)を対象に、企業や団体が社内で開発するWebアプリケーションの脆弱(ぜいじゃく)性について調査を行いました。その結果、調査対象の数十件に及ぶアプリケーションの大半で、アクセス制御とデータ保護に関連する欠陥が見つかりました。リスクレベルの高い脆弱性で最も多かったのは、SQLインジェクションに関するものでした。

SNSやメール、オンラインサービスといったWebアプリケーションは、ユーザーがブラウザーを介してWebサーバーとやり取りします。当社のセキュリティアセスメント部門のエキスパートは、どのようなタイプの攻撃が最も企業・団体に仕掛けられる可能性が高いのかを見極めるために、2021年から2023年にかけて手掛けたWebアプリケーションのセキュリティアセスメントのプロジェクトを対象に、社内開発のWebアプリケーションの脆弱性について調査しました。対象となった企業や団体には、政府機関、IT、保険、電気通信、暗号資産(仮想通貨)、eコマース、ヘルスケアなどが含まれます。

調査の結果、最も割合が多かった脆弱性は、アクセス制御の欠陥が悪用される可能性があるもの、および機密データの保護に失敗する可能性があるものでした。調査対象のWebアプリケーションの70%にこれらの脆弱性が認められ、セキュリティ対策の強化が必要なことが浮き彫りになりました。

「アクセス制御の不備」は、ユーザーのアクセス権を制限するWebサイトポリシーを回避しようとする攻撃者に悪用される可能性があります。これは、不正アクセスの発生、データの改ざんや消去、さらにはそれ以上のことにつながる可能性があります。

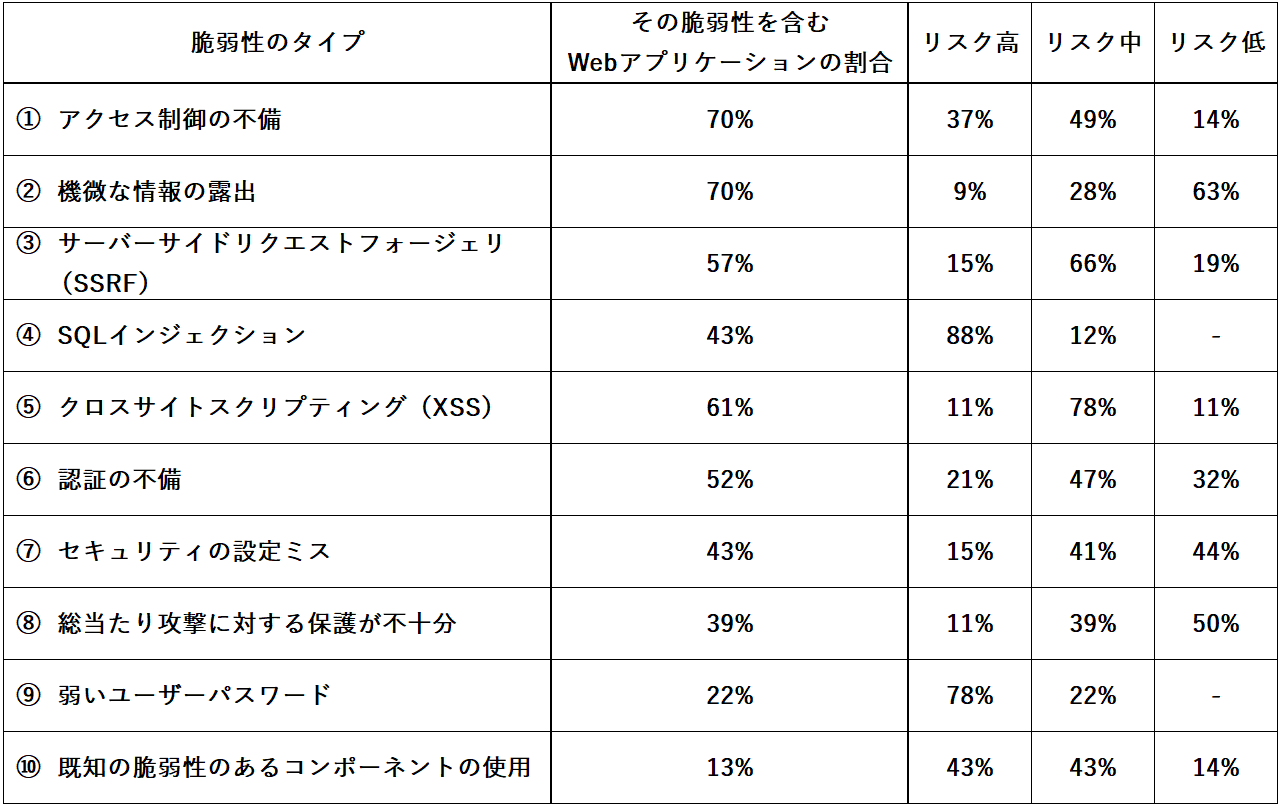

「機微な情報の露出」は、パスワードやクレジットカード情報、医療記録、個人データ、ビジネス上の機密情報といった、機密性の高い情報の漏えいにつながるものです。 表:当社エキスパートによるWebアプリケーションの脆弱性トップ10(含まれる脆弱性の割合とリスクレベルの割合を基にランク付け。対象は2021年から2023年に実施したWebアプリケーションのセキュリティアセスメント※)

表:当社エキスパートによるWebアプリケーションの脆弱性トップ10(含まれる脆弱性の割合とリスクレベルの割合を基にランク付け。対象は2021年から2023年に実施したWebアプリケーションのセキュリティアセスメント※)

セキュリティアセスメント部門のエキスパートは、上に示した脆弱性のリスクレベルにも注目しました。分析の結果、高いリスクをもたらす脆弱性の割合が最も多かったのは「SQLインジェクション」に関するもので、88%に上りました。

もう一つ、リスクの高い脆弱性の割合が多かったのが、「弱いユーザーパスワード」に関連するものです。このタイプでは、分析した脆弱性全体の78%を高リスクに分類しています。なお、今回の調査結果で、「弱いユーザーパスワード」が22%にとどまったことは注目に値します。その理由の一つとして、セキュリティアセスメント時に、アナリストが実稼働中のWebアプリケーションではなく、テスト版システムを分析した可能性が考えられます。

Kaspersky セキュリティアセスメント部門のセキュリティエキスパート、オクサナ・アンドレヴァ(Oxana Andreeva)は次のように述べています。「今回の評価は、さまざまな企業や団体で社内開発されたWebアプリケーションで最もよく見られる脆弱性とそのリスクレベルを考慮して作成しました。そうした脆弱性には、ユーザー認証情報の窃取を可能にするものや、サーバー上で悪意のあるコードの実行を可能にするものなどがあり、またそれぞれに事業の継続性やレジリエンスへの影響度も異なります。それらを踏まえ、当社の8年にわたるセキュリティ分析プロジェクトの実践的な経験から評価付けを行いました」

この調査で使用した脆弱性のタイプは、ソフトウェアのセキュリティ向上のための非営利団体OWASP(The Open Web Application Security

Project)が公表するWebアプリケーションにおけるランキングOWASP Top Tenのカテゴリおよびサブカテゴリに合わせています。調査結果で判明したWebアプリケーションでよく見られる脆弱性を改善することは、機密情報を保護し、Webアプリケーションと関連システムへの不正アクセスを回避することに役立ちます。Webアプリケーションのセキュリティレベルを高め、攻撃を迅速に検知する方法として、次のことを推奨します。

・セキュアなソフトウェア開発ライフサイクル(SSDLC)を採用する

・アプリケーションのセキュリティ評価を定期的に実施する

・ロギングとモニタリングの仕組みを使ってアプリケーションの運用状況を追跡する

■ Webアプリケーションの脆弱性トップ10およびその軽減策については、Securelistブログ(英語)「Top 10 web application vulnerabilities in 2021–2023」でご覧いただけます。

※ ランキングは、当社が2021年から2023年にかけて手掛けたWebアプリケーションのセキュリティアセスメントを対象とした調査結果を基に、特定の脆弱性を含むアプリケーションの数と影響の重大性に基づく当社エキスパートの意見です。推奨事項は、本質的に一般的なものであり、OWASPやNIST(米国国立標準技術研究所、National Institute of Standards and Technology)などの情報セキュリティのベストプラクティスやガイドラインに基づいています。