COVID-19の研究に関連する、ある国の保健分野の中央省庁と製薬会社を標的にした二つのAPTには、悪名高い「Lazarus」が関わっているとみています。調査は現在も進行中です。

[本リリースは、2020年12月24日にKasperskyが発表したプレスリリースに基づき作成したものです]

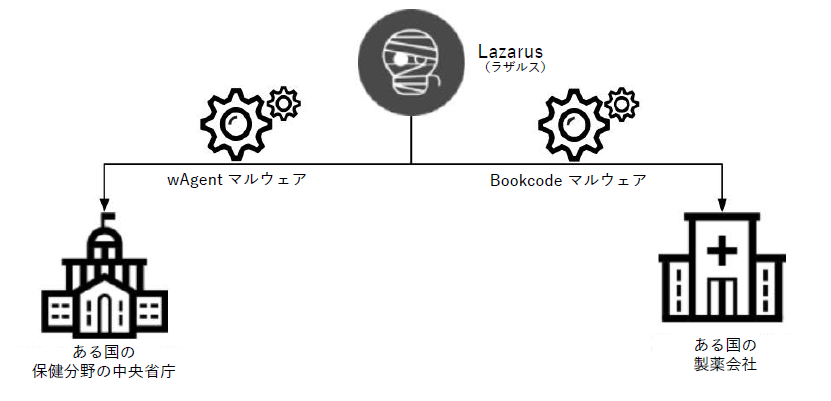

Kasperskyのグローバル調査分析チーム(GReAT)※は、2020年の秋、COVID-19の研究に関連する組織を標的とした二つの高度サイバー攻撃(APT)を発見しました。標的となったのは、ある国の保健分野の中央省庁と製薬会社で、GReATのリサーチャーは、この攻撃活動には悪名高いAPTグループ「Lazarus」が関わっているとみています。当調査は現在も進行中です。

世界中でパンデミック対策が続く中、多くの関連組織が可能な限りワクチンの開発を早めようとしています。その取り組みの裏では、サイバー脅威グループがそこから利益を得ようとしています。当社のリサーチャーが、さまざまな業界を標的にしている「Lazarus」の攻撃活動を調査している中で、ほんの数カ月前にCOVID-19に関する組織を標的としている二つのサイバー攻撃活動を発見しました。

一つ目の攻撃活動は、ある国の保健分野の中央省庁に対する攻撃でした。2020年10月27日に、その組織内のWindowsサーバー2台が、既知の高度なマルウェア「wAgent」に感染していることがわかりました。より詳細な分析の結果、この「wAgent」マルウェアは、以前に「Lazarus」が暗号資産(仮想通貨)事業者への攻撃で使用したマルウェアと同じ感染スキームを持っていることが判明しました。

二つ目の攻撃活動は、製薬会社が標的となっていました。この会社は、COVID-19ワクチンの開発および製造・販売を許可されています。当社のテレメトリによると、この会社は2020年9月25日に侵害を受けていたことが分かりました。この攻撃活動では、あるセキュリティベンダーが「Lazarus」との関連性を報告したマルウェア「Bookcode」を、韓国のソフトウェア会社を経由したサプライチェーン攻撃で展開したとみています。当社のリサーチャーは、過去にも「Lazarus」グループが「Bookcode」マルウェアに感染させるためにスピアフィッシングや、Webサイトを改ざんしていたことを把握しています。

攻撃活動に使用されたマルウェア「wAgent」と「Bookcode」は、バックドアとしてのほぼ全機能を備えています。最終的なペイロードを展開した後、マルウェアの操作者は、あらゆる方法で被害者のマシンを制御することができます。

図: COVID-19に関する組織に対するLazarusの攻撃活動

これら二つのマルウェアの類似性から、当社のリサーチャーは、両方のインシデントが「Lazarus」グループに関連しているとみて、現在も調査を進めています。

Kaspersky GReATのシニアセキュリティリサーチャー、パク・ソンス(Seongsu Park)は次のように述べています。「この二つのインシデントは、LazarusがCOVID-19に関するインテリジェンスに興味を持っていることを示しています。Lazarusは、主に金銭を目的とした攻撃活動で知られていますが、戦略的な研究も狙っています。現在、ワクチンの研究や危機対応などの活動に携わっている全ての組織は、サイバー攻撃を厳重に警戒すべきと考えています」

カスペルスキー製品は、この攻撃を以下の検知名で検知・ブロックします。

・「wAgent」 HEUR:Trojan.Win32.Manuscrypt.gen、Trojan.Win64.Manuscrypt.bx

・「Bookcode」 Trojan.Win64.Manuscrypt.ce

詳細は、Securelistブログ(英語)「Lazarus covets COVID-19-related intelligence」でご覧いただけます。

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。