ふるまいベースの保護

ランサムウェア 、ゼロデイマルウェアのような高度な脅威に対する最も有効な防御方法の1つです。

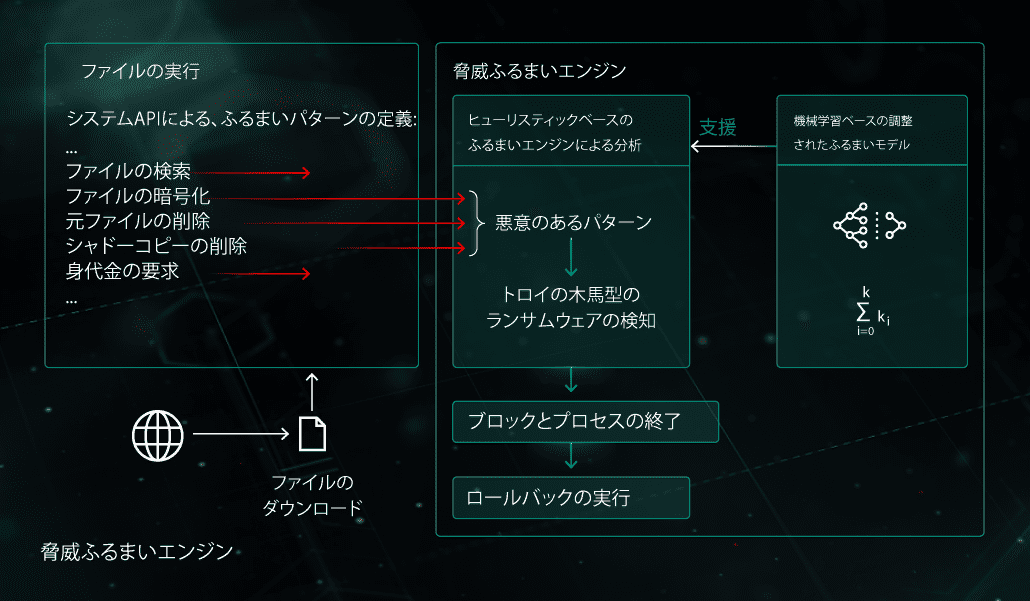

カスペルスキーの新しいThreat Behavior Engineは、以下の保護機能で構成されています。- ふるまい検知

- 脆弱性攻撃ブロック(Automatic Exploit Prevention:AEP)

- ロールバックコンポーネント

- アンチロッカー

現実的には、脅威の実行者は悪意のあるコードを難読化して、セキュリティ製品内の静的検知や、セキュリティ製品によるエミュレーションを回避しています。たとえば、作成したばかりの ランサムウェア コ-ドは、多くの場合、アンチエミュレーション機能を搭載したカスタムメイドのパッカーによって圧縮されています。ファイルの実行前には、オンデマンドスキャンやオンアクセススキャンで、巧妙に作られたサンプルをスキャンしようとしても、検知は成功せず、脅威実行者のタスクは実行されてしまいます。

ただし、実行段階になると、Threat Behavior Engineが実際のプロセスアクティビティをリアルタイムで分析し、その悪意のある性質を明らかにします。その後は、アラームにフラグを設定し、プロセスを終了して、変更のロールバックを実行するだけで対応可能です。

圧縮されたランサムウェアに関連した前述の例では、サンプルは以下のことを実行しようとしました。

- 攻撃対象のシステム上の重要なファイルの探索

- 重要なファイルの暗号化

- 元のファイルの削除

- シャドウコピーの削除

こういったアクティビティの情報があれば、パッカーやアンチエミュレーションの技法が使用されていても検知は十分に可能です。ふるまいヒューリスティックモデルと 機械学習, ベースモデルを搭載したThreat Behavior Engineを実行することで、静的回避技法やサンプルのふるまいの変異の影響を受けなくなります。

ふるまいをもとにした判定は、悪意のあるアクティビティをできる限り迅速に検知するうえで重要であり、適切なロールバックメカニズムと組み合わせれば、エンドユーザーのデータ損失を防止できます。ロールバックは、ファイル、レジストリキー、タスクなど、さまざまなオブジェクトを保護します。

前述のサンプルの話に戻ります。ランサムウェアが実際に悪意のあるアクティビティを実行する前に、レジストリなどを経由して自身を自動実行に追加するとします。検知の後で、 ロールバック メカニズムはふるまいの一連の流れを分析し、ユーザーのデータを復元するだけではなく、作成されたレジストリキーも削除します。

ふるまいベースの検知技術がファイルレスマルウェア. のような脅威を防御する唯一の手段となる場合、これは大きな強みと言えます。たとえば、インターネットサーフィン中にユーザーがドライブバイベース攻撃の標的にされたとします。エクスプロイト後に、悪意のあるコードがWebブラウザーのコンテキストで実行されます。悪意のあるコードの主な目的は、レジストリやWMIサブスクリプションを使用して、最終的に静的スキャンの対象とならないことです。しかし、Behaviour DetectionコンポーネントはWebブラウザーのスレッドのふるまいを分析し、検知のフラグを設定して、悪意のあるアクティビティをブロックします。

Behavioural Engineコンポーネントは、ふるまいヒューリスティック記録の他に 機械学習 も活用して、未知の悪意のあるパターンを検知します。機械学習モデルには、さまざまなソースから収集されたシステムイベントが提供されます。機械学習モデルは、処理の後に、分析したパターンが悪意のあるものかどうかを判定します。たとえ悪意があると判定されなくても、機械学習モデルが生成した結果はふるまいヒューリスティックで使用されるため、検知のフラグ設定も可能になります。

Behavior Detectionコンポーネントは メモリ保護 メカニズムを実装します。lsass.exe のようなシステムの重要なプロセスを保護し、 mimikatz を利用してユーザーの認証情報の漏洩を防止します。