ウイルス定義

脅威カテゴリ:ウイルス、バグ、マルウェア

別名:CVE-2014-6271

「Bashバグ」ウイルスとは

「Bashバグ」はShellshockぜい弱性とも呼ばれ、LinuxやMac OS Xシステムで共通に利用されるBashというシステムプログラムを悪用してシステムを制御するマルウェアで、幅広いユーザーに深刻な脅威をもたらす可能性があります。サイバー犯罪者は、対象のサービスと同じ権限を使って、システムレベルでコマンドを実行することが可能です。このぜい弱性の悪用によって不正な実行コマンドがリモートから追加されると、Bashが呼び出されるタイミングで不正コマンドが実行されます。

このぜい弱性はBashシェルインタープリターに原因があり、サイバー犯罪者はシステムレベルのコマンドをBashの環境変数に追加することが可能になります。

現在、インターネット上での被害事例の大半は、Bashで記述されたCGIスクリプトを利用してサイバー犯罪者がリモートからWebサーバーに攻撃を仕掛けているものです。このぜい弱性は現時点で既に悪用されており、ぜい弱なWebサーバーではマルウェア感染やサイバー犯罪者攻撃を受けています。カスペルスキーの調査部門では、このぜい弱性を利用した感染の新しい事例と兆候を継続的に収集しており、まもなくこのマルウェアの詳細について発表する予定です。

「Bashバグ」の仕組み

WebサーバーにCGIスクリプトがある場合、ユーザーのIPアドレス、ブラウザーバージョン、ローカルシステム情報などの特定の環境変数が自動に読み込まれます。しかし、CGIスクリプトに提供される内容がこのような標準的なシステム情報ではなく、システムレベルのコマンドの実行指示だとしたらどうなるでしょうか。つまり、Webサーバーの認証情報を持っていない場合でも、環境変数の読み込みを行うようなCGIスクリプトにアクセスされ、環境変数に不正な文字列が入力されると、スクリプトは指定された文字列を実行してしまうのです。

「Bashバグ」の特徴

- 利用が非常に簡単

- Bashウイルスの影響は深刻

- Bashシェルを利用するあらゆるソフトウェアに影響

カスペルスキーの調査部門ではPHP、JSP、Python、Perlなど、他のインタープリター言語も影響がないかも調べています。コードの記述方法によっては、あるインタープリター言語からBashを使用して特定の関数を実際に実行するだけでなく、他のインタープリター言語からもCVE-2014-6271のぜい弱性が悪用される可能性があります。

CGIスクリプトを使用する組み込み機器は、ルーター、家電、無線アクセスポイントなど多数存在することから、その影響は非常に大きくなります。このような機器はぜい弱性があることに加え、多くの場合、パッチの適用は困難です。

感染した端末を見分ける方法

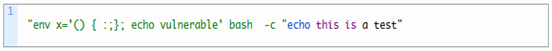

システムにぜい弱性が存在するかどうかを簡単に確認するには、システムでBashシェルを開き、次のコマンドを実行します。

シェルが文字列「vulnerable」を返す場合は、システムの更新が必要です。疑わしいパターンの例として次のようなものがあります。

また、Bashシェルに提供されるすべてのコマンドを記録するパッチも用意されており、何者かによってコンピューターが悪用されていないかを知ることができます。これにより、ぜい弱性の悪用を防止することまではできませんが、システムに対するサイバー犯罪者の活動を記録することができます。

「Bashバグ」ウイルスの感染防止

まず、使用しているBashのバージョンを更新する必要があります。各種のLinuxディストリビューションでぜい弱性の対応パッチが提供されています。すべてのパッチに効果があると実証されたわけではありませんが、パッチを適用することが一番の対策です。また、IDS/IPSを使用している場合は、シグネチャの追加や読み込みを実施することをお勧めします。いずれにせよ、多くの一般ルールが公開されています。また、ご利用のWebサーバーの構成を確認し、使用していないCGIスクリプトがあれば、無効化することを検討してみましょう。