3 月末から 4 月はじめにかけて LiveJournal.com をターゲットにして行われた DDoS 攻撃は、ロシア国内で大きなニュースになりました。当社では、この攻撃を行ったボットネットの 1 つをすでに監視していたため、インシデントの詳細の一部を明らかにすることができました。

4 月にカスペルスキー製品ユーザーの PC 上で検知され収集されたデータは以下のとおりです。

- ネットワーク攻撃が阻止された回数 : 221,305,841

- Web サイト経由での感染の試行回数 : 73,211,764

- ユーザーの PC 上で検知・駆除されたマルウェア数 : 189,999,451

- ヒューリスティック検知数 : 86,630,158

LiveJournal への DDoS 攻撃

3 月末から 4 月はじめにかけて LiveJournal.com をターゲットにして行われた DDoS 攻撃は、ロシア国内で大きなニュースになりました。当社では、この攻撃を行ったボットネットの 1 つをすでに監視していたため、インシデントの詳細の一部を明らかにすることができました。

まず、ボットネットを構成するすべての PC に対して、1 日に 1 つか 2 つのリンクを攻撃するように命令が出されたのち、4 月 4 日に http://livejournal.com と http://livejournal.ru を含む 36 のリンクへの攻撃命令が出されました。LiveJournal 以外のリンクとしては、ロシア語ブロゴスフィアの人気のあるブログページが攻撃の対象になり、攻撃されたブログページは 3 月 30 日、4 月 4 日、4 月 6 日のさまざまな時間帯にアクセス不能になりました。攻撃は 4 月 6 日以降に停止しました。

弊社が監視していたボットネットは 2010 年の年末に売り出されたボットネット Optima をベースにしています。攻撃のいくつかの特徴から判断して、今回の DDoS 攻撃に使用されたゾンビネットワークは、Optima に感染した数千台の PC から構成されていたことが伺えます。DDoS 攻撃以外にも、人気のあるプログラム用のパスワードを盗用するために、他の実行ファイルをダウンロードすることもボットネットの機能に含まれています。

PDF エクスプロイト

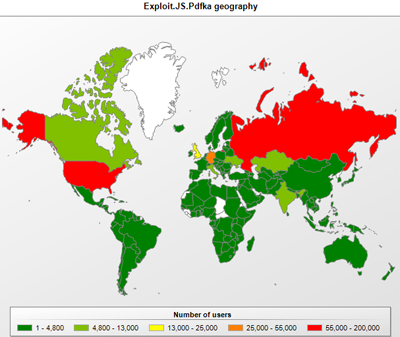

Adobe 製品の脆弱性をターゲットとしたエクスプロイトの人気が再び上昇しています。そのうちの1つが、今回「インターネット上で検知されたマルウェアランキング TOP20」で 9 位にランクインしている Exploit.JS.Pdfka.dmg です。Exploit.JS.Pdfka のさまざまな亜種により攻撃を受けたユーザーの数は 4 月に数十万に至ります。以下の図は攻撃の頻度を地域別に示しています。

4 月に最も多く Exploit.JS.Pdfka ファミリーによる攻撃が確認されたロシア (1位)、米国 (2位)、ドイツ (3位)

サイバー犯罪者は、悪質なコードを感染した正規の Web サイトに埋め込むという方法を繰り返し使用しています。脆弱性のあるソフトウェアを使用して感染した Web サイトを訪問すると、スクリプトが即座に脆弱性を悪用して、1 つ以上のマルウェアを被害者の PC にダウンロードします。いわゆるドライブバイダウンロード攻撃です。

4月に Adobe は、Adobe Reader と Adobe Acrobat 製品の最近の一連のクリティカルな脆弱性に対するセキュリティアップデートを公開しました (http://www.adobe.com/jp/support/security/bulletins/apsb11-08.html)。Adobe Reader と Adobe Acrobat 製品をお使いのすべてのユーザーに対して、アプリケーションを更新するよう強くお勧めします。お使いの製品のバージョン別のパッチは以下のアドレスから入手できます:http://www.adobe.com/jp/support/security/bulletins/apsb11-08.html

脆弱性 MS11-020

4 月には、マイクロソフトも各種 Windows 製品の脆弱性に対する 17 件のパッチを公開しています。今回対象となったのは合計 63 件の脆弱性ですが、レベルが「緊急」の「MS11-020」に対するパッチも含まれています 。この脆弱性では、攻撃者が特別に細工された SMB パケットを作成し、そのパケットを影響を受けるコンピューターに送信した場合、リモートでコードが実行される可能性があり、深刻な危険をもたらします。以前同様の脆弱性が発見された際には、Kido のようなワームの出現を招きました。したがい、すべてのユーザーに対して一刻も早くセキュリティパッチを適用することを強くお勧めします。

SMS 型トロイの木馬

SMS 型トロイの木馬は 4 月に主にロシアで急速に拡散しました。

SMS スパムメッセージにはいくつかの共通点があります。

- メッセージはほぼ同時刻に送信されています (GMT 1 :00 AM 前後)

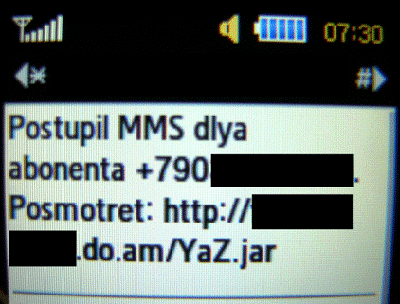

- メッセージの内容はほぼ次のようなものです:「加入者<受信者の電話番号>への MMS があります。http://******.do.am/file name.jar で確認してください」

- 悪意あるリンクは「YaZ.jar or 606.jar」というファイル名を使用

SMS スパムメッセージの例

最初の SMS スパムメッセージが出現した際、リンク先となっていたファイルはすでにカスペルスキー製品で「Trojan-SMS.J2ME.Smmer.f」の名前で検知されました。

興味深いのは、リンク先の悪意ある Web サイトは無料のオンライン Web サイトビルダーを使用して作成されたと思われる点です。ビルダーのオーナーはホスティングサービスも提供しており、犯罪者は .do.am のようなセカンドレベルドメインに悪意ある Web サイトをホストするケースが多く見られました。

Coreflood ボットネットの閉鎖

アンチボットネットキャンペーンは続いています。3 月のレポートでご紹介した Rustock ボットネットの閉鎖に続いて (http://www.kaspersky.co.jp/news?id=207582700)、大規模な Coreflood ボットネットのコマンドセンターも閉鎖されました。ボットネットを構成した 200 万台のソンビマシンの大部分は米国内にありました。

米国当局はボットネットのコントロールの掌握に成功すると、ボットネットワークのすべてのマシンに機能停止させる命令を送信してボットネットを閉鎖しました。

当局がボットネットの閉鎖プロセスに介入するのが今回が初めてではありません。マイクロソフトと米国当局が共同で Rustock ボットネットを閉鎖したのとほぼ同時に、オランダの警察は Bredolab ボットネットを閉鎖してオーナーの逮捕に成功しました。

当局が積極的に介入してボットネットを閉鎖する事例が今後も続くことを期待しましょう。

「PlayStation Network 」への不正アクセス

4 月末、ソニーは「PlayStation Network 」 が不正アクセスによる被害を受けたを受けたことを発表しました。氏名、メールアドレス、住所、生年月日、ログイン ID、パスワードを含むユーザー情報が漏えいした可能性があることを認めています。さらにソニーは、そのような事実は確認できていないものの、クレジットカードのデータも盗まれた可能性も否定できないとコメントしています。

ソニーは今回のインシデントを別の会社と調査中ですが、その会社名は明らかにしていません。

「PlayStation Network 」に登録されているアカウント数は 7500 万であり、個人情報の流出としては過去最大の事例です。このレポートを執筆している時点では、「PlayStation Network 」サービスの再開について、具体的な日程は公表されていません。

「PlayStation Network 」にアカウントを持つユーザーに対しては、クレジットカードが詐欺にあっていないかどうか細心の注意を払うことを強くお勧めします。また、「PlayStation Network 」で使用していたパスワードはどこかで不法に利用される可能性があるので、直ちに変更することをお勧めします。さらに、ソニーあるいはソニーの関連会社と称して個人情報の提供を求めるメールに対しても十分に注意する必要があります。

P.S. 5 月 2 日にソニーは、「PlayStation Network 」への不正アクセスの結果、「PlayStation Network」のユーザーのみでなく、ゲーム子会社「ソニー・オンライン エンタテインメント」のユーザーの個人情報(氏名、住所、メールアドレス、性別、生年月日、電話番号、ログイン ID、ハッシュ化されたパスワード)もハッキングされたことを発表しました。発表によると、ハッカーがアクセスしたのは 12,700 名分のクレジットカード情報が保存された 2007 年のデータベースということです。

インターネット上のマルウェアランキング TOP20

| 順位 | 順位変動 | マルウェア名 | 攻撃数* |

| 1 |  2

2

|

AdWare.Win32.HotBar.dh | 855838 |

| 2 |  4

4

|

Trojan.JS.Popupper.aw | 622035 |

| 3 |  新規

新規

|

AdWare.Win32.Zwangi.fip> | 356671 |

| 4 |  新規

新規

|

AdWare.Win32.Agent.uxx | 300287 |

| 5 |  新規

新規

|

AdWare.Win32.Gaba.eng | 254277 |

| 6 |  新規

新規

|

AdWare.Win32.FunWeb.jp> | 200347 |

| 7 |  新規

新規

|

AdWare.Win32.FunWeb.kd | 170909 |

| 8 |  新規

新規

|

AdWare.Win32.Zwangi.fmz | 161067 |

| 9 |  新規

新規

|

Exploit.JS.Pdfka.dmg | 140543 |

| 10 |  新規

新規

|

Trojan.JS.Redirector.oy | 138316 |

| 11 |  新規

新規

|

Trojan-Ransom.Win32.Digitala.bpk | 133301 |

| 12 |  0

0

|

Trojan.JS.Agent.uo | 109770 |

| 13 |  0

0

|

Trojan-Downloader.JS.Iframe.cdh | 104438 |

| 14 |  新規

新規

|

AdWare.Win32.Gaba.enc | 96553 |

| 15 |  -11

-11

|

Trojan.HTML.Iframe.dl | 95299 |

| 16 |  -14

-14

|

Hoax.Win32.ArchSMS.pxm | 94255 |

| 17 |  新規

新規

|

Trojan-Downloader.Win32.Zlob.aces | 88092 |

| 18 |  新規

新規

|

Trojan-Ransom.JS.SMSer.hi | 83885 |

| 19 |  新規

新規

|

Trojan.JS.Iframe.ku | 77796 |

| 20 |  新規

新規

|

AdWare.Win32.FunWeb.jt | 65895 |

* ユーザーの PC 上のウェブアンチウイルスにより検知された攻撃数 (ユニーク数)

ユーザーの PC 上で検知されたマルウェアランキング TOP20

| 順位 | 順位変動 | マルウェア名 | ユニークユーザー数* |

| 1 |  0

0

|

Net-Worm.Win32.Kido.ir | 428587 |

| 2 |  1

1

|

Net-Worm.Win32.Kido.ih | 176792 |

| 3 |  -1

-1

|

Virus.Win32.Sality.aa | 176171 |

| 4 |  リエントリ

リエントリ

|

Virus.Win32.Virut.ce | 130140 |

| 5 |  0

0

|

Virus.Win32.Sality.bh | 121389 |

| 6 |  3

3

|

Trojan.Win32.Starter.yy | 113815 |

| 7 |  -3

-3

|

Hoax.Win32.ArchSMS.pxm | 86908 |

| 8 |  -2

-2

|

HackTool.Win32.Kiser.zv | 80900 |

| 9 |  5

5

|

Trojan-Downloader.Win32.Geral.cnh | 79573 |

| 10 |  2

2

|

HackTool.Win32.Kiser.il | 78526 |

| 11 |  -4

-4

|

Hoax.Win32.Screensaver.b | 73664 |

| 12 |  -1

-1

|

Worm.Win32.FlyStudio.cu | 71405 |

| 13 |  -5

-5

|

AdWare.Win32.HotBar.dh | 68923 |

| 14 |  -1

-1

|

Trojan.JS.Agent.bhr | 67435 |

| 15 |  新規

新規

|

AdWare.Win32.FunWeb.kd | 62858 |

| 16 |  新規

新規

|

Virus.Win32.Sality.ag | 55573 |

| 17 |  1

1

|

Trojan-Downloader.Win32.VB.eql | 53055 |

| 18 |  1

1

|

Worm.Win32.Mabezat.b | 52385 |

| 19 |  -2

-2

|

Trojan.Win32.AutoRun.azq | 47865 |

| 20 |  新規

新規

|

Virus.Win32.Nimnul.a | 47765 |

* マルウェアが検知された PC 台数 (ユニーク数)