サイバー犯罪者の手口には変化が見られません。ネットサーフィンは依然として危険です。ユーザにマルウェアが配置された Web サイトへのリンクをクリックしたり、PC にマルウェアやフィッシングプログラムをダウンロードさせるために、ソーシャルエンジニアリング手法を駆使しています。

12 月には大きな変化は見られませんでしたが、全体的には下記のような状況でした。

- ネットワーク攻撃が阻止された回数 : 209,064,328

- Web サイト経由での感染の試行回数 : 67,408,107

- ユーザの PC 上で検知・駆除されたマルウェア数 : 196,651,049

- ヒューリスティック検知数 : 70,951,950

サイバー犯罪者の手口には変化が見られません。ネットサーフィンは依然として危険です。ユーザにマルウェアが配置された Web サイトへのリンクをクリックしたり、PC にマルウェアやフィッシングプログラムをダウンロードさせるために、ソーシャルエンジニアリング手法を駆使しています。

.рфドメインゾーンにおける詐欺

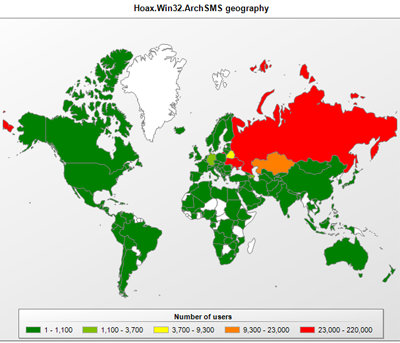

2010 年 11 月には、.рф ゾーン (.рф:ロシア連邦のインターネットトップレベルドメイン) でのドメイン登録が開始されました。サイバー犯罪者がどのように新しいドメインゾーンを開拓していくかを監視した結果、マルウェア中、詐欺関連のプログラムが優位を占めていることがわかりました。

.рф ゾーンで最も多いのは以下の 3 種のマルウェアです。1 つ目は偽のアーカイブですが、偽のアーカイブについては先日ブログでご紹介したとおりです。2 つ目はスクリプト型リダイレクタの Trojan.JS.Redirector.ki です。Trojan.JS.Redirector.ki の構造は単純ですが、「document.location」のコマンドを使用してユーザをマルウェアが配置された Web サイトに誘導します。

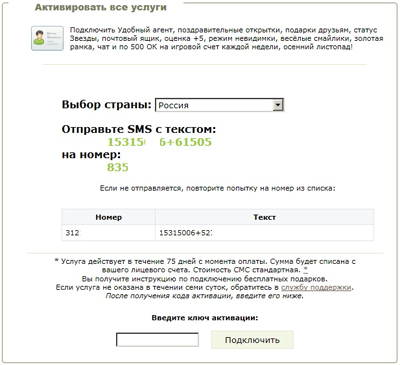

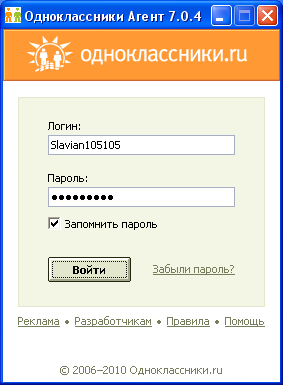

3 つ目の Hoax.Win32.OdnoklAgent.a は特殊なプログラムです。Hoax.Win32.OdnoklAgent.a は、ロシアで最も人気のある SNS のエージェントプログラムのウィンドウを表示させます。ウィンドウには SNS へのリンクとコピーライトも表示されますが、ユーザが ID およびパスワードを入力しても、エージェントプログラムは何も機能しません。

Hoax.Win32.OdnoklAgent.a によって表示されるウィンドウ

では Hoax.Win32.OdnoklAgent.a はどのような問題を起こすのでしょうか? ロシアの独自のドメインである .рф ゾーンには、「便利なコミュニケーションのための無料サービス」を提供する似たようなサイトが山ほどあります。この「無料サービス」は実際には無料ではなく、ユーザがサービスにアクセスするにはプレミアムレートの番号に有料の SMS (ショートメッセージサービス) メッセージを送信しないといけません。ユーザが SMS メッセージを送信すると「サービス」を受信しますが、このサービスは実は Hoax.Win32.OdnoklAgent.a のダミー (空のプログラム) です。

このような Web サイトでは、TOP ページの一番下の部分に「規約」を表記した箇所があり、「このサイトは Odnoklassniki ソーシャルネットワークとはまったく関係ありません。このサイトでアクセス可能なソフトウェアは冗談として提供されるものです」と記載されています。

このような記載を公開することで Web サイトのオーナーはリスクを避けています。「当 Web サイト上のデータは冗談として提供されるものです」という記載がある以上、プログラムが空であることは正当であるという理論ですが、詐欺師のこの「冗談」に対して、不注意なユーザは SMS の料金を支払うことになります。

インターネットで配布される偽のアンチウイルスプログラム

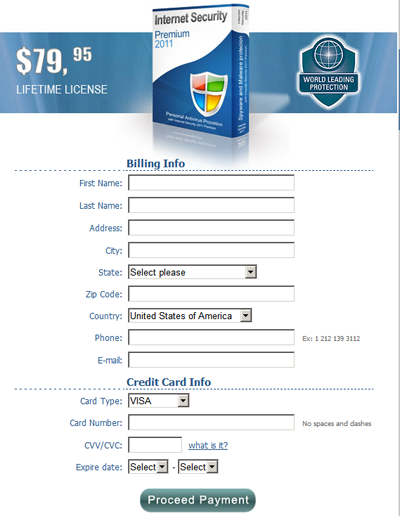

偽のアンチウイルスプログラムは最近減少傾向にあります。これは、アンチウイルス製品が偽のアンチウイルスプログラムを検知するため、PC にダウンロードされにくくなっているからです。このような状況で、サイバー犯罪者は、偽のアンチウイルスプログラムをユーザの PC にダウンロードさせるかわりにインターネットに配置するという別の方法を考えつきました。この方法ではユーザを特定の Web サイトに誘導すればよいだけなので、アンチウイルス製品を回避させるよりも簡単です。12 月にはこのような「インターネットアンチウイルス」の数種類がマルウェアの上位を占め、2 つは TOP 20 にランクインしています (18 位と 20 位)。

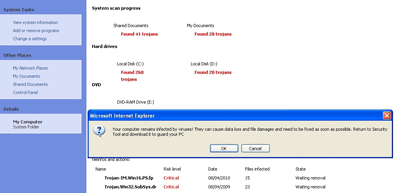

以下のスクリーンショットでは、インターネットアンチウイルスであるTrojan.HTML.Fraud.ct が生成したもので、その動作を確認することができます。

![]()

Trojan.HTML.Fraud.ct が生成したスクリーンショット

スクリーンショットを見ると分かるように、偽のアンチウイルスプログラムは Windows ファミリーの「マイコンピュータ」ウィンドウに似たインターネットページを表示させます。次のステップは御馴染みのシナリオの通りです。つまり、PC をウイルススキャンしたかのように見せかけ、ウイルスを検知した旨を即座に通知します。ユーザがウイルスの駆除に同意すると、PC に偽のアンチウイルスプログラムがダウンロードされ、ライセンスに対する支払いを勧めます (「マルウェア」の駆除はライセンスの支払い後ということです)。

このマルウェアが検知されたユーザの地域的分布を見てみると、先進国に多いのがわかります。米国、カナダ、英国、ドイツ、フランスで多く検知されているほかインドでも多く検知されているのは、インドが英語圏であることが理由であると思われます。

マルウェアが配置された Web サイトへのリンクの隠ぺい

URL を短縮するサービスは、最近になって人気が出てきました。これは、Twitter でメッセージが 140 文字に制限されていることに関連していますが、このようなサービスは同時に、サイバー犯罪者がマルウェアが配置された Web サイトへのリンクをマスキングするのにも役立っています。

12 月に行われた Twitter のマイクロブログサービスへの攻撃では、サービスの TOP ページに掲載される人気テーマのランキングに、マルウェアが人為的にポジションを上げたテーマがいくつか見られました。これらのテーマには bit.ly や alturl.com のようなサービスを利用してマスキングされたリンクが含まれており、ユーザはリンクをクリックすることで何度かリダイレクトされたのち感染した Web サイトに誘導され、PC にマルウェアがダウンロードされました。12 月始めには Google が提供する goo.gl も、サイバー犯罪者がマルウェアを拡散させる目的で使用しています。

感染した Web サイトへのリンクをマスキングする方法がもう 1 つ、月末に検知されました。ユーザの Facebook からのログアウトを警告するページへのリンクを含んだ IM 配信が確認されました。ユーザがログアウトのウィンドウで「続行する」ボタンをクリックすると、感染した Web サイトにリダイレクトされます。

TDSS の進化

ネットワーク上の詐欺攻撃やソーシャルネットワークを経由した小規模の攻撃を行う一方で、サイバー犯罪者はマルウェアの開発も怠っていません。今日最も複雑なマルウェアの 1 つである TDSS ルートキットの作者は技術の革新を続けており、最新の亜種である TDL-4 は 12 月に脆弱性 CVE-2010-3338 を悪用するにようになりました。脆弱性 CVE-2010-3338 は、2010 年 7 月に Stuxnet ワームを調査する過程で発見されたものです。

脆弱性以外を使用した攻撃

11 月のレポートで Trojan-Downloader.Java.OpenConnection ファミリーが数を増やしていることを報告しました。このマルウェアはユーザの PC に悪意あるオブジェクトをダウンロードする際に、脆弱性ではなく URL クラスの OpenConnection メソッドを使用します。

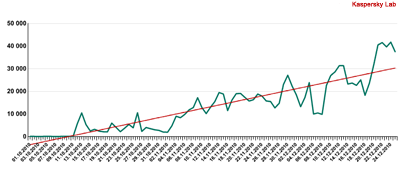

12 月のインターネット上のマルウェアランキングには、Trojan-Downloader.Java.OpenConnection の亜種が 2 つランクインしています (2 位および 7 位)。ピーク時には、Trojan-Downloader.Java.OpenConnection が検知された PC 台数が 1 日に 4 万台以上になりました。

![]()

2010 年 10 月 ~ 12 月における

Trojan-Downloader.Java.OpenConnectionの検知数

すでにご説明した通り、悪意あるファイルのダウンロードおよび起動に際してTrojan-Downloader.Java.OpenConnection は脆弱性ではなく Java の基本的な機能を使用しています。Java 言語で記述されたマルウェアのダウンロード方法としては、このような方法がもっとも一般的です。このファミリーのマルウェアは、サイバー犯罪者によって使用されているファイルのダウンロードを Oracle が阻止しない限り、増え続けると思われます。

PDF エクスプロイトにおける Adobe XML フォーム

12 月のインターネット上のマルウェアランキングには、Adobe XML フォームをベースにした PDF ファイル形式の Exploit.Win32.Pidief.ddl がランクインしています (11 位)。Pidief.ddl の悪質な機能はすべて XML ストリーム上の JavaScript に埋め込まれています。Adobe XML フォームのオブジェクトフォームには、特定のイベントが発生する際にスクリプトを実行させる「イベント」というオブジェクトがあります。このオブジェクトには、スクリプトの実行を担当する属性である「アクティビティ」があります。この属性にはスクリプトを呼び出すタイミングを指示する文字列が含まれていますが、Exploit.Win32.Pidief.ddl ではこの文字列に、スクリプトの即時実行を意味する「initialize」が設定されています。そのため、ユーザが PDF ファイルを開いたとたんに悪質なスクリプトが起動されます。スクリプトは、別のマルウェアをダウンロードして起動するエクスプロイトです。

これは、Adobe XML フォームのモデルを使用した悪質な PDF ドキュメントの大量配信であり、当社では初めて確認されました。

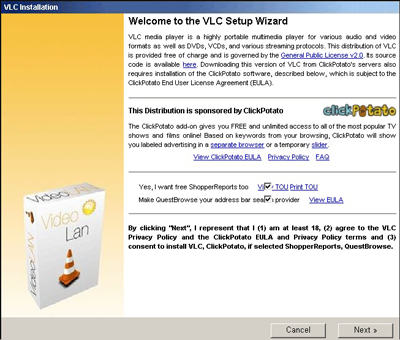

しつこい広告

HotBar、Zango、ClickPotato などのアドウェアを含み AdWare.Win32.HotBar.dh の名前で検知される広告ソフトウェアはインターネット上のマルウェアランキングで他を引き離して 1 位となったほか、ユーザの PC 上で検知されたマルウェアランキングで 5 位となりました。通常このソフトウェアは正規のソフトウェアと一緒にインストールされたのち、しつこい広告を表示してユーザを困らせるものです。

![]()

VLC Media Plater と同時にインストールされる ClickPotato セットアップウィザード

インターネット上のマルウェアランキング TOP20

| 順位 | 順位変動 | マルウェア名 | ユニークユーザ数 |

| 1 |  新規

新規

|

AdWare.Win32.HotBar.dh | 203975 |

| 2 |  新規

新規

|

Trojan-Downloader.Java.OpenConnection.cf | 140009 |

| 3 |  1

1

|

Trojan.HTML.Iframe.dl | 105544 |

| 4 |  8

8

|

Trojan.JS.Popupper.aw | 97315 |

| 5 |  13

13

|

Trojan.JS.Redirector.lc | 73571 |

| 6 |  リエントリ

リエントリ

|

AdWare.Win32.FunWeb.di | 70088 |

| 7 |  -6

-6

|

Trojan-Downloader.Java.OpenConnection.bu | 70006 |

| 8 |  -5

-5

|

Exploit.Java.CVE-2010-0886.a | 60166 |

| 9 |  -3

-3

|

Trojan.JS.Agent.bmx | 57539 |

| 10 |  -2

-2

|

Exploit.JS.Agent.bab | 54889 |

| 11 |  新規

新規

|

Exploit.Win32.Pidief.ddl | 53453 |

| 12 |  -5

-5

|

Trojan.JS.Agent.bhr | 49883 |

| 13 |  新規

新規

|

Trojan-Downloader.JS.Small.os | 40989 |

| 14 |  新規

新規

|

Trojan-Clicker.JS.Agent.op> | 40705 |

| 15 |  リエントリ

リエントリ

|

Exploit.HTML.CVE-2010-1885.v | 40188 |

| 16 |  新規

新規

|

Packed.Win32.Krap.ao | 38998 |

| 17 |  新規

新規

|

AdWare.Win32.FunWeb.fq | 36187 |

| 18 |  新規

新規

|

Trojan.JS.Fraud.ba | 35770 |

| 19 |  -9

-9

|

Trojan.JS.Iframe.pg | 35293 |

| 20 |  新規

新規

|

Trojan.HTML.Fraud.ct | 33141 |

ユーザの PC 上で検知されたマルウェアランキング TOP20

| 順位 | 順位変動 | マルウェア名 | ユニークユーザ数 |

| 1 |  0

0

|

Net-Worm.Win32.Kido.ir | 468580 |

| 2 |  0

0

|

Net-Worm.Win32.Kido.ih | 185533 |

| 3 |  0

0

|

Virus.Win32.Sality.aa | 182507 |

| 4 |  0

0

|

Trojan.JS.Agent.bhr | 131077 |

| 5 |  新規

新規

|

AdWare.Win32.HotBar.dh | 122204 |

| 6 |  1

1

|

Virus.Win32.Sality.bh | 110121 |

| 7 |  -2

-2

|

Virus.Win32.Virut.ce | 105298 |

| 8 |  0

0

|

Packed.Win32.Katusha.o | 100949 |

| 9 |  新規

新規

|

Porn-Tool.Win32.StripDance.b | 92270 |

| 10 |  -4

-4

|

Worm.Win32.FlyStudio.cu | 88566 |

| 11 |  -11

-11

|

Trojan.Win32.AutoRun.avp> | 68970 |

| 12 |  -2

-2

|

Exploit.JS.Agent.bab | 65139 |

| 13 |  1

1

|

Trojan-Downloader.Win32.Geral.cnh | 63651 |

| 14 |  -3

-3

|

Trojan-Downloader.Win32.VB.eql | 57155 |

| 15 |  -3

-3

|

Exploit.Win32.CVE-2010-2568.b | 55578 |

| 16 |  -1

-1

|

Worm.Win32.Mabezat.b | 54994 |

| 17 |  -1

-1

|

Packed.Win32.Klone.bq | 53160 |

| 18 |  -5

-5

|

Exploit.Win32.CVE-2010-2568.d | 50405 |

| 19 |  -1

-1

|

AdWare.Win32.FunWeb.gq | 50272 |

| 20 |  新規

新規

|

Worm.VBS.VirusProtection.c | 46563 |