~ 45%が1分未満に解読される結果に

[本リリースは、2024年6月18日にKasperskyが発表したプレスリリースに基づき作成したものです]

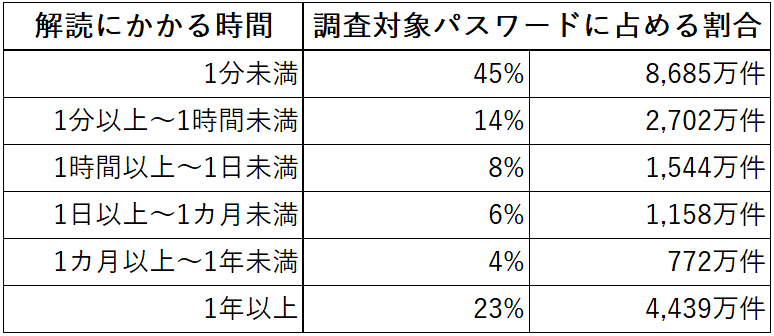

KasperskyのDigital Footprint Intelligence部門はこのたび、情報窃取型マルウェア(インフォスティーラー)によって窃取され、ダークネット上で公開されていた1億9,300万件の英語のパスワード※を対象に、ブルートフォース(総当たり)やパスワード類推攻撃に対する強度を分析する大規模な調査を実施しました。その結果、分析した全パスワードのうち、攻撃者によって1分未満に解読される可能性のあるパスワードは45%(約8,700万件)に上ることが分かりました。十分な強度があり、クラッキングに1年以上かかるパスワードは23%(約4,400万件)でした。

当社のテレメトリによると、2023年はパスワードスティーラー(アカウント情報を盗むマルウェア)を用いたユーザー攻撃が、3,200万件以上発生しました。この数字からは、IT環境におけるパスワード窃取に対する予防策と適切なパスワードポリシーの重要性が見えてきます。

2024年6月、Digital

Footprint Intelligence部門のエキスパートが、さまざまなダークネットリソースで公開されていた1億9,300万件のパスワードについて分析を行いました。その結果、確認したパスワードの大半は十分と言える強度を持たず、スマートな類推アルゴリズムを用いた場合、簡単に解読されてしまうことが分かりました。

パスワードは多くの場合、単語、名前、日付、シーケンス (「12345」やキーボードの並び順「qwerty」) などの特定の文字の組み合わせで構成されることが多く、これらを考慮したスマートな類推アルゴリズムによって、解読プロセスは短縮できてしまいます。調査で判明した、スマートな推測アルゴリズムを使用した場合のパスワードの解読にかかる推定時間は次のとおりです。

また、調査したパスワードの半数以上(57%)は、辞書にある単語を含んでおり、これはパスワードの強度を大幅に低下させます。パスワードに使われ辞書に載っている最も一般的な単語やフレーズは、いくつかのグループに区別できます。

名前:「ahmed」「nguyen」「kumar」「kevin」「daniel」

よく使われる単語:「forever」「love」「google」「hacker」「gamer」

シーケンスなど:「password」「qwerty12345」「admin」「12345」「team」

調査したパスワードのうち、辞書にある言葉を含まないパスワードは43%でした。その中には小文字と大文字の組み合わせのみ(10%)、数字のみ(6%)など脆弱(ぜいじゃく)なものもありましたが、推奨される全ての文字種(小文字と大文字、数字、記号)を含む場合、解読に1年以上かかる十分な強度のパスワードの割合は76%となりました。

興味深いのは、攻撃者がパスワードを解読する上で、深い知識も高価な機器も必要ないということです。例えば、強力なノートPCのプロセッサーがあれば、8文字の小文字または8桁の数字で構成されるパスワードの組み合わせを、ブルートフォース方式を用いてわずか7分で推測することができます。さらに、最新のビデオカードであれば、同じタスクは17秒で完了します。しかも、スマートなアルゴリズムは、文字の置き換え(「1」と「!」、「a」と「@」など)や、よく使用される文字のシーケンス(「12345」「asdfg」「qwerty」など)も考慮しています。

KasperskyのDigital Footprint Intelligence部門で責任者を務めるユリヤ・ノヴィコワ(Yuliya Novikova)は次のように述べています。「人は無意識に母語の辞書にある単語や、名前や番号などを含む『人間的な』パスワードを作成します。一見強力そうな組み合わせであっても、完全にランダムであることはまれなため、アルゴリズムによって推測することが可能です。これを踏まえると、最も信頼できる解決策は、信頼性の高い先進のパスワードマネージャーを使用して完全にランダムなパスワードを生成することです。こうしたアプリは大量のデータを安全に保存でき、ユーザー情報を包括的かつ強固に保護します」

■ パスワードポリシーを強化するための簡単なヒントをご紹介します。

・使用している全てのサービスについて、長くて一意のパスワードを覚えておくことはほぼ不可能です。パスワードマネージャーを使えば、マスターパスワードを一つ覚えるだけです。

・サービスごとに使用するパスワードを変えましょう。もし一つのアカウントが窃取されても、ほかのアカウントも一緒に窃取されるという事態は免れます。

・意外な単語を使用したパスフレーズが安全な場合もあります。よくある単語を使用する場合でも、通常とは異なる順番に並べ替えて関連をなくすこともできます。また、パスワードの強度を確認できるオンラインサービスもあります。

・誕生日や家族の名前、ペットの名前、あるいは自分の名前など、自分の個人情報から簡単に推測できるパスワードは使わないようにしましょう。こうした情報は攻撃者が最初に試みる推測の対象になっています。

・2要素認証(2FA)を有効化しましょう。パスワードの強度に直接は関係しませんが、2FAを有効にすることでセキュリティレイヤーが追加されます。誰かにパスワードが知られてしまった場合でも、あなたのアカウントにアクセスするには二つ目の認証が必要になります。当社のパスワードマネージャーは、2FAキーを保存し最新の暗号化アルゴリズムで保護します。

・信頼性の高いセキュリティソリューションを使用し、保護を強化しましょう。インターネットやダークウェブを監視し、パスワードの変更が必要な場合は警告してくれます。

■ 調査の詳細は、Securelistブログ(英語)「Analysis of user password strength」でご覧いただけます。また、Kaspersky Dailyブログ(日本語)「ハッカーがあなたのパスワードを1時間で解読する方法」でも概要を紹介しています。

■ 本調査について

本調査は、さまざまなダークネットリソースで公開されている1億9,300万の英語のパスワードを対象に、Digital Footprint Intelligence部門のエキスパートが次の推測アルゴリズムを使用し実施しました。

・ブルートフォース:パスワードを推測する手法の一つで、全ての可能な文字の組み合わせを規則的に総当たりで試行して、正解を見つけ出します。

・zxcvbn:ソフトウェア開発プラットフォームのGitHubで提供されている、パスワードの強度を測定する高度なアルゴリズムです。まず、「単語、3桁」や「特殊文字、辞書単語、数字列」など、既存のパスワードのパターンを特定します。次に、そのパターンの各要素の検索に必要な反復回数をカウントします。例えば、パスワードに単語が含まれている場合、その単語を見つけ出すには、辞書の長さに等しい反復回数が必要になります。各要素の検索時間が分かれば、パスワードの強度を計算できます。

・スマートな類推アルゴリズム:学習アルゴリズムです。ユーザーパスワードのデータセットに基づいて、多種多様な文字の組み合わせの頻度を計算することができます。そして、最も頻度の高いバリアントとその組み合わせから、最も頻度の低いものまでの試行を生成することができます。

※ 当社ではユーザーのパスワードを収集・保存していません。