Kaspersky Lab が提供する「マルウェアマンスリーレポート」は、今月からランキング方法がリニューアルされました。ランキングは、引き続きカスペルスキーセキュリティネットワーク (KSN) の結果をもとに集計されますが、データの収集・分析方法を一部変更しています。

Kaspersky Lab が提供する「マルウェアマンスリーレポート」は、今月からランキング方法がリニューアルされました。ランキングは、引き続きカスペルスキーセキュリティネットワーク (KSN) の結果をもとに集計されますが、データの収集・分析方法を一部変更しています。

今月も KSN の結果をもとに、最も蔓延しているマルウェアを 2 つのランキングにまとめました。

1 つめのランキングでは、最初のアクセスで (オンアクセススキャナによって)検知・駆除されたマルウェア、アドウェアおよび潜在的に危険なプログラムの TOP20 がリストアップされています。オンアクセススキャンの統計を使用することで、ファイルの実行時、またはインターネットからユーザの PC へのダウンロード時にブロックされた、最新で、危険度が高く、かつ広く蔓延しているマルウェアを分析することができます。

| 順位 | ウイルス名 | 感染した PC の台数 |

| 1 | Net-Worm.Win32.Kido.ih | 58200 |

| 2 | Virus.Win32.Sality.aa | 28758 |

| 3 | Trojan-Dropper.Win32.Flystud.ko | 13064 |

| 4 | Trojan-Downloader.Win32.VB.eql | 12395 |

| 5 | Worm.Win32.AutoRun.dui | 8934 |

| 6 | Trojan.Win32.Autoit.ci | 8662 |

| 7 | Virus.Win32.Virut.ce | 6197 |

| 8 | Worm.Win32.Mabezat.b | 5967 |

| 9 | Net-Worm.Win32.Kido.jq | 5934 |

| 10 | Virus.Win32.Sality.z | 5750 |

| 11 | Trojan-Downloader.JS.LuckySploit.q | 4624 |

| 12 | Virus.Win32.Alman.b | 4394 |

| 13 | Packed.Win32.Black.a | 4317 |

| 14 | Net-Worm.Win32.Kido.ix | 4284 |

| 15 | Worm.Win32.AutoIt.i | 4189 |

| 16 | Trojan-Downloader.WMA.GetCodec.u | 4064 |

| 17 | Packed.Win32.Klone.bj | 3882 |

| 18 | Email-Worm.Win32.Brontok.q | 3794 |

| 19 | Worm.Win32.AutoRun.rxx | 3677 |

| 20 | not-a-virus:AdWare.Win32.Shopper.v | 3430 |

集計の結果、先月に続き首位になったのは Net-Worm.Win32.Kido.ih でした。このネットワークワームは、今回、分析方法が変更されたにもかかわらず首位をキープしている上、亜種である Kido.jq および Kido.ix もランキングに入っています。Kido がこれほど蔓延している理由は、このファミリーが、アンチウイルスにより保護されていない PC に接続されるリムーバブルメディアを経由して拡散することもできるためです。

さらに、同じ理由により、Autorun ファミリーに属する AutoRun.dui および AutoRun.rxx がランクインしています。

また、サイバー犯罪者に頻繁に使用される、特に注目すべきスクリプト型トロイの木馬、Trojan-Downloader.JS.LuckySploit.q もランキングに入っていますが、このプログラムについては後でもう少し詳しく述べることにします。

第 20 位にランクインしているアドウェアの Shopper.v は、数ヶ月前に閉鎖した Zango(以前の Hotbar) によって開発された、最も人気のあるプログラムの 1 つです。このアプリケーションは、ブラウザやメールクライアントに各種パネルをインストールし、広告バナーを表示させます。いったんインストールされたパネルを削除するのは、簡単ではありません。

2 つめのランキングは Web アンチウイルスの統計結果であり、インターネットの状況を反映しています。ランクインしているのは、Web ページで検知されたマルウェアおよび Web ページからのロードを試みたマルウェアです。したがって、このランキングから、Web ページがどのようなマルウェアに最も多く感染しているのか、どのようなマルウェアが、悪意ある Web ページまたは感染した Web ページから最もダウンロードされているのか (ユーザが意識的に行っているかどうかにかかわらず) という 2 つの疑問に対する解答を得ることができます。

| 順位 | ウイルス名 | 感染した Web ページの数 |

| 1 | Trojan-Downloader.JS.Gumblar.a | 27103 |

| 2 | Trojan-Downloader.JS.Iframe.ayt | 14563 |

| 3 | Trojan-Downloader.JS.LuckySploit.q | 6975 |

| 4 | Trojan-Clicker.HTML.IFrame.kr | 5535 |

| 5 | Trojan-Downloader.HTML.IFrame.sz | 4521 |

| 6 | Trojan-Downloader.JS.Major.c | 4326 |

| 7 | Trojan-Downloader.Win32.Agent.cdam | 3939 |

| 8 | Trojan-Clicker.HTML.IFrame.mq | 3922 |

| 9 | Trojan.JS.Agent.aat | 3318 |

| 10 | Trojan.Win32.RaMag.a | 3302 |

| 11 | Trojan-Clicker.SWF.Small.b | 2894 |

| 12 | Packed.JS.Agent.ab | 2648 |

| 13 | Trojan-Downloader.JS.Agent.czm | 2501 |

| 14 | Exploit.JS.Pdfka.gu | 2441 |

| 15 | Trojan-Clicker.JS.Agent.fp | 2332 |

| 16 | Trojan-Dropper.Win32.Agent.aiuf | 2002 |

| 17 | Exploit.JS.Pdfka.lr | 1995 |

| 18 | not-a-virus:AdWare.Win32.Shopper.l | 1945 |

| 19 | not-a-virus:AdWare.Win32.Shopper.v | 1870 |

| 20 | Exploit.SWF.Agent.az | 1747 |

他を圧倒する第 1 位となっているのは、トロイの木馬系ダウンローダである Gumblar.a です。このダウンローダの動作メカニズムは、ドライブバイダウンロードの典型的な例と言えます。

Gumblar.a は、容量の小さい、暗号化されたスクリプトで、ユーザを悪意あるサイトに誘導したのち、システム上の脆弱性を悪用しながら悪意ある実行ファイルをそのサイトからダウンロードし、ユーザの PC にインストールします。実行ファイルはシステム上で実行されると、ユーザの Web トラフィックを操作し、Google の検索結果を改ざんするほか、FTP サーバ用のパスワードを探して FTP サーバに感染します。

結果として、感染したサーバからなるボットネットが構築され、サイバー犯罪者はこのボットネットを通してありとあらゆるマルウェアをユーザの PC にダウンロードさせることができるようになります。感染したサーバは膨大な数に及ぶ上、アンチウイルスにより保護されていない PC の感染は現在まだ進行しています。

同じくドライブバイダウンロードの格好の例として、ランキングの第 3 位であり、同時に 1 つめのランキングにもランクインしているトロイの木馬系ダウンローダの LuckySploit.q を挙げることができます。

これは巧妙に難読化されたスクリプトで、まずユーザが使用しているブラウザの設定情報を入手してから RSA 公開鍵を使用して情報を暗号化したのち、悪意あるサイトに送ります。情報はサーバ上で RSA 秘密鍵を使用して復号化され、割り出された設定情報をもとにスクリプト一式がユーザに送り返されます。スクリプトは PC 上の脆弱性を悪用して、マルウェアをダウンロードします。とりわけ、この複数の通信路の組み合わせが、ブラウザの情報を収集する最初のスクリプトを分析する上で重大な障害となっています。特に、復号化を行うサーバにアクセスできない場合、これらのサーバがどのようなスクリプトを送り返すのかを割り出すのはいかなるケースでも不可能です。

多くのマルウェアが、大手メーカーのアプリケーションの脆弱性を悪用しています。Trojan-Clicker.SWF.Small.b、Exploit.JS.Pdfka.gu、Exploit.JS.Pdfka.lr およびExploit.SWF.Agent.az といったエクスプロイトがランクインしていることから、Adobe Flash Player および Adobe Reader の人気の高さと脆弱性を証明しています。また、Microsoft 製品の脆弱性も頻繁に悪用されています。たとえば Trojan-Downloader.JS.Major.c は異なる Windows と Microsoft Office のコンポーネントの脆弱性の悪用を同時に試みます。

分析の結果をまとめると、最近の傾向として、サイバー犯罪者はドライブバイダウンロードのような巧妙な手法を使用して、ユーザの PC にマルウェアをダウンロードさせること、また、全体的に見て、Web が最大のターゲットとなりつつあることが顕著だと言えます。

このことから、OS や使用しているアプリケーション、またアンチウイルス製品を最新に保つことが特に重要になっています。

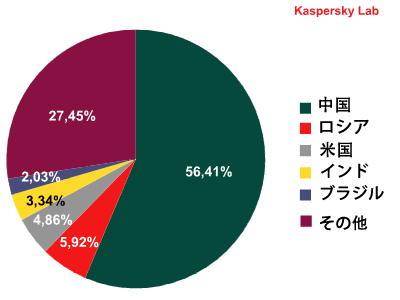

また、Web サイトを通じて最も多く感染の試みが観測された国の国別シェアを今回新たにご紹介します。