Kaspersky Lab は、2011 年 8 月度のマンスリーレポートを発表します。

本リリースは、2011 年 9 月 9 日にロシア モスクワにて発表されたニュースリリースの抄訳です。

Kaspersky Lab は、2011 年 8 月度のマンスリーレポートを発表します。

数字で見る 8 月

8 月にカスペルスキー製品ユーザーの PC 上で検知され収集されたデータは以下のとおりです:

- ネットワーク攻撃が阻止された回数:193,989,043

- Web サイト経由での感染の試行回数:64,742,608

- ユーザーの PC 上で検知・駆除されたマルウェア数:258,090,156

- ヒューリスティック検知数:80,155,498

マルウェアと Bitcoin

8 月の終わりまでに、カスペルスキーは何らかの形で Bitcoin システムを標的とする 35 種類のマルウェアを検知しています。自分の儲けがアクセス可能なコンピューターの数に大きく左右されることに気付いたサイバー犯罪者達は、Bitcoin ウォレットを盗むことから、Twitter や P2P ネットワークベースのボットネットを利用することに作戦を変更しました。この手口は、悪質なネットワーク内にボットネットコマンドセンターサーバーが 1 つしかない場合、アンチウイルスベンダーがその動作を遮断する可能性があるため、それに対抗する目的で用いられます。たとえば、ボットがある Twitter アカウントにリクエストを送信してつぶやきを残し、これをボットネットの所有者からのコマンドとして認識させます。この方法で、「Bitcoin 生成プログラムをここからダウンロードし、この Bitcoin プールに参加しなさい」といった命令を与えることができます。Twitter をボットネットコマンドセンターとして利用する手口は新しいものではありません。しかし、Bitcoin システムで利用したのは、これが初めてでした。

また、この月に Kaspersky Lab は、ある大規模ボットネットが、実際の Bitcoin アカウントを隠蔽していることを発見しました。これは、非合法なマイニングプログラムに対して積極的な措置を取るサーバーの所有者にアカウントを削除されるのを恐れての行動であると見られています。アカウント隠蔽のために、ボットネットの所有者は、特別なプロキシサーバーを作成して感染コンピューターと通信させ、リクエストを未知の Bitcoin プールに送信させます。ボットコードを分析する方法や、ボットネットが使用する Bitcoin プールが特定されないため、不正なアカウントを遮断することは不可能です。このような状況下でこの種の犯罪を封じるには、プロキシサーバーへのフルアクセス権を得るしか方法はありません。

Ice IX:ZeuS の隠し子

オンラインバンキング利用者を狙う大規模な脅威であるトロイの木馬「ZeuS」(Trojan-Spy.Win32.Zbot)のオリジナルコードが流出してからほぼ 1 年が経過したこの夏、詐欺師達の間で、ロシア語圏のサイバー犯罪者が作成したあるクローンの人気が高まりました。今年の春に出現したこの新しい変種を作者は Ice IX と名づけ、600 ~ 1,800 米ドルで販売しています。Ice IX の最も注目すべき革新的な技術は、ボットネット制御用に変更された Web モジュールです。このモジュールを利用して、サイバー犯罪者のコミュニティが提供するいわゆる「防弾サーバー」を使った割高なホスティングサービスの代わりに、正規のホスティングサービスを使用できるようになるため、Ice IX オーナーはホスティング費用を削減できます。Ice IX の出現は、じきにまた新しいZeuS の「隠し子」が生まれ、オンラインバンキング利用者への攻撃がさらに増加することを示唆しています。

リモートアクセス型ワーム

「Morto」と呼ばれるワームは、自己増殖を行う際に脆弱性を悪用しないという興味深い特徴を持っています。さらにこのワームは、Windows デスクトップにリモートアクセスを提供する Windows RDP サービスを経由するという、これまでには見られなかった方法で拡大します。このワームは基本的にはアクセス用のパスワードを探そうと試みるもので、現在までに世界中の何万台ものコンピューターを感染させたと推測されています。

個人ユーザーへの攻撃:モバイル端末を狙う脅威

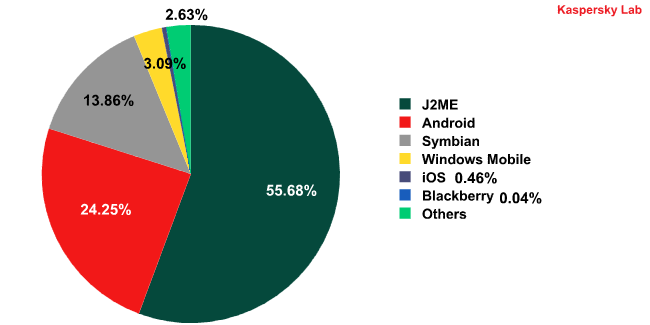

2010 年 8 月初頭に、Android OS を標的とした初めてのマルウェア SMS Trojan FakePlayer が検知されました。現在では、検知されているモバイルプラットフォームを標的とする脅威のうちの約 24% が Android 向けに設計されたものです。

モバイルプラットフォームを標的としたマルウェアの割合:OS 別

2010 年 8 月 1 日から 2011 年 8 月 31 日までの間に検知されたスマートフォンを対象とした脅威の合計件数(J2ME を除く)のうち、85% が Android を標的とするものでした。

8 月、モバイルプラットフォームを狙った多くの脅威のなかで注目されたのは Nickspy というトロイの木馬プログラムでした。このマルウェアの特徴は、モバイルデバイスの GPS 座標やデバイスから行った通信に関する情報を収集する機能です。また、感染デバイスの持ち主のすべての通話を録音する機能も備えています。この音声ファイルは、悪質ユーザーが管理するリモートサーバーにアップロードされます。

企業および有名組織のネットワークを標的とする攻撃

8 月には、多くのハッカー攻撃が注目を集めました。ハクティビストによる被害を受けたのは、イタリアのサイバー警察、米国内の警察当局に協力した多数の企業、米国国防総省との契約で通信システムを担当する軍事請負会社 Vanguard などでした。しかし、これらのハッカー攻撃は、この年の他の事件と比較すれば、それほど驚くべき内容ではありませんでした。

とはいえ、米国国防総省からベトナムのスポーツ連盟まで世界中の数々の組織をターゲットとし、5 年以上にわたって進行中の史上最大級のサイバー攻撃を McAfee が検知したというニュースは、IT コミュニティに衝撃を与えました。この攻撃は、「Shady RAT」と名づけられました。しかし、このニュースで「研究者が検知した」とされる悪質ユーザー所有のサーバーは、実際には数ヶ月も前から、多くのアンチウイルス企業の専門家に知られていました。また、この記事が公開されたときそのサーバーはまだ稼働中であり、McAfee が伝えた内容は既に公表されていたものでした。さらに、史上最も複雑で大規模な攻撃に使用されたとされる人気のスパイウェアは、多くのアンチウイルスプログラムの簡単なヒューリスティック分析ですでに検知されるものでした。これら以外にも McAfee の報告には、疑問を生じさせるものがあります。これらの疑問については、カスペルスキーの専門家を含む人々から、公開質問状が提出されています。

Kaspersky Lab のチーフセキュリティエキスパートであるアレキサンダー・ゴスチェフは、次のようにコメントしています。「我々の研究では、Shady RAT が最も長く最大規模の猛威をふるった攻撃でもなければ、史上最も高度な攻撃でもないということが確認されています。さらに、いかなる攻撃情報に関しても、攻撃で使用されたすべてのコンポーネントや技術の詳細を省いて公表することは受け入れがたいと我々は考えます。なぜなら、そのような不完全な報告では、情報リソースを保護するために全力をつくすセキュリティ担当者達の役に立つことはできないからです。」

2011 年 8 月度のマルウェアマンスリーレポート全文は次のページでご覧いただけます:

http://www.viruslistjp.com/analysis/?pubid=204792144

【Kaspersky Lab について】http://www.kaspersky.co.jp/

Kaspersky Lab は、ウイルス・スパイウェア・クライムウェア・不正侵入・フィッシング詐欺・スパムといった IT 上の脅威に対抗する世界で最も迅速かつ高品質な保護を提供する、ヨーロッパ最大のアンチウイルスベンダーです。エンドポイント向けソリューションにおいては、全世界でもトップ4のシェアを持っています。個人/SOHO向けにとどまらず、中小企業向け、大企業向け、モバイル端末向けなど多様な分野の各種製品で、業界最高の検知率と最短の対応時間を実現しています。また、Kaspersky の技術は業界を代表する IT セキュリティ製品やソリューションに、広く世界中で採用されています。詳細については

http://www.kaspersky.co.jp/

をご覧ください。また、アンチウイルス、アンチスパイウェア、アンチスパムなどIT セキュリティに関する最新情報を

http://www.viruslistjp.com/

にて提供しています。