マルウェア、特に複雑なプログラムの多くはシステム上で自身の存在を隠蔽するため、ユーザはその動作に気付きません。しかしサイバー詐欺は、ユーザが参加して実行される犯罪ともいえます。詐欺の被害者とならないように、詐欺で使用される手法を知ることが大切です。

数字で見る 1 月

カスペルスキー製品ユーザの PC 上で検知されたインシデント:

- ネットワーク攻撃が阻止された回数: 213,915,256

- Web サイト経由での感染の試行回数: 68,956,183

- ユーザの PC 上で検知・駆除されたマルウェア数: 187,234,527

- ヒューリスティック検知数: 70,179,070

ネットワーク詐欺

マルウェア、特に複雑なプログラムの多くはシステム上で自身の存在を隠蔽するため、ユーザはその動作に気付きません。しかしサイバー詐欺は、ユーザが参加して実行される犯罪ともいえます。詐欺の被害者とならないように、詐欺で使用される手法を知ることが大切です。

危険な賞品

サイバー犯罪者はインターネットサービスあるいは製品の人気を頻繁に悪用します。カスペルスキー製品も例外ではなく、サイバー犯罪者に注目されていることが 1 月に実証されました。

例えば、一部のカスペルスキー製品をアクティベーションなしで使用できるユーティリティがインターネット上に出回っています。このようなユーティリティは、Kiser ファミリーに属する潜在的に危険なプログラムとして検知されます。1 月には Kiser ファミリーの 2 つの亜種が、ユーザの PC 上で検知されたマルウェアランキングにランクインしています (9 位および 11 位)。

1 月上旬、カスペルスキー製品用のキー作成プログラムに見せかけたトロイの木馬型ドロッパーが検知されました (http://www.securelist.com/en/blog/351/A_keygen_with_a_twist)。上手い話には裏があると言われるように、ドロッパーは 2 つの危険なマルウェアをユーザの PC にインストールして起動します。1 つはプログラムのユーザ登録データおよびオンラインゲーム用のパスワードを盗み、もう 1 つはキーロガーの機能を持つバックドアです。

1 月始めには、Kaspersky Lab の偽サイトが検知されました。偽サイトの URL はKaspersky Lab のロシア語版オフィシャルサイトである www.kaspersky.ru と 1 文字しか違わないものでした (http://www.securelist.com/en/blog/11127/Mistyping_leads_to_infections)。 偽サイトでは、Kaspersky Internet Security 2011 の無料ダウンロードが提供されていました。

ところが実際にインストールされるのはカスペルスキー製品だけではなくTrojan-Ransom.MSIL.FakeInstaller.e も無料でインストールされました。Trojan-Ransom.MSIL.FakeInstaller.e がインストールされるとユーザの PC は再起動して、ロシアの代表的な SNS である「Odnoclassniki」の偽の画面を表示されます。画面には携帯電話「Samsung Galaxy S」が 1200 ルーブル (約 30 ユーロ) で購入できる特典を獲得したというメッセージが表示されました。そしてユーザが「賞品」をコンファームするために SMS (ショートメッセージサービス) をプレミアムレートの番号に送付すると、アカウントから一定の金額が引き落とされるという仕組みでした。

ユーザの皆様には、このような偽のサイトに注意して当社の正規のサイトで提供されるサービスおよび製品のみをご利用頂くようにお願い致します。

安い「無料」Internet Explorer

サイバー犯罪者がその人気を悪用したもう 1 つのプログラムは Internet Explorerです。1 月にロシアのインターネット上では、「Internet Explorer の更新」を提供する Web ページが発見されました。まず必要な「更新」を選択すると、設定画面のようなものが現れ、SMS をプレミアムレートの番号に送信することで「インストールされたプログラム」のアクティベーションを要求するメッセージが表示されました。

プレミアムレートの番号に SMS メッセージを送信すると、ユーザには Internet Explorer 8 の無料のインストーラのリンクとともに、PC セキュリティに関するレポートが送付されました。

このような詐欺の Web サイトは Hoax.HTML.Fraud.e の名前で検知されており、 1 月のインターネット上のマルウェアランキング TOP20 で 17 位になっています。

空のアーカイブ

サイバー詐欺者の間でネットワークが依然として人気がある一方で、別の手段として偽のアーカイブがあります。同種のプログラムの新しい亜種である Hoax.Win32.ArchSMS.mvr は、1 月にインターネット上のマルウェアランキングで 11 位に、ユーザの PC 上で検知されたマルウェアランキングで 17 位にランクインしています。

Twitter 経由の攻撃

先月のレポートで、Twitter で拡散している悪質なリンクについてご紹介しましたが、これらのリンクは Google の URL 短縮サービス「goo.gl 」を使って短縮されたものです。1 月中旬に、短縮された悪質なリンクが急速に拡散していることが確認されました (http://www.securelist.com/en/blog/11136/New_Twitter_worm_redirects_to_Fake_AV)。12 月と同じく、ユーザはリンクをクリックすることで何度かリダイレクトされたのち偽のアンチウイルスプログラムが配置されたページに誘導されます。偽のアンチウイルスの動きも 12 月と同様、「マイコンピュータ」ウィンドウに似た画面が表示されたのち、PC をスキャンしたかのように見せかけ、「検知された」マルウェアの駆除に対して支払いを要求するものです。

広告ソフトウェア

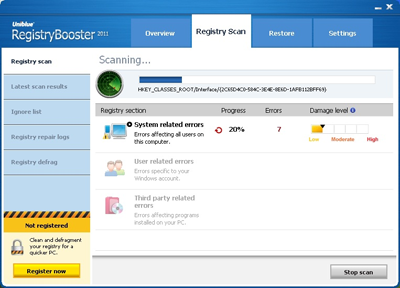

広告ソフトウェアの活動も依然として活発です。インターネット上のマルウェアランキングで 12 位になった AdWare.Win32.WhiteSmoke.a は、ユーザの同意なしにデスクトップ画面に「Improve your PC」アイコンを追加します。アイコンをクリックすると「PC のエラー修正」を勧めるページが開きます。ユーザが同意すると RegistryBooster 2011 という名前のプログラムが PC にインストールされ、PC がスキャンされたのち、検知されたエラーの修正に対して料金を要求されます。

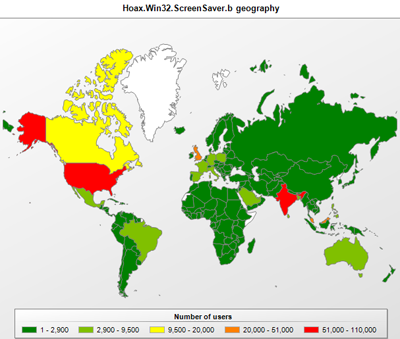

人気のある広告ソフトウェア、FunWeb のコンポーネントであるHoax.Win32.ScreenSaver.b は初めてユーザの PC 上で検知されたマルウェアランキングに入ると同時に 4 位になっています。ご存知のように、FunWeb は昨年 1 年間つねにランキングに入っていた広告プログラムの亜種の 1 つです。このような広告プログラムは主に米国、英国、インドなどの英語圏で拡散しています。

脆弱性と更新

ユーザの皆様には、重要な更新を必ず行うように改めてお願い致します。ユーザの PC 上で検知されたマルウェア TOP20 には、脆弱性 CVE-2010-0806 を悪用する Exploit.JS.Agent.bbk が 20 位にランクインしています。パッチが 2010 年 3 月末にリリースされたにもかかわらず 、Agent.bbk 以外にも脆弱性 CVE-2010-0806 を悪用するマルウェアがランクインしています (6 位、13 位)。このことは、多くの PC 上で脆弱性が修正されておらず、サイバー犯罪者が依然として頻繁に脆弱性を悪用していることを示しています。

Java マルウェアを使った悪質なファイルのダウンロード

OpenConnection メソッドを利用した悪質なファイルのダウンロードは、2010 年 10 月にサイバー犯罪者により使用され始め、現在最もよく使われるダウンロード手法の 1 つになっています。1 月のランキングにも Trojan-Downloader.Java.OpenConnection ファミリーに属するマルウェアが 2 つランクインしています (9 位、20 位)。

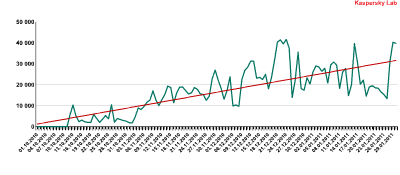

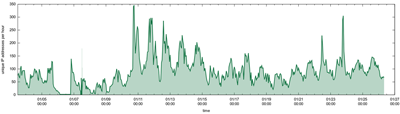

![]()

2010 年 10 月~2011 年 1 月の

Trojan-Downloader.Java.OpenConnection 検知数推移 (ユニークユーザ数)

Java Runtime Environment (JRE) の最新バージョンを使用する際に、ユーザの PC には危険な Java アプレット起動の警告が表示されます。危険な Java アプレットの起動をキャンセルすることで、PC の感染を防止することができます。

複雑な新種のメールワーム

1 月には新種のメールワームである Email-Worm.Win32.Hlux が出現しました。Email-Worm.Win32.Hlux は、E カードを正しく表示する Flash Player のインストールのための悪質なリンクを含んだ E メールを通じて拡散します。リンクをクリックするとダイアログ画面が表示され、ファイルをダウンロードするかどうか確認を要求されます。ユーザの回答にかかわらず、ワームは PC への侵入を試みます。ダイアログ画面が表示されるとすぐに、エクスプロイトおよび Trojan-Downloader.Java.OpenConnection ファミリーのマルウェアが配置された Web ページへ自動的にリダイレクトされ、被害者のマシンへの Hlux のダウンロードが開始されます。

ワームは E メールを介して自己繁殖するだけでなく、ボットを構成する機能を持つため、感染した PC をボットネットに追加します。Hlux はボットネットの管理センターにアクセスし、医薬品関連のスパムを配信してセンターの命令を実行します。ボットは Fast-Flux ネットワークのプロキシサーバ経由で管理センターと通信しています。感染した PC が外部の IP アドレスを持っている場合、Fast-Flux ネットワークのリンクとして利用されることもあります。感染したマシンが多いため、サイバー犯罪者はボットネットの管理センターが配置された IP アドレスを頻繁に変更することが可能になっています。

![]()

Hlux ボットネット C&C (Command and Control Center) ドメインの IP アドレス変更頻度

トロイの木馬型 SMS: 新たな詐欺

1 月には携帯電話のユーザから金銭を引き出す新たな方法が考え出されました。新種のトロイの木馬である Trojan-SMS.J2ME.Smmer.f は携帯電話を狙った他の Java マルウェアと同じく「バーチャル絵はがき」へのリンクを含んだ SMS を介して拡散します。トロイの木馬が携帯電話にインストールされると、1 通の SMS が同時に 2 つのプレミアムレートに送信されます。送信は無料ですが、ではどうやって犯罪者は稼いでいるのでしょうか。プレミアムレートの 2 つの番号はいずれも、携帯電話のプロバイダーにより、アカウント間の送金目的で使用されています。トロイの木馬によって送信される 1 つ目の SMS には、感染した携帯電話のユーザのアカウントから送金される金額 (200 ルーブル、約 5 ユーロ) と、犯罪者がお金を受け取るアカウントの番号が記載されています。2 つ目の SMS は、送金指示を承認するためのものです。

このような詐欺は 2 年前すでにインドネシアで確認されていましたが、今回はロシアの犯罪者によりこの手法が使用されています。

インターネット上のマルウェアランキング

| 順位 | 順位変動 | マルウェア名 | 攻撃数 (ユニーク数)* |

| 1 |  0

0

|

AdWare.Win32.HotBar.dh | 169173 |

| 2 |  0

0

|

Trojan-Downloader.Java.OpenConnection.cf | 165576 |

| 3 |  新規

新規

|

Exploit.HTML.CVE-2010-1885.aa | 140474 |

| 4 |  新規

新規

|

AdWare.Win32.FunWeb.gq | 114022 |

| 5 |  -2

-2

|

Trojan.HTML.Iframe.dl | 112239 |

| 6 |  新規

新規

|

Trojan.JS.Redirector.os | 83291 |

| 7 |  7

7

|

Trojan-Clicker.JS.Agent.op> | 82793 |

| 8 |  -4

-4

|

Trojan.JS.Popupper.aw | 80981 |

| 9 |  新規

新規

|

Trojan-Downloader.Java.OpenConnection.cg | 66005 |

| 10 |  2

2

|

Trojan.JS.Agent.bhr | 53698 |

| 11 |  新規

新規

|

Hoax.Win32.ArchSMS.mvr | 47251 |

| 12 |  新規

新規

|

AdWare.Win32.WhiteSmoke.a | 44889 |

| 13 |  5

5

|

Trojan.JS.Fraud.ba | 44561 |

| 14 |  -4

-4

|

Exploit.JS.Agent.bab | 42800 |

| 15 |  -7

-7

|

Trojan.JS.Redirector.lc | 42231 |

| 16 |  -8

-8

|

Exploit.Java.CVE-2010-0886.a | 41232 |

| 17 |  新規

新規

|

Hoax.HTML.Fraud.e | 37658 |

| 18 |  新規

新規

|

Trojan-Clicker.JS.Agent.om | 36634 |

| 19 |  -6

-6

|

Trojan-Downloader.JS.Small.os | 35857 |

| 20 |  新規

新規

|

Trojan-Downloader.Java.OpenConnection.cx | 35629 |

*ユーザの PC 上のウェブアンチウイルスにより検知された攻撃数 (ユニーク数)

ユーザの PC 上で検知されたマルウェアランキング TOP20

| 順位 | 順位変動 | マルウェア名 | ユニークユーザ数* |

| 1 |  0

0

|

Net-Worm.Win32.Kido.ir | 466686 |

| 2 |  1

1

|

Virus.Win32.Sality.aa | 210635 |

| 3 |  -1

-1

|

Net-Worm.Win32.Kido.ih | 171640 |

| 4 |  新規

新規

|

Hoax.Win32.Screensaver.b | 135083 |

| 5 |  0

0

|

AdWare.Win32.HotBar.dh | 134649 |

| 6 |  -2

-2

|

Trojan.JS.Agent.bhr | 131466 |

| 7 |  -1

-1

|

Virus.Win32.Sality.bh | 128206 |

| 8 |  -1

-1

|

Virus.Win32.Virut.ce | 114286 |

| 9 |  新規

新規

|

HackTool.Win32.Kiser.zv | 104673 |

| 10 |  -2

-2

|

Packed.Win32.Katusha.o | 90870 |

| 11 |  新規

新規

|

HackTool.Win32.Kiser.il | 90499 |

| 12 |  -2

-2

|

Worm.Win32.FlyStudio.cu | 85184 |

| 13 |  -1

-1

|

Exploit.JS.Agent.bab | 77302 |

| 14 |  -1

-1

|

Trojan-Downloader.Win32.Geral.cnh | 62426 |

| 15 |  -1

-1

|

Trojan-Downloader.Win32.VB.eql | 58715 |

| 16 |  0

0

|

Worm.Win32.Mabezat.b | 58579 |

| 17 |  新規

新規

|

Hoax.Win32.ArchSMS.mvr | 50981 |

| 18 |  -1

-1

|

Packed.Win32.Klone.bq | 50185 |

| 19 |  リエントリ

リエントリ

|

Worm.Win32.Autoit.xl | 43454 |

| 20 |  新規

新規

|

Exploit.JS.Agent.bbk | 41193 |

*マルウェアが検知された PC のユニークユーザ数