10 月は全体的に状況が安定していますが、いくつか興味深い事例があります。10 月始めに Virus.Win32.Murofet というウイルスが検知されましたが、このウイルスによって多数の PE ファイルが感染しました。

10 月は全体的に状況が安定していますが、いくつか興味深い事例があります。10 月始めに Virus.Win32.Murofet というウイルスが検知されましたが、このウイルスによって多数の PE ファイルが感染しました。このウイルスの特徴は、感染した PC の現在の日付と時刻をベースにした特別なアルゴリズムを使用したリンク生成です。Virus.Win32.Murofet はシステム上で現在の年、月、日、秒を読み取り、2 つの倍長語を生成し、MD5 を使用してハッシュ値を獲得してから .biz、.org、.com、.net、.info のいずれかのドメイン名を追加します。さらに、文字列の最後に「/forum」を追加したのち出来上がったリンクを利用します。

興味深いのは、このウイルスは他の実行ファイルは感染させず、Zeus と密接に関連していることです。生成されたリンクは Zeus インフラを構成する一部であり、リンク先にはボットのダウンローダが配置されています。このマルウェアの動向から、Zeus の開発者がこのツールキットを独創的かつ熱心に全世界に拡散させようとしていることがわかります。

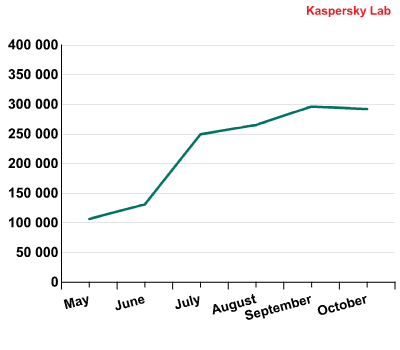

カスペルスキー製品で Hoax.Win32.ArchSMS の名前で検知される偽のパッカーの数が増え続けています。このプログラムが起動されると、圧縮ファイルの内容を受け取るためにプレミアムレートの番号に SMS メッセージを送信するように要求されます。多くの場合、SMS メッセージが送信されると PC の画面に torrent トラッカーの使用説明または torrent トラッカーへのリンクが表示されます。手順の種類はたくさんありますが結果はどれも同じで、ユーザは必要なファイルを受け取るかわりにお金を騙し取られるというものです。この手の詐欺は数ヶ月前に初めて検知されましたが、KSN (Kaspersky Security Network) により収集された統計を見る限り、この方法はサイバー犯罪者の注目を集めている模様です。

Hoax.Win32.ArchSMS 検知数

今月 Microsoft がリリースしたパッチの数は、1ヶ月間にリリースされたパッチの数としては過去最高になったことも注目されます。10 月 12 日には 16 のセキュリティ情報がリリースされ、セキュリティ情報が修正した脆弱性の数は 49 に上りました。過去には今年 8 月に最高記録が更新されましたが、8 月に修正された脆弱性の数は 34 でした。このことから、サイバー犯罪者が Microsoft のような大企業の製品の不具合を積極的に利用していることがわかります。たとえば、悪名高いワーム Stuxnet は出現したときにパッチがリリースされていないゼロデイ脆弱性を悪用しています。10 月にリリースされたセキュリティ情報では Stuxnet に使用された 3 番目の脆弱性が修正されましたが、1 つは未だにパッチがリリースされていません。

ユーザの PC 上で検知されたマルウェアランキング

以下のランキングでは、ユーザの PC 上で検知され駆除されたマルウェアおよび潜在的に危険なプログラムがリストアップされています。

| 順位 | 順位変動 | マルウェア名 | 感染したPCの台数 |

| 1 |  0

0

| Net-Worm.Win32.Kido.ir | 386141 |

| 2 |  0

0

| Virus.Win32.Sality.aa | 150244 |

| 3 |  0

0

| Net-Worm.Win32.Kido.ih | 141210 |

| 4 |  0

0

| Trojan.JS.Agent.bhr | 104094 |

| 5 |  0

0

| Exploit.JS.Agent.bab | 85185 |

| 6 |  1

1

| Virus.Win32.Virut.ce | 81696 |

| 7 |  8

8

| Packed.Win32.Katusha.o | 74879 |

| 8 |  -2

-2

| Worm.Win32.FlyStudio.cu | 73854 |

| 9 |  2

2

| Virus.Win32.Sality.bh | 57624 |

| 10 |  -1

-1

| Exploit.Win32.CVE-2010-2568.d | 54404 |

| 11 |  1

1

| Exploit.Win32.CVE-2010-2568.b | 51485 |

| 12 |  -2

-2

| Trojan-Downloader.Win32.VB.eql | 49570 |

| 13 |  0

0

| Worm.Win32.Autoit.xl | 43618 |

| 14 |  0

0

| Worm.Win32.Mabezat.b | 43338 |

| 15 |  5

5

| Trojan-Downloader.Win32.Geral.cnh | 39759 |

| 16 |  1

1

| Worm.Win32.VBNA.b | 33376 |

| 17 |  -1

-1

| Trojan-Dropper.Win32.Sality.cx | 30707 |

| 18 |  新規

新規

| Trojan.Win32.Autoit.ci | 29835 |

| 19 |  新規

新規

| Trojan-Dropper.Win32.Flystud.yo | 29176 |

| 20 |  新規

新規

| Worm.Win32.VBNA.a | 26385 |

10 月のランキングは、先月から大きな変化は見られません。上位は相変わらず Kido、Sality、Virut、CVE-2010-2568 が占めています。注目されるのは、悪意あるパッカーである Packed.Win32.Katusha.o (6 位) が順位を上げていることです。このパッカーは、偽のアンチウイルスプログラムの保護と拡散を目的にしています。20 位のワーム Worm.Win32.VBNA.a は Packed.Win32.Katusha.o と同様のものですが、唯一異なる点としては、Worm.Win32.VBNA.a が Visual Basic で記述されていることが挙げられます。2 つのパッカーに関するより詳しい説明は、以前のレポートでご紹介しています。

インターネット上のマルウェアランキング

2 つめのランキングは、ウェブアンチウイルスコンポーネントの統計結果であり、インターネット上の脅威の状況を反映しています。ランクインしているのは、Web ページで検知された、または Web ページから被害者のマシンにダウンロードされたマルウェアおよび潜在的に危険なプログラムです。

| 順位 | 順位変動 | マルウェア名 | ダウンロード試行回数 |

| 1 |  新規

新規

| Trojan.JS.FakeUpdate.bp | 114639 |

| 2 |  -1

-1

| Exploit.JS.Agent.bab | 96296 |

| 3 |  8

8

| Exploit.Java.CVE-2010-0886.a | 89012 |

| 4 |  新規

新規

| Hoax.Win32.ArchSMS.jxi | 78235 |

| 5 |  1

1

| Trojan.JS.Agent.bhr | 63204 |

| 6 |  -2

-2

| AdWare.Win32.FunWeb.di | 62494 |

| 7 |  新規

新規

| Trojan.JS.Redirector.nj | 61311 |

| 8 |  -3

-3

| AdWare.Win32.FunWeb.ds | 52404 |

| 9 |  新規

新規

| Trojan.JS.Agent.bmx | 35889 |

| 10 |  3

3

| AdWare.Win32.FunWeb.q | 34850 |

| 11 |  -1

-1

| AdWare.Win32.FunWeb.fb | 34796 |

| 12 |  新規

新規

| Trojan-Downloader.Java.Agent.hx | 34681 |

| 13 |  新規

新規

| Exploit.JS.CVE-2010-0806.i | 33067 |

| 14 |  1

1

| Exploit.JS.CVE-2010-0806.b | 31153 |

| 15 |  新規

新規

| Trojan-Downloader.Java.Agent.hw | 30145 |

| 16 |  新規

新規

| Trojan.JS.Redirector.lc | 29930 |

| 17 |  新規

新規

| Exploit.Win32.CVE-2010-2883.a | 28920 |

| 18 |  -6

-6

| Trojan-Downloader.Java.Agent.gr | 27882 |

| 19 |  -3

-3

| AdWare.Win32.FunWeb.ci | 26833 |

| 20 |  新規

新規

| AdWare.Win32.FunWeb.ge | 25652 |

2 つめのランキングにも大きな変化は見られず、今月も脆弱性 CVE-2010-0806 を悪用するエクスプロイトと FunWeb ファミリーに属するアドウェアが上位を占めています。とはいうものの興味深いマルウェアがいくつかランクインしているのでご紹介します。

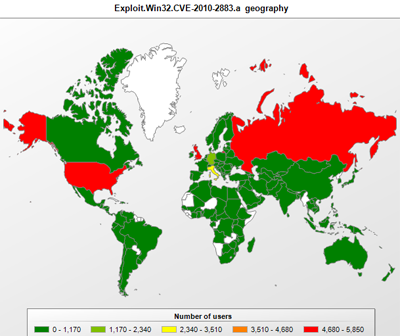

17 位の Exploit.Win32.CVE-2010-2883.a は脆弱性 CVE-2010-2883 を悪用するエクスプロイトで、1ヶ月ほど前に検知されたものです。サイバー犯罪者はこの脆弱性が発見されるやいなや悪用を始めています。この脆弱性は cooltype.dll と呼ばれる Adobe Reader の DLL に関連しており、特別なフォントファイルが正しく処理されないという問題を起こします。Exploit.Win32.CVE-2010-2883.a の地理的な分布を見ると、米国で最も多く検知されており、次いで英国、ロシアで拡散しています。サイバー犯罪者はこれらの国で Adobe Reader のパッチを適用していないユーザが多いと見込んでいると思われます。

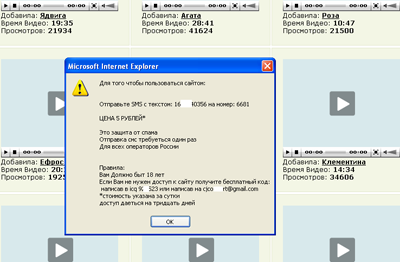

7 位の Trojan.JS.Redirector.nj はポルノサイトの一部に配置されたもので、サイトを閲覧するためにプレミアムレートの番号へ SMS メッセージを送信するかどうかを確認する画面が表示されます。 Trojan.JS.Redirector.nj で使用されているスクリプトは、タスクマネージャあるいは他の同様のプログラムを使用しないとページを閉じることができないように設定されています。

![]()

Trojan.JS.Redirector.njにより表示されるダイアログボックス (Web サイトにアクセスさせるために SMS メッセージの送信を要求する)

9 位の Trojan.JS.Agent.bmx はブラウザを標的とした標準的なエクスプロイトで、ダウンローダ型トロイの木馬をダウンロードします。さらにダウンローダは Trojan-GameThief.Win32.Element、Trojan-PSW.Win32.QQShou、Backdoor.Win32.Yoddos、Backdoor.Win32.Trup、Trojan-GameThief.Win32.WOW などのさまざまなマルウェアをダウンロードさせる 30 以上ものリンクのリストをダウンロードします。

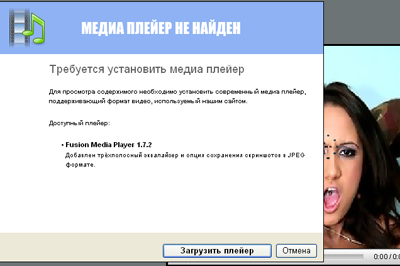

Trojan.JS.FakeUpdate.bp は FakeUpdate ファミリーの亜種で、ランキングの首位になっています。Trojan.JS.FakeUpdate.bp もポルノサイトに配置されたもので、ユーザにビデオクリップをダウンロードすることを勧めます。実際には、ビデオクリップを再生しようとすると、ビデオクリップを再生するために新しいメディアプレーヤーをインストールする必要があるというメッセージがポップアップウィンドウで表示されます。

![]()

Trojan.JS.FakeUpdate.bp により表示されたポップアップ画面 (ポルノサイトのビデオクリップを閲覧させるためにメディアプレーヤーのインストールを勧める)

分析した結果、インストーラは正規の Fusion Media Player アプリケーションだけでなくトロイの木馬も含んでいることがわかりました。トロイの木馬は hosts ファイルを書き換えて複数の人気のある Web サイトを 127.0.0.1 に対応させ、感染した PC にローカル Web サーバをインストールします。ユーザが、IP アドレスを 127.0.0.1 に書き換えられた Web サイトにアクセスしようとすると、アダルトコンテンツの閲覧料金を要求する画面がブラウザ上に表示されます。

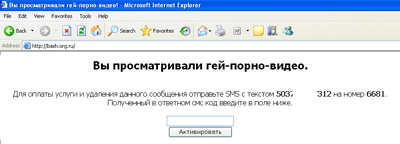

![]()

「閲覧しているページはゲイ・ポルノです」というメッセージで始まる bash.org.ru のかわりに表示されるページ

(サービスの料金を支払い、メッセージを削除するコードを受信させるために SMS メッセージの送信を要求する)

新たにランクインしたその他のプログラムは上記のプログラムほど特徴的ではありませんが、やはり注意が必要です。Java ダウンローダである Trojan-Downloader.Java.Agent.hx (12位) と Trojan-Downloader.Java.Agent.hw (15位) は他のマルウェアをダウンロードする際に URL クラスの openStream () メソッドを使用しています。Hoax.Win32.ArchSMS.jxi (3位) も同じファミリーに属します。今月は重大な事件はおこらなかったものの、今後の動向に注意が必要なマルウェアが多かったのも事実です。