日本で起こった大震災では何千人もの人が家屋も愛しい人も失い、福島第一原発の状況に世界中が戦慄しました。この間に詐欺師およびマルウェア作者は、マルウェアが配置された Web サイトへのリンクを拡散させました。

数字で見る 3 月

3 月にカスペルスキー製品ユーザーの PC 上で検知され収集されたデータは以下のとおりです。

- ネットワーク攻撃が阻止された回数:241,151,171

- Web サイト経由での感染の試行回数:85,853,567

- ユーザーの PC 上で検知・駆除されたマルウェア数:219,843,736

- ヒューリスティック検知数:96,702,092

不幸を利用してひと稼ぎ

以前にもご紹介した通り、サイバー犯罪者が不幸を悪用することが今回の日本の大震災とエリザベス・テイラーの死去でも証明されました。

日本で起こった大震災では何千人もの人が家屋も愛しい人も失い、福島第一原発の状況に世界中が戦慄しました。この間に詐欺師およびマルウェア作者は、マルウェアが配置された Web サイトへのリンクを拡散させました。日本の大震災に関連する「最新のニュース」が掲載されているかのような Web サイトを作成したり、被災者を援助するために資金援助を求める「ナイジェリアの手紙」形式のメールを送付したりしました。

あるスパムでは、日本からの最新のニュースへのリンクに見せかけて、クリックすると圧縮されたエクスプロイトが起動するドライブバイダウンロード攻撃を受けるようなリンクが含まれており、攻撃が成功するとユーザーの PC には Trojan-Downloader.Win32.CodecPack がダウンロードされる仕組みになっていました。このファミリーに属する亜種はいずれも 3 つのコマンドセンターに直結しており、まずコマンドセンターにデータが送信されたのちコマンドセンターから悪意あるファイルのリストを受け取り、それらのファイルがダウンロードされて感染した PC 上で起動します。ある Web サイトでは、日本の大震災のビデオクリップをダウンロードするリンクがありましたが、実際にリンクをクリックしてダウンロードされたのは震災のビデオクリップの代わりにバックドアでした。

最も対応の早いサイバー犯罪者は Twitter を活用しているようで、エリザベス・テイラーの死去を悪用するリンクが出回ったのは、死去のニュースが発表されたその日でした。

エクスプロイト

エクスプロイトは依然としてサイバー犯罪者が好んで使用するツールであるため、IT セキュリティ企業は今後もユーザーにソフトウェアの定期的な更新を呼びかける必要があります。

Java エクスプロイト

Java エクスプロイトがエクスプロイト全体に占める割合は約 14% で、重要な位置を占めていると言えます。今回のインターネット上で検知されたマルウェアランキングにも、Java エクスプロイトが 3 つランクインしています。そのうち 15 位の Exploit.Java.CVE-2010-0840.d と 19 位の Exploit.Java.CVE-2010-0840.c はJavaの脆弱性である CVE-2010-0840 を悪用する新しいエクスプロイトです。この脆弱性を悪用する初めての事例は、2 月に検知されました。

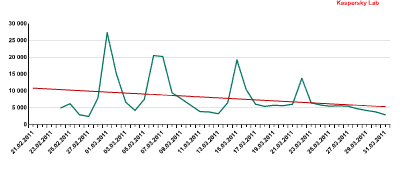

Kaspersky Security Network (KSN) の統計によると、マルウェアの作者たちはセキュリティ製品による検知を回避するために、ドライブバイダウンロードで使用されるエクスプロイトを積極的に改良しています。この傾向は、Exploit.Java.CVE-2010-0840 ファミリーの検知数を示した以下のグラフからも顕著です。

![]()

Exploit.Java.CVE-2010-0840 ファミリーの検知数

グラフの山は、このファミリーのエクスプロイトがドライブバイダウンロードで検知された期間と一致しており、一方でグラフの谷は、古いバージョンのエクスプロイトが新しいバージョンに更新されているタイミングを示しています。

エクスプロイトと Adobe Flash Player の脆弱性

マルウェア作者は新たな脆弱性に対して即座に反応します。好例としては、3 月 14 日にリリースされた Adobe Flash Player の脆弱性が挙げられます。この脆弱性は「authplay.dll」に発見されたもので、サイバー犯罪者がユーザーの PC を管理下に置くことも可能であったため、「クリティカル」に分類されました。

Kaspersky Lab は 3 月 15 日にこの脆弱性を悪用するエクスプロイトを検知しました。エクスプロイトは悪意ある SWF ファイルを含むエクセルファイルで、カスペルスキー製品で Trojan-Dropper.SWF.CVE-2011-0609.a の名前で検知されています。

3 月 25 日にはこのエクスプロイトの亜種がもう 1 つ検知されています。この亜種は JavaScript のシェルコードを含み、悪意のある flash ファイルをロードします。悪意ある SWF ファイルはセキュリティホールを利用して、シェルコードが PC を管理下におくことを可能にします。悪意ある HTML および SWF ファイルはそれぞれ Exploit.JS.CVE-2011-0609 および Exploit.SWF.CVE-2011-0609 の名前で検知されています。

![]()

Exploit.JS.CVE-2011-0609.d のコードの一部

幸いこの事例では脆弱性が迅速に修正されました。Adobe は 3 月 22 日に問題が解決されたことを発表しましたが、安心できるのはもちろんソフトウェアのアップデートに間に合ったユーザーのみということになります。

悪意ある HTML ページ : 検知の回避方法

これまで何度もご紹介したとおり、サイバー犯罪者はマルウェアを拡散させる目的で HTML ページを利用しています。しかも、HTML ページがアンチウイルスプログラムに検知されないように、日々新たな手法を開発しています。

<textarea> タグの使用

2 月のレポートで、サイバー犯罪者がセキュリティ製品による検知を回避するために CSS (Cascading Style Sheets) を利用していることをご紹介しました。最近、サイバー犯罪者はHTML ページで CSS の代わりに <textarea> タグを使用しています。

<textarea> タグは入力フィールドを表示させるために使用されます。

<textarea> タグが使用された入力フィールド

サイバー犯罪者は、のちにメインスクリプトによって使用されるデータを保管するコンテナとしてこのタグを使用しています。

悪意あるスクリプトと、スクリプトのためのデータを含んだ <textarea> タグの組み合わせを使用した Web ページである Trojan-Downloader.JS.Agent.fun は 3 月のインターネット上で検知されたマルウェアランキングに 9 位で入っています。<textarea> タグに含まれたデータを使用するスクリプトは、さまざまな手法を使って別のエクスプロイトを起動します。

暗号化されたページ

2010 年 12 月および 2011 年 1 月のレポートで偽のアンチウイルスプログラムについてご紹介しました。PC のスキャンをするように見せかけてユーザーに偽のアンチウイルスプログラムを売りつける Web ページは、最近では暗号化されている上にポリモーフィック型の JavaScript を使用しているために、検知がますます困難になっています。

![]()

偽のアンチウイルスプログラムを配置した暗号化されたページの一部

今回のランキングで 8 位の Trojan.JS.Agent.btv および 18 位の Trojan.JS.Fraud.bl がこのようなポリモーフィック型のマルウェアです。

Rustock

3 月に最も注目されたニュースは大規模ボットネット「Rustock」の閉鎖です。「Rustock」により構築されたネットワークにより感染しスパムの配信元として利用された PC は数十万台に及びます。「Rustock」の閉鎖は Microsoft および米国当局の主導で行われ、Microsoft は 3 月 17 日に「Rustock」に関連するすべてのコマンドサーバーがシャットダウンされたことを発表しました (関連のブログ)。 また、Microsoft によりシャットダウンされたすべてのサーバーに microsoftinternetsafety.net へのリダイレクトがインストールされました。

Kaspersky Lab では、「Rustock」の最後のコピーがユーザーの PC にダウンロードされたのは 3月 16 日で、最後にスパムが配信されたのが 3 月 17 日であることを記録しています。それ以降、コマンドは一切検知されず、「Rustock」をユーザーの PC にインストールするダウンローダーも 3 月 16 日以降は検知されていません。

これは、最も悪名の高いボットネットの終焉を意味しているのでしょうか。あるいはボットネットのオーナーたちは時期を見計らってボットネットを復旧させようとしているのでしょうか。今後も監視する必要があります。

Android 向けマルウェア

Android 向けのマルウェアはすでに珍しくなくなりました。3 月には Android Market 上の正規のアプリケーションを装ったマルウェアが拡散しました。

Kaspersky Lab は 3 月始めに Android Market 上の正規のアプリケーションの感染したバージョンを検知しました。感染したバージョンは「rage against the cage」および「exploid」の 2 つのルートエクスプロイトを含み、Android ベースのスマートフォンへの管理者レベルのアクセスを許可させることでルートアクセスを可能にします。

悪意ある APK アーカイブにあるルートエクスプロイトのほかに、2 つの悪意あるコンポーネントが存在します。ルートアクセス権を得ると、そのうちの 1 つが IMEI、IMSI およびその他のデバイスに関する情報を含んだ XML ファイルを POST メソッドを使ってリモードサーバーに送信し、さらなるコマンドを待ちます。もう 1 つのコンポーネントはトロイの木馬型ダウンローダーの機能をもちますが、実際にファイルがダウンロードされた事例は記録されていません。

インターネット上のマルウェアランキング TOP20

| 順位 | 順位変動 | マルウェア名 |

| 1 |  4

4

|

AdWare.Win32.FunWeb.gq |

| 2 |  新規

新規

|

Hoax.Win32.ArchSMS.pxm |

| 3 |  3

3

|

AdWare.Win32.HotBar.dh |

| 4 |  8

8

|

Trojan.HTML.Iframe.dl |

| 5 |  新規

新規

|

Hoax.HTML.OdKlas.a |

| 6 |  新規

新規

|

Trojan.JS.Popupper.aw |

| 7 |  1

1

|

Exploit.JS.Pdfka.ddt |

| 8 |  -8

-8

|

Trojan.JS.Agent.btv |

| 9 |  -9

-9

|

Trojan-Downloader.JS.Agent.fun |

| 10 |  -10

-10

|

Trojan-Downloader.Java.OpenStream.bi |

| 11 |  -7

-7

|

Exploit.HTML.CVE-2010-1885.ad |

| 12 |  新規

新規

|

Trojan.JS.Agent.uo |

| 13 |  新規

新規

|

Trojan-Downloader.JS.Iframe.cdh |

| 14 |  新規

新規

|

Packed.Win32.Katusha.o |

| 15 |  新規

新規

|

Exploit.Java.CVE-2010-0840.d |

| 16 |  1

1

|

Trojan.JS.Agent.bhr |

| 17 |  新規

新規

|

Trojan-Clicker.JS.Agent.om |

| 18 |  新規

新規

|

Trojan.JS.Fraud.bl |

| 19 |  新規

新規

|

Exploit.Java.CVE-2010-0840.c |

| 20 |  新規

新規

|

Trojan-Clicker.HTML.Iframe.aky |

ユーザの PC 上で検知されたマルウェアランキング TOP20

| 順位 | 順位変動 | マルウェア名 |

| 1 |  0

0

|

Net-Worm.Win32.Kido.ir |

| 2 |  0

0

|

Virus.Win32.Sality.aa |

| 3 |  1

1

|

Net-Worm.Win32.Kido.ih |

| 4 |  新規

新規

|

Hoax.Win32.ArchSMS.pxm |

| 5 |  0

0

|

Virus.Win32.Sality.bh |

| 6 |  -3

-3

|

HackTool.Win32.Kiser.zv |

| 7 |  -1

-1

|

Hoax.Win32.Screensaver.b |

| 8 |  -1

-1

|

AdWare.Win32.HotBar.dh |

| 9 |  8

8

|

Trojan.Win32.Starter.yy |

| 10 |  1

1

|

Packed.Win32.Katusha.o |

| 11 |  1

1

|

Worm.Win32.FlyStudio.cu |

| 12 |  -2

-2

|

HackTool.Win32.Kiser.il |

| 13 |  -4

-4

|

Trojan.JS.Agent.bhr |

| 14 |  2

2

|

Trojan-Downloader.Win32.Geral.cnh |

| 15 |  新規

新規

|

Porn-Tool.Win32.StripDance.d |

| 16 |  新規

新規

|

Exploit.JS.Agent.bbk |

| 17 |  新規

新規

|

Trojan.Win32.AutoRun.azq |

| 18 |  -5

-5

|

Trojan-Downloader.Win32.VB.eql |

| 19 |  -5

-5

|

Worm.Win32.Mabezat.b |

| 20 |  -5

-5

|

Packed.Win32.Klone.bq |