~ 自己解凍実行形式SFXファイルの使用と新たなダウンローダー「DOWNIISSA」を発見 ~

Kasperskyのグローバル調査分析チーム(GReAT)※1は、日本国内の組織を狙ったAPT攻撃活動で使用されるファイルレス型バックドア「LODEINFO(ロードインフォ)※2」の新たな感染手法を確認しました。標的型攻撃メールの添付ファイルとして、新たに自己解凍実行形式SFXの使用や新たなファイルレス型ダウンローダー「DOWNIISSA(ダウンイッサ)」を使用し、日本の政府関連組織、外交組織やメディアを狙っていました。攻撃者は活動が発見されることを回避するために、頻繁にツールや手法を変えながら攻撃を継続しています。LODEINFOを使用した攻撃の発見はますます難しくなっており、さらなる注意と対策が必要です。

LODEINFOはファイルとしての実体を持たないファイルレス型のバックドアで、感染端末内のメモリ内で展開されます。感染後は攻撃者の指令サーバーと通信して感染端末内の情報を窃取します。LODEINFOの感染経路は、標的型攻撃メールに添付されている悪意のあるファイルです。当社では2019年12月からLODEINFOを使用した攻撃活動を観測しており、これまでに日本政府の関連組織や外交組織、シンクタンク、メディア関係を標的としていることを把握しています。ファイルレス型のマルウェアであることや攻撃活動の痕跡を削除することから、その攻撃活動を把握することが難しい上、LODEINFOを使用する攻撃者はリサーチャーによる攻撃活動の発見を回避するために頻繁にマルウェアや手法のアップデートを重ねています。これまでの調査の結果から、LODEINFOは日本を標的としたAPT攻撃活動で使用され、サイバー攻撃グループ「APT10」との強い関連性があるとみています。

・SFXファイルを使った攻撃

2022年6月半ば、GReATのリサーチャーは、LODEINFOの新しい感染手法として自己解凍実行形式であるSFXファイルが標的型攻撃メールの添付ファイルとして使われていることを発見しました。自己解凍スクリプトを実行すると、おとりファイルと悪意のあるプログラムが展開され、最終的にLODEINFOがメモリ内にロードされます。以下におとりファイルの例を示します。

図1: SFXファイル解凍後に展開されるおとりファイル(スクリーンショット)

図1: SFXファイル解凍後に展開されるおとりファイル(スクリーンショット)

6月末に発見した別の標的型攻撃メールに添付されていたSFXファイルは、ある日本の政治家のSNS動画拡散を依頼する名前が付けられていました。解凍後に展開されるおとりファイルの内容からも政治団体を狙ったものとみています。

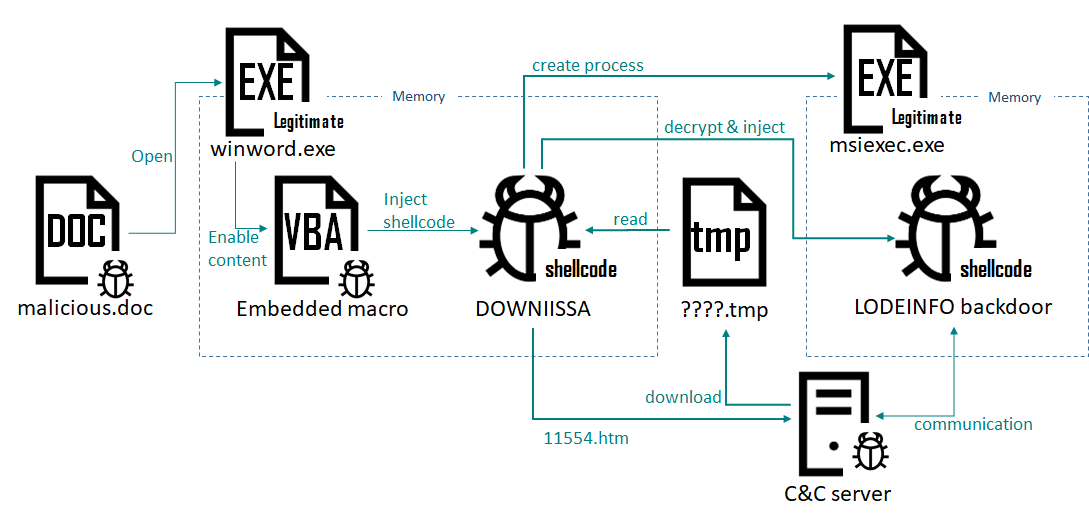

・新たなファイルレス型ダウンローダー「DOWNIISSA」

GReATのリサーチャーは今年の6月、LODEINFOを感染させるための新たなファイルレス型ダウンローダーを発見しました。該当の標的型攻撃メールには日米同盟に関する文書とうかがわせるファイル名のパスワードによって保護されたWordファイルが添付されていました。このダウンローダーを含む感染フローはこれまで確認されておらず、最終的にメモリ上に展開されるシェルコードはLODEINFOでした。リサーチャーはこの新たなダウンローダーを「DOWNIISSA」と名付けました。

図2:DOWNIISSAの感染プロセス

図2:DOWNIISSAの感染プロセス

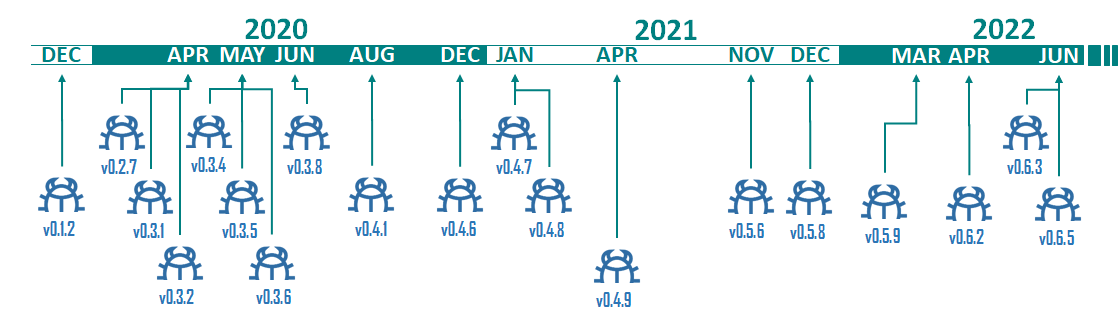

・LODEINFOの進化

当社では2019年12月からLODEINFOを使用した攻撃活動の調査を継続しており、攻撃者が頻繁にアップデートを繰り返していることを把握しています。今年の4月に発見したバージョンv0.6.2は、感染先端末がサンドボックス環境かどうかを確認し、その場合は悪性コードの処理に進まないような機能が加えられていました。6月に発見したバージョンv0.6.3は、21あったバックドアのコマンドを11まで絞り込んでいます。

図3:LODEINFOバージョンの推移(時系列)

図3:LODEINFOバージョンの推移(時系列)

Kaspersky GReATのリサーチャー 石丸 傑(いしまるすぐる)は次のように述べています。「LODEINFOは2019年12月に発見されてから2022年10月現在に至るまで、長期間にわたり日本の組織を標的としたAPTの活動で使用され続けているファイルレスマルウェアです。LODEINFOは頻繁にその機能がアップデートされており、実際に調査レポートを執筆している9月の時点では新たなバージョンであるv0.6.6およびv0.6.7を観測しています。アップデートに際して、攻撃者はいかにセキュリティ製品の検知をすり抜けるか、いかに解析を難しくするかに注力しており、バージョンアップを重ねるごとに洗練されています。対策として、メールの添付ファイルに細心の注意を払い、Microsoft Office製品の「コンテンツの有効化」を行わない、組織内の脆弱(ぜいじゃく)性の確認やアンチウイルス製品の使用などによるセキュリティ確保はもちろんのこと、EDRソリューションなど高度なセキュリティ対策の導入や社員へのセキュリティ教育の実施をお勧めします」

■ LODEINFOについて詳細は、Securelistブログ(英語)「APT10: Tracking down LODEINFO 2022, part I」「APT10: Tracking down LODEINFO 2022, part II」、Kaspersky Dailyブログ(日本語)「日本と標的とするマルウェアLODEINFOの新たな活動」でご覧いただけます。

※1 Global

Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 2020年2月の JPCERT/CCのブログで初めてLODEINFOの名前が使われました。