アジア太平洋地域の高級ホテルに宿泊する企業のエグゼクティブや研究開発部門の責任者を主な標的とし、企業の機密情報を搾取するDarkhotelは、現在も活動する極めて巧妙な標的型攻撃であり、感染すると高いリスクにさらされます。

[本リリースは、2014年11月10日に Kaspersky Lab が発表したプレスリリースの抄訳です]

Kaspersky Lab のグローバル調査分析チーム(Global Research and Analysis Team:GReAT)※1は、「Darkhotel」と名付けたマルウェアを用いる攻撃者の存在を明らかにしました。この攻撃者は少なくとも4年前からスパイ活動を続けており、アジア太平洋地域の高級ホテルに宿泊する企業のエグゼクティブ、研究開発部門や営業・マーケティング部門の責任者を主な標的とし、企業の機密情報を搾取しています。Darkhotelは現在も活動する極めて巧妙な標的型攻撃であり、感染すると高いリスクにさらされることになります。

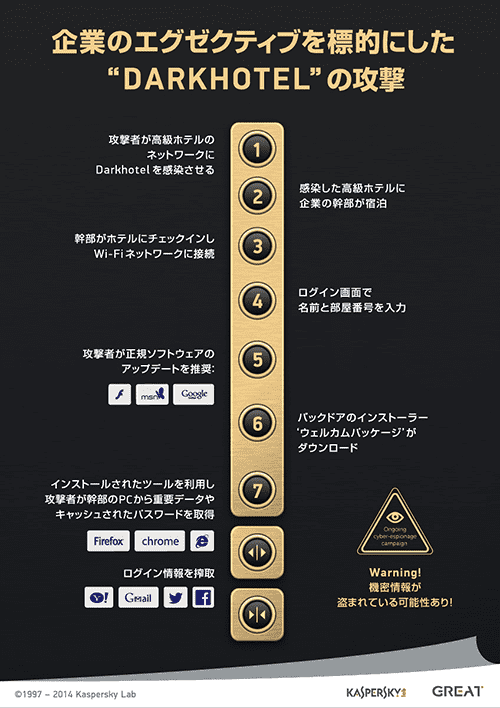

感染のしくみ

Darkhotelを用いた攻撃は、高級ホテル内のプライベートで安全とされているネットワークやシステムに侵入しそれらを感染させ、数年にわたり活動を継続しています。感染のしくみは、宿泊者がチェックイン後、ホテルのWi-Fiに接続を試みると、まずログイン画面を表示し名前と部屋番号の入力を求めます。宿泊者が指示に従って情報を入力してログインするとGoogle Toolbar、Adobe FlashやWindows Messengerといったツールのアップデートに見せかけたDarkhotel攻撃のバックドアのインストールが求められます。

攻撃者は、マシンにダウンロードさせたバックドアから、標的の地位や人物を選別し、さらに高度なツールをダウンロードさせるかどうかを判断します。それらの中には、システムと導入されているセキュリティソフトの情報を収集する「Karba」というトロイの木馬やデジタル署名された巧妙なキーロガーが含まれるほか、Firefox、Chrome、Internet Explorerといったブラウザーに保存されているパスワードやGmail Notifier、Twitter、Facebook、Yahoo!、Googleなどのログイン情報をはじめとした個人情報を窃取するモジュールも備えています。

標的となった人物のマシンが感染した場合は、その中に保存されている企業の知的財産といった機密情報が盗まれます。攻撃が完了すると、攻撃者は利用したツール類をホテルのネットワークから取り除き、そのまま潜んで次の標的が現れるのを待ちます。

Kaspersky Lab のプリンシパルセキュリティリサーチャー、コート・バウムガートナー(Kurt Baumgartner)は、Darkhotelについて次のようにコメントしています。「過去数年の間、Darkhotelの攻撃者は、多数の企業のエグゼクティブに高度な攻撃を実行し、成功させてきました。攻撃者は優れた運用能力、数学的・暗号分析的な攻撃機能といった能力を有しており、それらによって信用ある商用ネットワークを悪用し、特定の標的を極めて正確に攻撃しています」

しかし、Darkhotelの悪意ある活動には一貫性に欠ける部分もあり、高度な標的型攻撃に伴うマルウェアは無差別に拡散しています。「標的型攻撃と無差別攻撃が混在しているように見えますが、情報搾取は地位の高い人をターゲットにしており、また、ボット化したマシンは、多くの人々の監視、敵意をもった集団によるDDoS攻撃への利用、ターゲットへのさらに精緻化したスパイツールの展開に利用されます」コート・バウムガートナーはこのように付け加えました。

Darkhotelの罠を避けるために

旅先では、たとえホテルのプライベートなネットワークであっても、危険は潜んでいると認識すべきです。Darkhotelは攻撃の手法が進化していることを示す一例であり、価値の高い情報を保持している人はいとも簡単にDarkhotelや類似した攻撃の被害者になり得ます。Kaspersky Labは、被害を避けるために次のことを推奨します。

- 公共のWi-Fiやそれに準ずるものにアクセスする際は、信頼できるVPN接続を使用する

- 旅先でのソフトウェア更新には常に警戒し、インストール時には適切なベンダーが保障したインストーラーであることを確認する

- 質の高いインターネットセキュリティソフトウェアを選び、基本的なアンチウイルス保護だけでなく、新たな脅威に事前に対処できる製品をインストールする

追加情報

- 解析されたマルウェアのコードから、攻撃者が韓国語を話す人物であることが特定されています。

- カスペルスキー製品は、Darkhotelツールキットで使用される悪質プログラムとその亜種を検知し、無効にします。

- Kaspersky Labは関連の警察機関とともに、この攻撃の被害を減らすために取り組んでいます。

■ Darkhotel APT攻撃者の詳細については、Securelist.comをご覧ください。

http://securelist.com/blog/research/66779/the-darkhotel-apt/

■ YouTubeでDarkhotelの感染のしくみを紹介しています。

http://youtu.be/ITaIV-0AwbA

※1 Global Research and Analysis Team(GReAT:グレート)

GReAT はKaspersky Lab の R&D で研究開発に携わる中枢部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。