BlueNoroffの攻撃では、日本語のファイル名を使用するケースや、日本のベンチャーキャピタルや金融機関の正規ドメインも模倣していることから、日本に強い関心を持っているとみられます。

[本リリースは、2022年12月27日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、APT (持続的標的型)攻撃グループ「Lazarus」の一部である「BlueNoroff(ブルーノロフ)」が、新しい感染手法を取り入れたことを発見しました。同グループは、世界中の金融機関の暗号資産(仮想通貨)を攻撃対象とすることで知られており、特に、暗号資産のスタートアップ企業、銀行を標的にしています。BlueNoroffは現在、マルウェアをより効率的に配布するために新しいファイルタイプのテストを行っているほか、WindowsのMOTW(Mark-of-the-Web)を回避する方法を導入しています。また、ベンチャーキャピタルや金融機関を含む70以上の偽ドメインを作成し、スタートアップ企業の従業員を感染させようと試みています。日本語のファイル名を使用するケースや、日本のベンチャーキャピタルや金融機関の正規ドメインも模倣していることから、日本に強い関心を持っているとみられます。

BlueNoroffは、洗練されたサイバー攻撃技術を使用してスマートコントラクト、DeFi、ブロックチェーンを扱う組織やフィンテック業界を狙っています。2022年1月、GReATのリードセキュリティリサーチャー、パク・ソンスーが、世界中の暗号資産スタートアップ企業に対する同グループによる一連のサイバー攻撃についての調査結果を公開した後、活動は鎮まっていました。パクはその後も調査を継続し、2022年9月末に当社のテレメトリデータから攻撃が再開されことを把握しました。今回の攻撃は、これまで以上に巧妙で積極的な活動になるとみています。

GReATでは、BlueNoroffが現在、新しいマルウェアの配布方法を積極的にテストしていることを把握しています。これまで使われていなかったファイル形式(新しいVisual Basicスクリプトなど)、未確認のWindowsバッチファイル、Windowsの実行ファイルの使用を試み、標的を感染させようとしています。

さらに、高度な技術を持つサイバー犯罪者の間で普及している方法以外にも、独自の戦略に投資し、Windowsのセキュリティ対策を回避する効率を高めています。多くの脅威グループは最近、イメージファイルを使用してWindowsのMOTW(Mark-of-the-Web)を回避しています。MOTWは、インターネットからダウンロードしたファイルを閲覧する際にWindowsが警告メッセージを表示するセキュリティ対策です(「保護ビュー」でファイルを開いていることを伝えるメッセージ表示など)。この技術を回避するために、BlueNoroffもISOイメージファイル(ソフトウェアなどの配布に使用されるディスクイメージファイル)を採用しています。

図1: マルウェア配布に使用されたISOイメージファイルの例。PowerPointスライドショー(.ppsx)内のリンクをクリックするとVisual Basicスクリプト(.vbs)が実行される

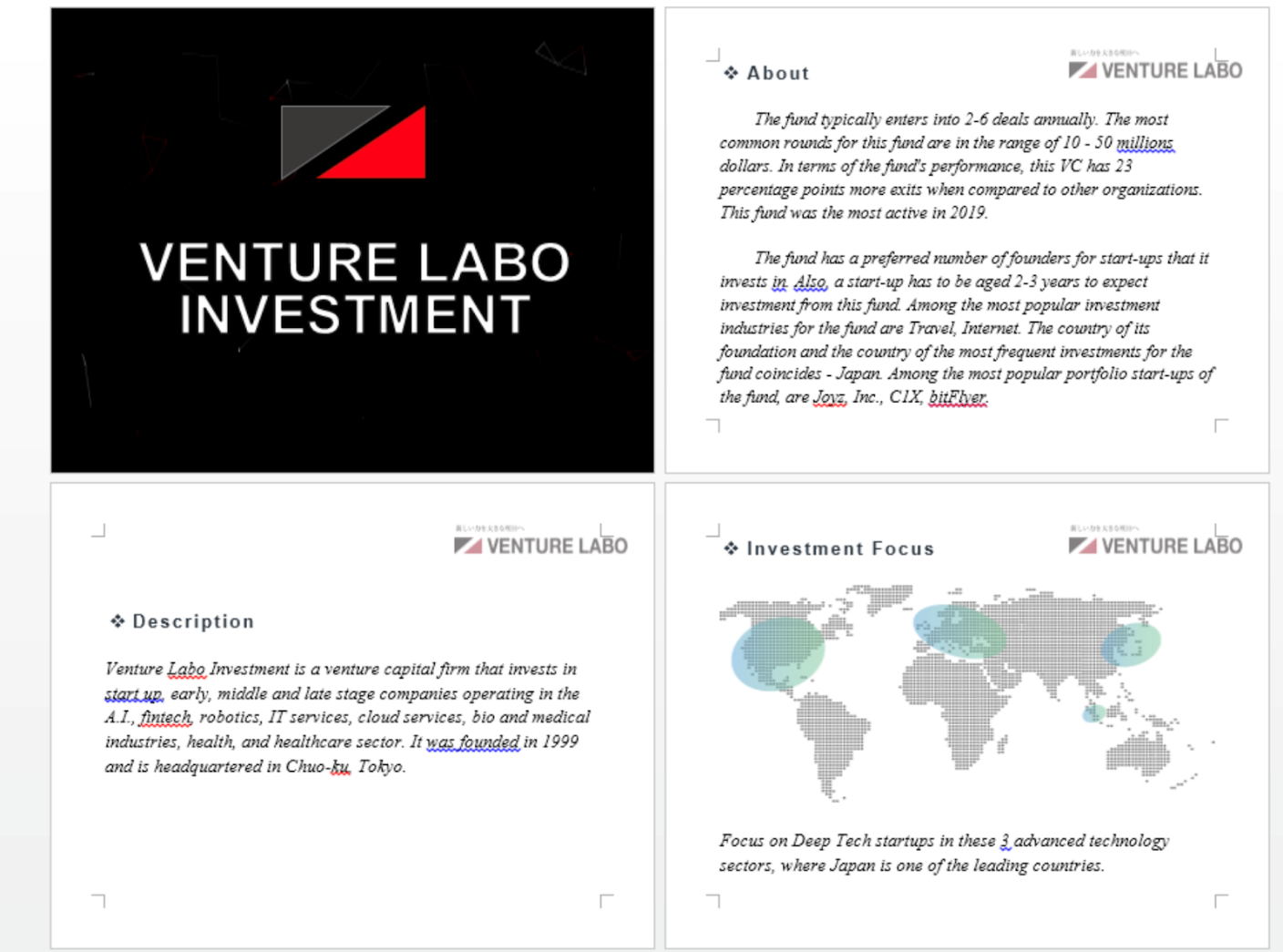

また、BlueNoroffは攻撃力を日々強めており、GReATでは2022年10月に、世界的に知られているベンチャーキャピタルや金融機関を含む70もの偽ドメインを観測しています。その中には、Beyond Next Ventures、みずほフィナンシャルグループなど、日本企業の正規ドメインを模倣した偽ドメインもあり、BlueNoroffが日本の金融機関にも大きな関心を持っていることを示しています。当社のテレメトリデータでは、そのほかにも米国やベトナムの企業を偽装し、アラブ首長国連邦の企業などを標的にしていることが判明しています。

図2:おとり文書の例。有名なベンチャーキャピタルの説明が含まれている

図2:おとり文書の例。有名なベンチャーキャピタルの説明が含まれている

Kaspersky GReATのリードセキュリティリサーチャー、パク・ソンスー(Seongsu Park)は次のように述べています。「当社が2023年のAPT予測で述べたように、今年はこれまで経験したことのない極めて強力で影響力の大きいサイバー攻撃が発生するでしょう。精巧な技術と影響力という点において、悪名高きWannaCryに類似した攻撃になる可能性があります。当社の調査結果は、BlueNoroffは活動を停止しているのではなく、より巧妙な新しい攻撃手法を絶えず試行・分析していることを証明しています。悪意のある新しい攻撃活動の侵入に備え、企業はこれまで以上にセキュリティの強化が必要です。従業員にサイバーセキュリティの基本を教育し、企業内の全てのデバイスで信頼できるセキュリティソリューションを使用することをお勧めします」

BlueNoroffについての詳細は、Securelistブログ(英語)「BlueNoroff introduces new methods bypassing MoTW」でご覧いただけます。

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。