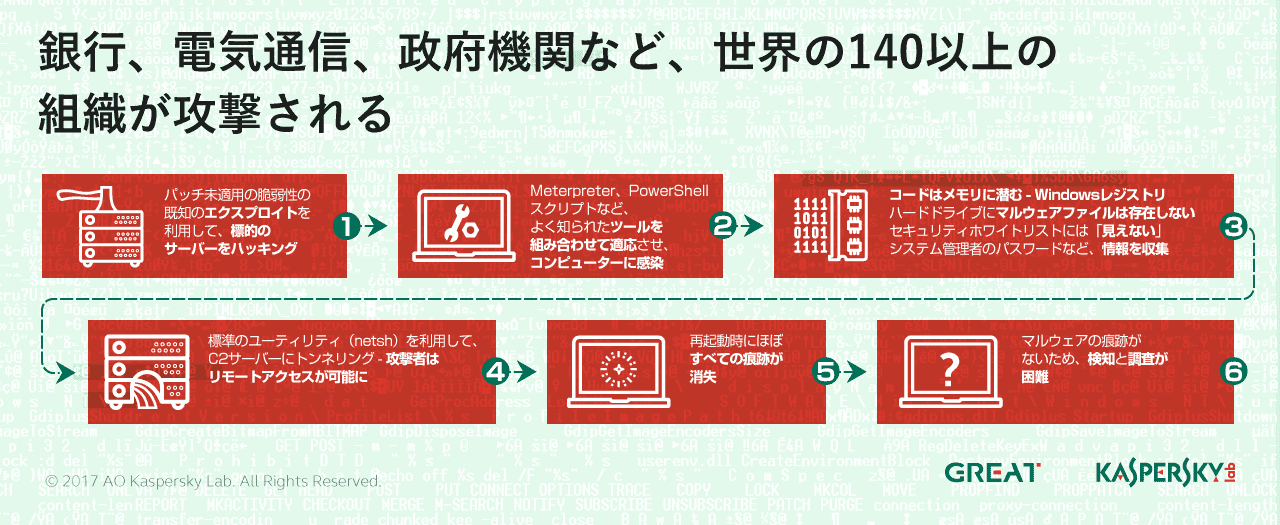

米国、南米、ヨーロッパ、アフリカなど40か国、140以上の組織に侵入し、主に銀行、電気通信、政府機関を標的にしていたこの攻撃は、広く利用されている侵入テストツールや管理ツール、WindowsのPowerShellフレームワークなど、正規のソフトウェアのみを用います。ハードディスクではなくメモリに潜み、ホワイトリストによる検知を回避し、フォレンジック調査時に手がかりとなる痕跡やマルウェアの検体をほとんど残しません。コンピューター再起動時には、その痕跡は消去されます。

[本リリースは、2017年2月8日にKaspersky Labが発表したプレスリリースに基づいた抄訳です]

~ 米国、南米、ヨーロッパ、アフリカなど40か国、140以上の組織に侵入、主な標的は銀行、電気通信、政府機関 ~

Kaspersky Labのグローバル調査分析チーム(GReAT)※1 のセキュリティリサーチャーは、一連の「見えない」標的型攻撃を発見しました。この攻撃は、広く利用されている侵入テストツールや管理ツール、Windowsでタスクの自動化に使われるPowerShellフレームワークなど、正規のソフトウェアのみを用います。マルウェアはコンピューターのハードディスクではなくメモリの中に潜み、ホワイトリストによる検知を回避し、フォレンジック調査時に手がかりとなる痕跡やマルウェアの検体をほとんど残しません。マルウェアは感染デバイスの情報を収集しますが、コンピューターの再起動時にその痕跡は消去されます。

2016年末、Kaspersky Labのセキュリティリサーチャーは、独立国家共同体(CIS)の複数の銀行から、本来存在しないはずの侵入テスト用のMeterpreterモジュールを、サーバーのメモリ内で発見したという連絡を受けました。このMeterpreterを悪用する例は最近、頻繁に見つかっています。調査の結果、このMeterpreterのコードは、PowerShellスクリプトをはじめとする多数の正規ユーティリティと組み合わされ、攻撃者が標的のシステムを遠隔操作できるようにメモリの中に隠れてシステム管理者のパスワードを収集していました。この攻撃の最終目的は、金融プロセスへのアクセスだったと推測されます。

Kaspersky Labはその後の調査の結果、この攻撃が40か国に及び、さまざまな事業分野の140を超える組織のネットワークが攻撃を受けていることを突き止めました。標的となった組織の大半は、米国、フランス、エクアドル、ケニア、英国、ロシアに集中していました。

オープンソース化されたエクスプロイトコードの使用、Windows用の共通ユーティリティ、未知のドメインによって、犯罪組織の特定はほぼ不可能なうえに、犯人が1つの組織なのか、同じツールを共有している複数の組織なのかも不明です。また、こういったツールが、攻撃の解明をさらに難しくしています。通常のインシデント対応プロセスでは、攻撃者がネットワークに残した痕跡やマルウェアの検体を手掛かりに調査します。しかし、ハードディスク内のデータであれば、インシデントの発生後もそのまま残っていることがありますが、メモリ内の痕跡はコンピューターの再起動とともに消去されます。幸い、今回のケースは、消去前に痕跡をとらえることができ、発見に至りました。今回の攻撃に極めて近いアプローチをするサイバー犯罪組織として知られているのは、GCMANとCarbanakです。

Kaspersky Labのプリンシパルセキュリティリサーチャー、セルゲイ・ゴロバーノフ(Sergey Golovanov)は次のように述べています。「最近のサイバー犯罪は、検知やインシデントへの対応をより困難にするために、アンチフォレンジック技術とメモリベースのマルウェアを利用する傾向があります。そのため、マルウェアやその機能の分析にはメモリのフォレンジックがますます重要になります。今回のインシデントでは、攻撃者は考えられるあらゆるアンチフォレンジック技術を用い、マルウェアを使わなくてもネットワークからデータを窃取できること、また正規のソフトウェアやオープンソースのユーティリティを使用することで、攻撃者の特定がほぼ不可能になることを実証しています」

攻撃者は現在も活動を続けており、このような攻撃の検知は、ランダムアクセスメモリ、ネットワーク、レジストリでのみ可能であることを覚えておくことが重要です。

"メモリに潜み痕跡を消す「見えない」攻撃"の詳細は、Securelistブログ「Fileless attacks against enterprise networks」(英語)をご覧ください。

※1 Global Research and Analysis Team(GReAT、グレート) GReATはKaspersky LabのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。