欧州、米国、ラテンアメリカで仮想通貨ウォレットを標的とする、新しい高度なマルチステージの攻撃活動では、仮想通貨の窃取を目的とするスティーラー「GreetingGhoul」を展開する複雑なローダー「DoubleFinger」、リモートアクセス型トロイの木馬「Remcos」が使用されています。調査では、このサイバー犯罪者が用いる高度なテクニックと高い技術が浮き彫りになりました。

[本リリースは、2023年6月12日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※はこのたび、欧州、米国、ラテンアメリカで仮想通貨(暗号資産)ウォレットを標的とする、新しい高度なマルチステージの攻撃活動を発見しました。この攻撃には、仮想通貨の窃取を目的とするスティーラー「GreetingGhoul」を展開する複雑なクライムウェアである「DoubleFinger」ローダーと、リモートアクセス型トロイの木馬(RAT)「Remcos」が使用されています。調査では、サイバー脅威が進化する現況下でこのサイバー犯罪者が用いる高度なテクニックと高い技術が浮き彫りになりました。

マルチステージ攻撃を展開するローダーDoubleFingerは、攻撃の対象者がメールに添付された悪意のあるPIF形式のファイルを開くことから始まります。この操作によってDoubleFingerの第1段階として、改変されたWindows DLLバイナリが実行され、悪意のあるシェルコードが実行されます。このシェルコードは、第3段階で実行される、第4段階を起動するためのステガノグラフィー手法を使用したペイロードを含むPNG形式の画像をダウンロードします。

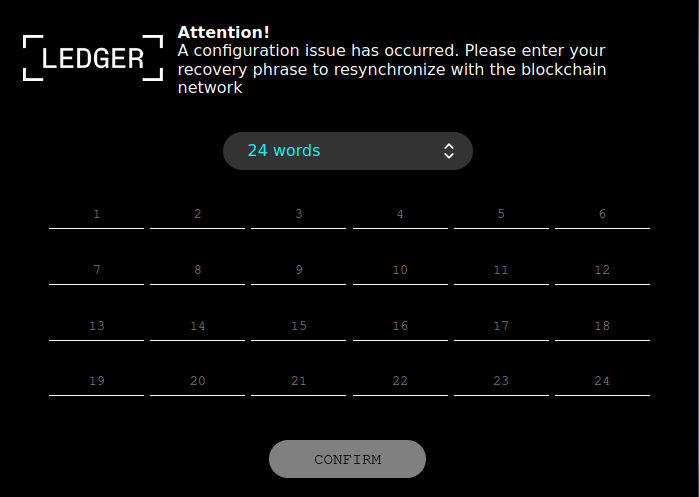

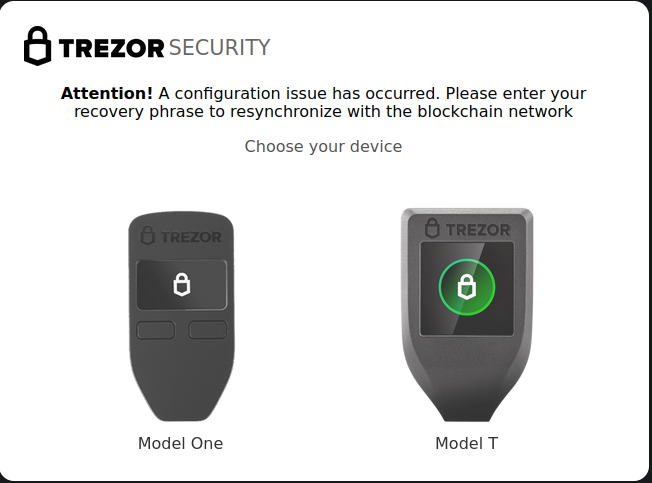

第5段階では、仮想通貨関連の認証情報を盗むためのスティーラーGreetingGhoul を毎日決まった時間に実行するタスクを作成します。次に、別のPNG形式ファイル、実際には有効なPNGヘッダが追加され暗号化されたGreetingGhoulバイナリをダウンロードし、復号して実行します。このGreetingGhoulは二つのコンポーネントで構成されており、一つ目のコンポーネントは、Microsoft WebView2を使用して仮想通貨ウォレットのインターフェースに別のウィンドウを重ね合わせます。二つ目のコンポーネントは、仮想通貨ウォレットのアプリを検知し、鍵やリカバリー(シード)フレーズなど重要な情報を窃取するように設計されています。

GReATのリサーチャーは調査を進める中で、GreetingGhoulのほかに、Remcos RATをダウンロードするDoubleFingerのサンプルも発見しました。Remcosは、サイバー犯罪者が企業や組織に対する標的型攻撃でたびたび使用する有名な商用RATです。DoubleFingerは、ステガノグラフィー機能を備えたマルチステージのシェルコード型ローダーであり、ステルス実行のためのWindows COMインターフェースの使用、リモートプロセスにコードを注入するためのプロセスドッペルギャンギングの実装など、全てにおいて高度に作り込まれた複雑なクライムウェアと言えます。

Kaspersky GReAT リードセキュリティリサーチャーのセルゲイ・ロズキン(Sergey Lozhkin)は次のように述べています。「仮想通貨の価値と人気が高まるにつれて、サイバー犯罪者の関心も高まっています。ローダーDoubleFingerとスティーラーGreetingGhoulの背後にいる犯罪グループは、APT攻撃に近いクライムウェア開発の高いスキルを備えた高度なアクターとして際立っています。仮想通貨ウォレットの保護は、ウォレットのプロバイダー、個人、より広範な仮想通貨コミュニティが共同で取り組むべきです。警戒を怠らず強力なセキュリティ対策を実施し、最新の脅威に関する情報を把握しておくことで、リスクを軽減し貴重なデジタル資産の安全を確保することができます」

■ DoubleFinger攻撃活動の詳細は、Securelistブログ(英語)「Sneaky DoubleFinger loads GreetingGhoul targeting your cryptocurrency」でご覧いただけます。

■ 仮想通貨の安全を維持するために、次の対策を講じることをお勧めします。

・公式ソースから購入する: ハードウェアウォレットは、メーカーのWebサイトや正規代理店など、公式の信頼できるソースからのみ購入してください。PC上でハードウェアウォレットのリカバリーフレーズは入力しないでください。ハードウェアウォレットの製造ベンダーがそのような要求をすることはありません

・改ざんの形跡がないか確認する: 新しいハードウェアウォレットを使用する前に、傷や接着剤、合っていない部品など、改ざんされた形跡がないかどうか調べてください

・ファームウェアを確認する: ハードウェアウォレットのファームウェアが正規のもので、最新であることを常に確認してください。製造ベンダーのWebサイトで最新バージョンを確認できます

・リカバリーフレーズを保護する: ハードウェアウォレットを設定する際には、必ずリカバリーフレーズを書き留め、安全に保管してください。カスペルスキー プレミアムなどの信頼できるセキュリティソリューションが、モバイルやPCに保存されている仮想通貨の情報を保護します

・強力なパスワードを使用する:ハードウェアウォレットでパスワードを使用できる場合、強力でユニークなパスワードを使用してください。推測しやすいパスワードや、別アカウントのパスワードの使い回しはしないでください

※ グローバル調査分析チーム(Global Research and Analysis

Team、GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。