この攻撃活動は、カフェや空港、ホテルをはじめとする公共の場のWi-Fiルーターを侵害し、接続された多くのAndroidスマートフォンをマルウェアに感染させることに成功しています。現在は、韓国のユーザーを中心に侵害されたWi-Fiルーターを経由した感染活動が行われていますが、今後、ほかの地域でもこの手法が使われる可能性があります。

[本リリースは、2023年1月19日にKasperskyが発表したプレスリリースに基づき作成したものです]

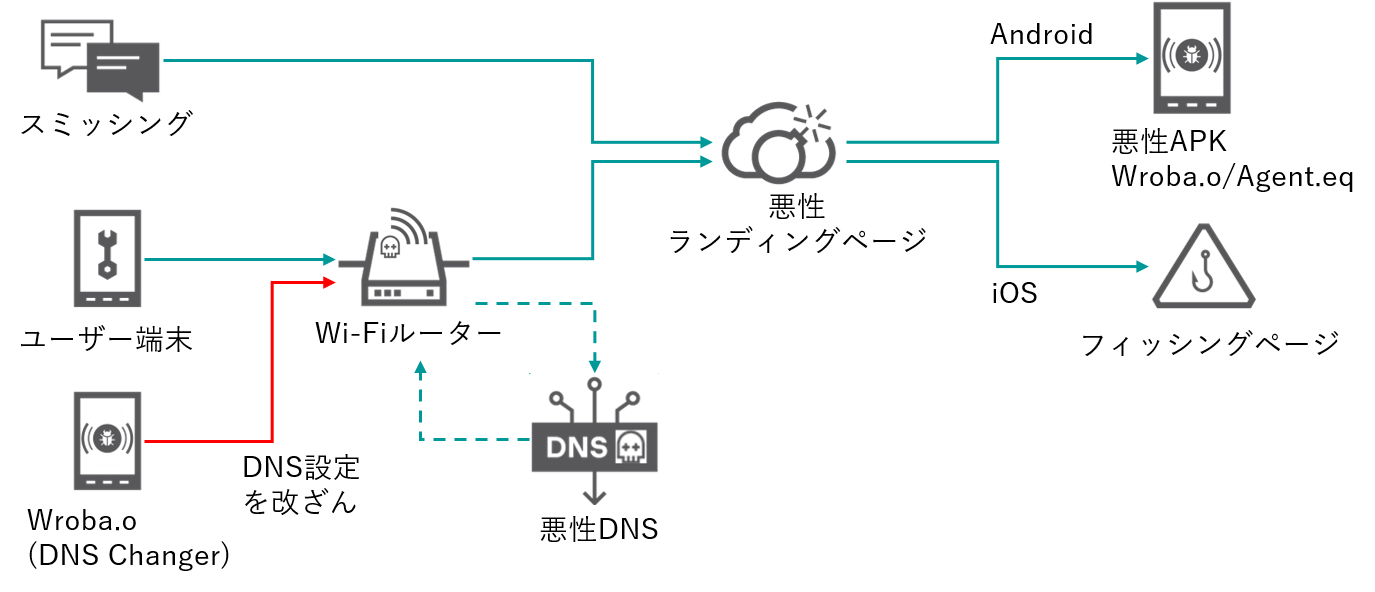

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、攻撃活動「Roaming Mantis(ローミングマンティス)」で主に使用されてきたマルウェア「Wroba(ローバ)」に、新たにルーターのDNS設定を改ざんする機能(DNS Changer)が実装されたことを発見しました。この攻撃活動を行うサイバー犯罪グループは、家庭やオフィスだけでなく、カフェや空港、ホテルをはじめとする公共の場のWi-Fiルーターを侵害し、接続された多くのAndroidスマートフォンをWroba.oに感染させることに成功しています。また、感染したスマートフォンがWi-Fiルーターに接続すると、Wroba.oはこれらのルーターのDNS設定を改ざんし、その後接続するほかのデバイスにも被害を与えるようになります。現在は、韓国のユーザーを中心に侵害されたWi-Fiルーターを経由した感染活動が行われていますが、今後、ほかの地域でもこの手法が使われる可能性があります。

Roaming Mantis(別名:Shaoye)は、2018年に初めて当社が確認し発表したサイバー犯罪の攻撃活動です。悪意のあるAndroidパッケージ(APK)ファイルを使用しAndroidデバイスを感染させて制御し、デバイス情報を窃取します。当社ではほかにも、iOSデバイスに対するフィッシング攻撃や、過去PC上での暗号資産(仮想通貨)のマイニング攻撃も観測しています。

2022年9月、GReATのリサーチャーは同グループの攻撃活動で主に使用されてきたマルウェアWroba(別名:Agent.eq、Moqhao、XLoader)の亜種であるWroba.oに、新たにDNS Changerの機能が実装されていることを発見しました。DNS ChangerによってDNS設定を改ざんされたWi-Fiルーターに接続したデバイスの通信を、悪性DNSを用いることで同グループの制御下にあるサーバーへ誘導することが可能です。誘導された先の悪意のあるランディングページでは、デバイスを制御したり認証情報を窃取するために、Wroba.oのダウンロードを促します。

図1:Roaming Mantisによる攻撃フロー – Wi-FiルーターのDNS設定を改ざん、悪意のあるランディングページを使用してスマートフォンの感染を試みる

図1:Roaming Mantisによる攻撃フロー – Wi-FiルーターのDNS設定を改ざん、悪意のあるランディングページを使用してスマートフォンの感染を試みる

調査の結果、現在、Roaming Mantis攻撃グループは、韓国で一般的に使用されているWi-Fiルーターを主な標的にしていることが判明しています。Wroba.oのDNS Changer機能では、標的のWi-Fiルーターを識別するためにルーターの型番を確認し、その型番に合わせてDNS設定を改ざんするためのクエリーを生成、実行し、侵害されたルーターに接続されているデバイス全てに対して影響を及ぼします。GReATのリサーチャーは、同グループが近いうちにWroba.oのDNS Changer機能を更新し、韓国だけでなくほかの地域のWi-Fiルーターも標的にする可能性があるとみています。

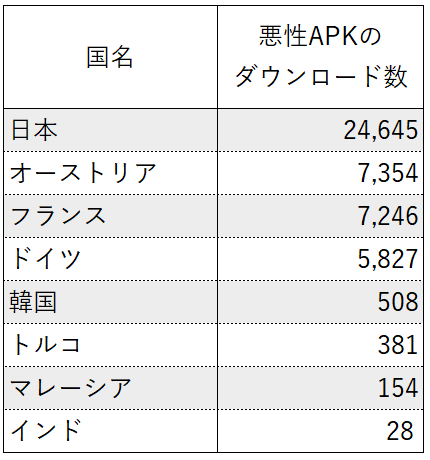

2022年12月前半時点の当社の調査では、Roaming Mantisの攻撃活動で使用された悪性ランディングページからの悪意のあるAPKのダウンロードは、韓国で508回確認しました。また、同攻撃グループは韓国以外も標的にしており、ほかの地域では、ルーターのDNS設定改ざんの代わりにスミッシング(SMSを使ったフィッシング詐欺)を感染手法として使用しています。日本では25,000回近く、オーストリアとフランスでは約7,000回以上、悪意のあるAPKファイルがダウンロードされていました。

図2: Roaming Mantisの攻撃活動で使用された悪性ランディングページからの悪性APKのダウンロード数(国別、2022年12月前半時点)

図2: Roaming Mantisの攻撃活動で使用された悪性ランディングページからの悪性APKのダウンロード数(国別、2022年12月前半時点)

Kaspersky GReATのリサーチャー 石丸 傑(いしまる すぐる)は次のように述べています。「マルウェアWroba.oに感染したスマートフォンが、カフェや居酒屋、図書館、ホテル、ショッピングモール、空港といったさまざまな公共の場にあるルーター、あるいは家庭のルーターに接続されると、Wroba.oはこれらのルーターに不正アクセスしDNS設定を改ざんして、接続されるほかのデバイスにも被害を与えるようになります。正規の通信を悪性サイトへ誘導させたり、セキュリティ製品のアップデートの通信を妨害するなど、あらゆる通信を犯罪者にとって有利なようにコントロールすることができます。そのため、深刻な感染被害を招く可能性が高く、これを事前に突き止めたことは、Androidデバイスのセキュリティにとって極めて重要であると確信しています」

感染からインターネット接続を保護するために、以下の対策を講じることを推奨します。

・ルーターのユーザーマニュアルを参照し、DNS設定が改ざんされていないことを確認する。もしくは、サービスプロバイダーに問い合わせてサポートを得る。

・ルーターの管理用Webインターフェースの既定ログインIDとパスワードを変更する。

・ルーターの公式サイトで提供されるファームウェアの更新プログラムを使用して定期的にアップデートする。ルーターのファームウェアは、必ず公式サイトにあるものを利用する。

・接続したWebサイトのアドレスが正規アドレスであるかどうかを常に確認する。データの入力を求められた場合、アドレスがhttpsで始まっていることを確認するなど、不正な兆候を探す。

・Roaming

Mantisのような脅威から保護するために、カスペルスキー インターネット セキュリティfor

Androidなどのモバイルセキュリティソリューションの利用をお勧めします。

■ 新たに実装されたDNS Changer機能についての詳細は、Securelistブログ(英語)「Roaming Mantis implements new DNS changer in its malicious mobile app in 2022」、Kaspersky Dailyブログ(日本語)「 Roaming Mantis パート7:DNS設定改ざんする機能を悪性モバイルアプリに新たに実装」でご覧いただけます。

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。