当社リサーチャーが発見したZipファイルには、Mac用Apple M1、ARM v6、ARM v7、FreeBSDほか複数のアーキテクチャ向けに作られたLockBitのサンプルが含まれていました。これは、さまざまなプラットフォームで積極的にランサムウェアをテストし、これらのマルウェアを利用して間もなく攻撃を拡大しようとしていることを示しています。

本リリースは、2023年6月22日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、世界有数の悪名高いランサムウェア攻撃グループである「LockBit」が、macOSやFreeBSD向けなどマルチプラットフォーム機能を強化していることを発見しました。LockBitは容赦なく世界の企業を標的として攻撃し、金銭面とマネジメント面に壊滅的な打撃を与えることで有名になりました。GReATでは、LockBitが今後、その攻撃範囲を拡大し、活動の影響の最大化を図っているとみています。

サイバーセキュリティコミュニティでは、LockBitが「BlackMatter」や「DarkSide」といった悪名高いほかのランサムウェアグループのコードを採用していることを確認しています。この戦略的な動向は、サービスとして提供されるランサムウェアを利用する潜在的なアフィリエイトの運用を合理化するだけでなく、LockBitが使用する攻撃領域の範囲を広げることにもなります。当社の脅威インテリジェンスソリューション「Kaspersky Threat Attribution Engine※2」による最近の分析結果では、LockBitが、現在は存在しないランサムウェアグループ「Conti」が使用していたコードの約25%を取り入れ、「LockBit Green」という新たな亜種を作成した事実が判明しています。

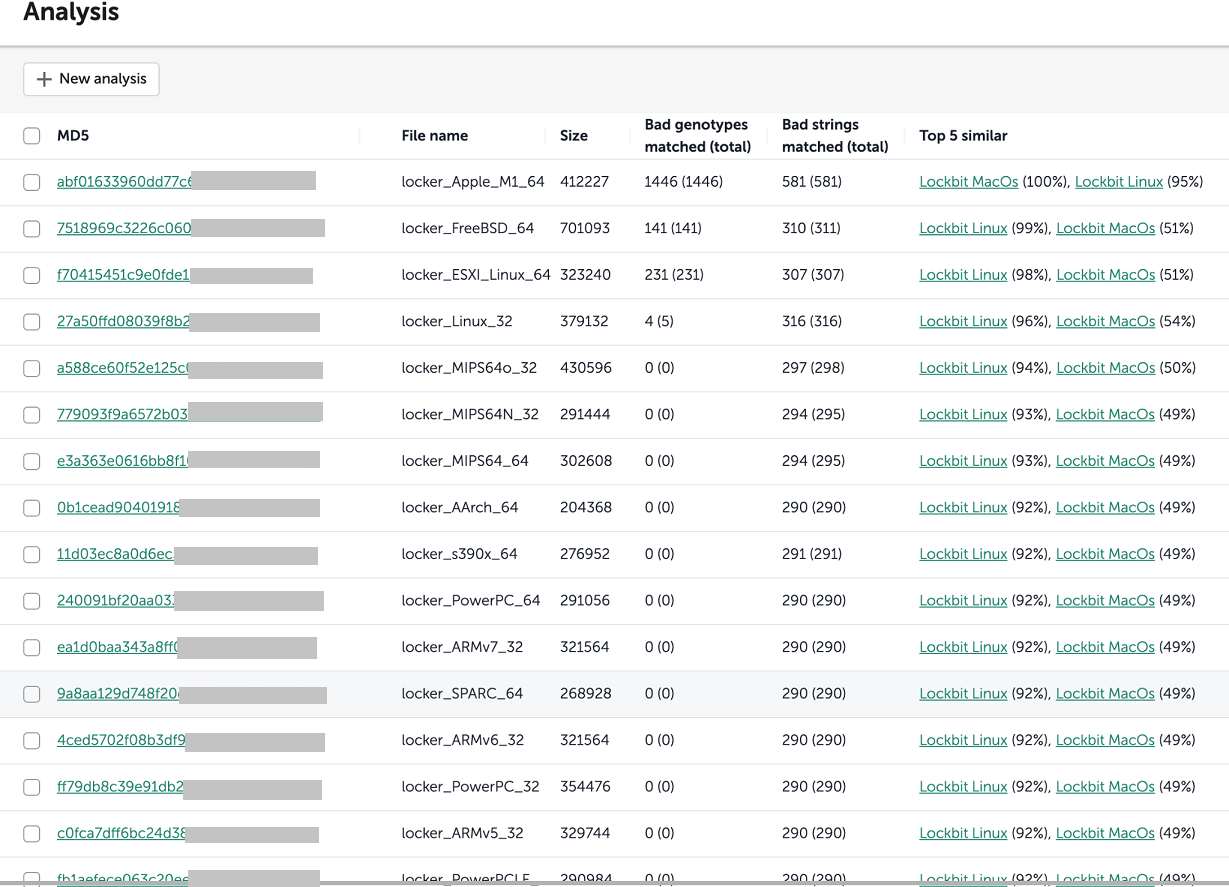

今回の画期的な発見として、GReATのリサーチャーは、Mac用Apple

M1、ARM v6、ARM v7、FreeBSDほか複数のアーキテクチャ向けに作られたLockBitのサンプルが含まれるZipファイルを見つけました。「Kaspersky Threat Attribution

Engine」を用いた詳細な解析と調査により、これらのサンプルは、以前に観測されたLockBitのLinux/ESXiバージョンに由来することが確認されました。

macOS向け亜種のように、一部のサンプルでは追加の設定が必要なほか、適切な署名のないサンプルもありましたが、LockBitがさまざまなプラットフォームで積極的にランサムウェアをテストしていることは明白であり、これらのマルウェアを利用して間もなく攻撃を拡大しようとしていることを示しています。企業にとって、これまであまり被害報告のなかったOS環境も含め全てのプラットフォームに堅固なサイバーセキュリティ対策を講じる必要が差し迫っていること、また、認識を高める必要があることを明確に示しています。

Kaspersky GReATのシニアセキュリティリサーチャー マーク・リベロ(Marc Rivero)は次のように述べています。「LockBitは継続的にインフラを強化し、ほかのグループのコードを取り込むことで、さまざまな業界の組織を、進化する多大な脅威にさらしています。LockBitやほかのランサムウェアグループがもたらすリスクを低減するために、企業はサイバーセキュリティ対策をアップデートし、従業員を教育し、インシデント時の対応手順を確立することが急務となります」

■ LockBitの攻撃ツールの拡大について詳細は、Securelistブログ(英語)「LockBit Green and phishing that targets organizations」でご覧いただけます。

■ ランサムウェアによる感染からご自身と企業を守るために、以下の対策をお勧めします。

・攻撃者が脆弱性(ぜいじゃくせい)を突いて企業ネットワークに侵入するのを防ぐため、使用する全端末のソフトウェアを常に最新の状態に保つ

・企業ネットワークに侵入した後の横展開やインターネットへのデータ流出の検知に重点を置いた防御対策を立てる。サイバー犯罪者による企業ネットワークへの接続を検知するために、外部ネットワークへの送信トラフィックに特別な注意を払う

・オフラインバックアップを行い、緊急時に必要になった場合には、すぐにアクセスできるようにしておく

・APT(持続的標的型)攻撃対策およびEDRソリューションを導入し、高度な脅威の発見と検知、調査、適切なタイミングでのインシデントの修復などの機能を利用できるようにする。また、定期的なセキュリティ専門のトレーニングでスキルの向上を図る。これらは全てKaspersky Expert Securityのフレームワークで提供しています

・SOCチームが最新の脅威インテリジェンスを利用できるようにする。Kaspersky Threat Intelligence Portalは、当社が提供する脅威インテリジェンスの一元的なアクセスポイントで、過去20年間に収集したサイバー攻撃に関するデータと知見を提供します

※1 グローバル調査分析チーム(Global Research and Analysis Team、GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 Kaspersky Threat Attribution Engineは、当社の持つセキュリティ業界最大級のマルウェアデータベース情報とマルウェアのコードを独自の手法で自動的に照合し、コードの類似度に基づいて特定のAPTグループまたは攻撃活動との関連付けを表示します。企業や組織のセキュリティオペレーションセンター(SOC)のアナリストやインシデント対応者が、発見したマルウェアサンプルを既知のAPTグループと迅速に結び付けることに役立ちます。